【注意: 2009.12.06 現在の状況に基づいて記述しています】

近年、Web 検索結果にウイルス配布サイトへのリンクが含まれる事例が増えています。最近、龍谷大学関連の検索結果に、ウイルスの一種である「にせアンチウイルスソフト」へのリンクが含まれている事例を発見しましたのでおしらせします。

ここでは、数理情報学科・高橋先生のホームページに接続したいとします。

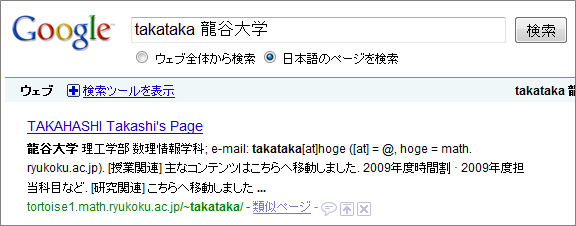

Google で「takataka 龍谷大学」を検索すると、先頭に高橋先生のホームページが表示されます。

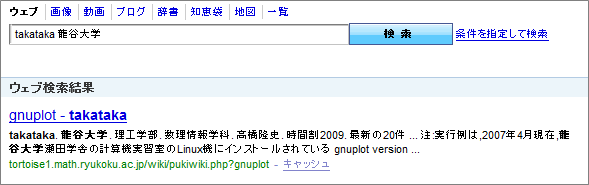

しかし Yaoo! JAPAN 検索の場合は、必ずしもそうではありません。

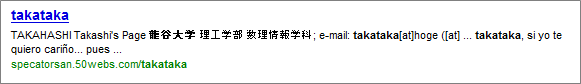

そこで Yaoo! JAPAN 検索の結果をスクロールしていくと、こんなものが出てきます。

表示されているドメイン名をよく見れば変だとわかるのですが、誤ってこのリンクをたどると、にせアンチウイルスソフトの配布サイトにつながります。

- 実行してみた例 (YouTube)

一見ウイルス検索が行われているように見えますが、ここで表示されているのは、Web ブラウザ上のアニメーション画像に過ぎません。そして、最終的にダウンロードさせているファイルは、アンチウイルスソフトではなくウイルスです。この例で使用している Web ブラウザは Firefox であるためダウンロードしかできませんが、Internet Explorer では [実行] という選択肢が存在するため、危険です。[実行] させようとして、何度も何度もダイアログが表示されます。Web ブラウザを閉じようとしても簡単には閉じられないようになっています。

正当なアンチウイルスソフトをインストール済であったとしても、全てのアンチウイルスソフトが、ダウンロードされたファイルをウイルスと判断してくれるわけではありません。

- ダウンロードされたファイルを VirusTotal.com で検査 (YouTube)

- VirusTotal.com 検査結果 (VirusTotal.com)

アンチウイルスソフトを過信するのは危険です。アンチウイルスソフトが正常に更新されていない場合は、なおさらです。

Web 検索結果にウイルス配布サイトへのリンクが含まれる事例は、今後も増加すると思われます。利用者自身による注意深い行動が望まれます。

なお、このようなリンクを避ける手法としては、たとえば、「takataka 龍谷大学」ではなく「takataka site:ryukoku.ac.jp」で検索することが考えられます。また、このような Web ページに遭遇してしまった場合には、CTRL + SHIFT + ESC でタスクマネージャを表示させ、Web ブラウザを強制終了させることで確実に離脱できます。