セキュリティホール memo - 2003.07

Last modified: Tue Oct 7 16:21:36 2003

+0900 (JST)

WatchGuard ServerLock

による防御を回避する方法があるという指摘。

修正プログラムが存在するようだ。

匿名希望さんから (ありがとうございます):

手元に、これから導入するために設定を行なっている Windows Powered

NAS のファイルサーバ DELL PowerVault 775N

がありましたので、Windows2000 汎用に変更した dcom.c を試してみたところ、あっさり cmd.exe が動作しました。Windows2000 Advanced

Server ベースだそうですから当然といえば当然でしょうけども。

ダウンロードセンターから落した英語版のパッチを適用することで、dcom で exploit できなくなりました。

そもそも、Windows Powered

NAS (Microsoft) のセキュリティ fix って、どこから配られることになっているんでしょうね。OEM ベンダーなら OEM ベンダーでいいのですが、

Microsoft のどこかのページに行くと、各社の Windows Powered

NAS のサポートページのリンク集がある、なんてようにはできないのかなあ。

たとえば NEC だと、NEC Solutions | iStorage製品 | アップデート情報 にそれっぽいページがあるのですが、MS03-026 はまだ掲載されていませんね。

現時点でヤラレ放題だと思いますが、それでいいのでしょうか > NEC 殿。

たとえば DELL だと

Windows セキュリティ修正プログラムのお知らせ

というページがありますが、この内容では「ああうちの NAS には関係ないのね」と思っちゃいますよねえ。DELL の各種個別機種の「ファイルライブラリ」には、あくまでデバイスドライバとかしか存在しないようだし。

やっぱり現時点でヤラレ放題だと思いますが、それでいいのでしょうか > DELL 殿。

Windows Update や Update Expert は

hotfix が書き込むレジストリ値しか見ていないので、何らかの理由により特定のファイルがダウングレードされてしまった場合に、それを見つけられない、という指摘。

Shavlik の HFNetChk や

Microsoft Baseline Security Analyzer

はファイル毎に検査するのでこの問題はないという。

2003.07.31 追記:

[memo:6243] HFNetChk も万全ではない。世の中甘くないですね。

2003.08.01 追記:

アップデートテクノロジーの能祖さんから (ありがとうございます):

まず、UpdateEXPERT は英語版も日本語版も、修正対象の各ファイル(.DLL や

.EXE ファイルなど) のバージョンを調査して確認する機能を持ってはいます。

しかし UpdateEXPERT 英語版では、MS03-026 の修正プログラムがインストールされているかどうか、その判定にファイル バージョンのチェック機能を (現時点では) 使用していないようです。そのため、MS03-026 の各修正ファイルのダウングレードをチェックできません。

一方、UpdateEXPERT 5.1 日本語版では、MS03-026 に最初に対応した段階 (7 月

18 日付け) で、レジストリ キーのチェックだけではなくファイル バージョン

(ole32.dll, rpcrt4.dll, rpcss.dll, rpcss.exe) も確認しております。もしファイルのダウングレードが生じると、UpdateEXPERT 5.1 日本語版は MS03-026

の修正プログラムが 「インストールされていない」 と判断して、表示を変えます。また MS03-026 以外の修正プログラムについても、可能な限りファイルのバージョンを確認しております。

なお、UpdateEXPERT 5.1 日本語版における修正プログラムへの対応は、英語版とは独立して、別個に行っております (開発部隊も別々です)。今回の MS03-026

の件と同様に、英語版と日本語版で判定方法やインストール方法、修正プログラムの対応範囲などが異なることがあります。

そのほか、UpdateEXPERT に関する情報は、

アップデートテクノロジー株式会社:

http://www.updatecorp.co.jp/default.asp

UpdateEXPERT サポート情報:

http://www.updatecorp.co.jp/products/support/updateexpert/default.asp

に掲載しております。

RPC (MS03-026)の件はこちら:

RAS (MS03-029) の件は

[memo:6224] MS03-029のパッチ適用でRAS関連にトラブル

です。

- Windows RPCプロセスの脆弱性悪用コードが公に

やばすぎるコードの話を追記。Windows 2000 と Windows XP については、全ての言語 / 全ての Service Pack で

local SYSTEM 権限を誰でも簡単に取れるようになった模様です。

Windows の機能の問題により、サービス拒否が起こる (823803) (MS03-029)

の patch を適用すると、Windows NT 4.0 の RAS 関連機能 (ダイヤルアップネットワーク含む) が機能しなくなる、という話。

patch を外すと復活する模様。関連:

……Windows の機能の問題により、サービス拒否が起こる (823803) (MS03-029)

が改訂されたようですね [memo:6236]。

RPC インターフェイスのバッファ オーバーランによりコードが実行される (823980) (MS03-026)

欠陥の exploit が登場、という話。関連:

手元の Windows 2000 SP4 英語版に対して

dcom-win32

を実行してみたら、スカッと cmd.exe が動いてくれました。いやはや、これはまずいっす。cmd.exe を終了させると、Event Log に Service Control Manager の error が記録された (event id 7031)。

なお、日本語版 Windows NT 4.0 / 2000 / XP / Server 2003 に対応したコードは、今のところ発表されていないようだ。

対抗策:

2003.07.28 追記:

2003.07.31 追記:

やばすぎるコードの話:

というわけで、Windows 2000 と Windows XP については、全ての言語 / 全ての Service Pack で

local SYSTEM 権限を誰でも簡単に取れるようになってしまった可能性が高いです。

MS03-026 patch あてましょう。

2003.08.01 追記:

やばすぎるコードの話のつづき:

関連:

2003.08.04 追記:

ワームはまだない、と言っている間にワームが出てきたようで:

- びょうよみしんこうちうか ┐(´д`)┌ ウンザリ ((R)日記)

- Backdoor.IRC.Cirebot (Symantec)

The tool consists of the following files:

worm.exe (113507 bytes) -- an installer which creates

- c:\rpc.exe

- c:\rpctest.exe

- c:\tftpd.exe

rpc.exe (40960 bytes)

rpctest.exe (94298 bytes)

tftpd.exe (143842)

- IRC-BBot (NAI)

IRC-BBotは、定義ファイル4245(6ヵ月前に発行)以降を使用し、4.2.40+スキャンエンジンでプログラムヒューリスティックスキャンを有効にして圧縮ファイルをスキャンすると、検出されます。

2003.08.05 追記:

↑の奴は、ワーム (自律繁殖プログラム)、というわけではないみたいですね。

多くの商業 web サイトにおいて、http:// ページと https:// ページでの

cookie の取りあつかいを区別していないために、SSL で暗号化したつもりでも、

実は盗聴攻撃に対して脆弱である、という指摘。http:// での cookie

を盗聴することによって、https:// なページまでセッションハイジャックできてしまう事例が多いというのだ。

対応するには、全てを https:// で行うか、http:// と https:// での

cookie の取りあつかいを区別 (https:// 用 cookie には secure 属性を指定)

した上でどちらの cookie からでも利用者を特定できるようにすればよいそうだ。

- Windows シェルの未チェックのバッファによりコンピュータが侵害される (821557)

(MS03-027)

この欠陥は、当初 Windows XP SP1 のみに存在すると考えられていたが、その後

「製品サポートサービスから」入手した「ある特定の修正プログラムをインストールしている場合」Windows XP gold にも影響することが判明。

具体的には、shell32.dll のバージョンが 6.0.2600.39 以降の場合に

patch を適用する必要がある。

これに対応するため、patch が更新された。既に patch をインストールした

Windows XP SP1 利用者は、patch を更新する必要はない。

NIPC というか DHS からの勧告。RPC インターフェイスのバッファ オーバーランによりコードが実行される (823980) (MS03-026) 穴を狙う exploit が開発されることが予想されるので、蟲が出てくる前に patch あてといてね、という話。

緊急レベルのセキュリティ修正プログラムについて (Microsoft) というページもできています。しかし、たった今も「Windows Update エラー」なんて出てたりするんですよねえ……。

SQL Server 7.0 / 2000, MSDE 1.0 / 2000 に欠陥。

SQL Server / MSDE が使用する名前付きパイプに対して (local / remote から) 大きなリクエストを送ると、サーバがクラッシュしたり不安定になる。さらに、ローカルユーザが名前付きパイプをハイジャックすることもできてしまう。

ローカルユーザが、SQL Server / MSDE が使用するローカルプロシージャコール (LPC) ポートに対して細工したメッセージを送ると buffer overflow が発生、SQL Server / MSDE 動作権限を奪取できる。

patch があるので適用すればよい。SQL Server 用 patch は MSDE にも適用できる。

関連:

Windows 98 / 98 SE / Me / NT 4.0 / 2000 / XP / Server 2003 に欠陥。

DirectX に含まれている QUARTZ.DLL に欠陥がある。これを悪用すると、MIDI ファイルにみせかけた攻撃ファイル (ウィルス) を作成することができ、web ページや電子メール経由で拡散される恐れがあります。

大半の DirectX / OS には patch が出ているけれど、一部には出ていないものもある。また DirectX バージョンと OS バージョンによって、取るべき行動が異なる。

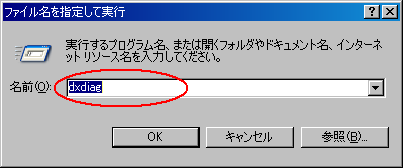

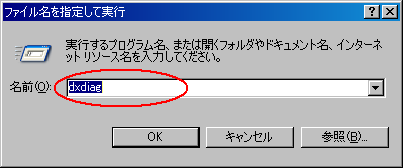

DirectX のバージョンを確認するには、スタートメニューから [ファイル名を指定して実行...] を使って dxdiag コマンドを実行する。

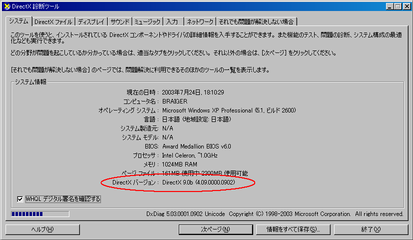

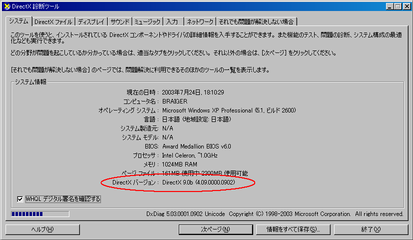

dxdiag コマンドの「システム情報」の下方に「DirectX バージョン」が表示される (クリックで拡大)。

DirectX バージョンを確認の上で、下の表を参照。

Windows Update

を利用すると、適切な修正プログラムが自動的に適用されます。多分。

DirectX 8 以前の場合は、DirectX 9.0b に移行してももちろんよい (Windows NT 4.0 を除く)。

なお、DirectX 9.0b をインストールすると、アンインストールできないので注意。

関連:

2003.07.30 追記:

関連:

2003.08.22 追記:

Windows 98 / 98 SE / Me / 2000 対応の

DirectX 8.x 用修正プログラムが用意された。よって、マトリックスはこう変わる:

Windows NT 4.0 に欠陥。Windows NT 4.0 におけるファイル名の処理に欠陥があり、長大なファイル名によってヒープ領域が破壊されてしまう。この結果、ファイル名処理関数を呼ぶプログラムがクラッシュする。ただし、少なくとも IIS 4.0 ではこの機能を使用しないので影響はない。

Windows NT 4.0 with IBM JVM Denial of Service (@stake)

によると、この欠陥の影響を受けるものに IBM の Java2 Runtime Environment

があるという。

NT 4.0 Server については patch があるので適用すればよい。

NT 4.0 Workstation についてはプラチナサポートにご連絡を。

関連:

FDclone 2.00a

が作成する一時ディレクトリの名前が予測できるもので危ないので直した、というもの。FDclone 自身においては 2.02a で修正されている。最新は 2.04。

file.c の genrand() 関数で乱数を生成しているようだ。

これでは乱れ具合が足りんという向きは、/dev/random から読むなり

egd / prngd 使うなりして、気の済むまでいじればよろしかろう。

CGI.pm

にクロスサイトスクリプティング問題があるという指摘。

バージョン 2.93 以前にこの問題があるそうだ。

patch。

バージョン 2.94 以降 (最新は 2.98) で修正されているそうだ。

2003.07.25 追記:

2.94 で直った話とは別の話だった模様。参照:

Re: CGI.pm vulnerable to Cross-site Scripting

■

いろいろ

(various)

Cisco 穴と MS03-026 のいちばんの違いは、Cisco 穴に対処するのは組織管理者だけど、MS03-026 に対処するのは組織管理者では必ずしもない、という点かなあ。

頭が痛い……。

とにかく、patch あて and/or port 135/139/445 フィルタ and/or DCOM 無効化しませう。

「ActiveX は捨てて XXXX にしよう!」(.NET Framework とか) というのがほしい気がしますが、そうはならないのですね。というか、.NET Framework にできるのかなあ。

2003.07.25 追記:

池田さんから (ありがとうございます):

.NET FrameworkのWindows Forms ControlでActiveX Controlをリプレースすることは技術的には可能です。

.NET FrameworkがインストールされていればObject要素を使って、Windows

Forms Controlを利用することが出来るので、可能です。

まあ、どういう理由かまったくもって、情報が広くは出ていないんですけどね。

一応、.NET FrameworkではCOM/Active Xで可能なことはほぼ全て可能なはずです。

まあ、Windows Forms ControlはCOM Callable Wrapper経由でActive X Control

としても見えるので、従来のActive Xの書式でも動くはずですが。

(無論、セキュリティの原則は.NET Frameworkのままで、あくまでActive X

Controlとして見えるだけです。)

ただ、この記事がActive X Controlのままなのは、既存のActive X Controlを出来るだけいじらずに多少なりともセキュアにしようというのが、背景にあるため

ではないですかね。

無論、.NET Frameworkでリプレースしたほうがよりセキュアだと思います。

原則が自由奔放なのを規制するよりも、原則が何も出来ない状態のを例外的に開放するほうがセキュアなのは当然ですからね。

もう少し、Windows Forms ControlをWeb上で使う方法をきっちりと書いてくれてもいいんですけどね。少なくとも、現状のActive X Controlと同じくらいの分量で。

http://www.gotdotnet.com/japan/team/windowsforms/iesourcing.aspx

DCOM は、不要であれば無効にしましょう。

2003.07.25 追記:

高木さんの日記と

ズームアップ ネットバンクで1600万円が突然消える (日経 BP)

を読んでびっくりしたのですが、銀行の言う「乱数表」とは、そんなものだったのですか。「乱数表」に出てくる数字は二度と使ってはいけない、のが世の中の常識だと思っていたのですが、銀行という業界ではそうではないのですね。いやはや。

- Cisco Security Advisory: Cisco IOS Interface Blocked by IPv4 Packet

Cisco のアドバイザリが改訂された。問題となるパケットは、プロトコルタイプが 53 (SWIPE), 55 (IP Mobility), 77 (Sun ND), 103 (Protocol

Independent Multicast - PIM) の場合のみだそうだ。

exploit らしいものも存在する模様。

また、Cisco は Revision 1.4 で exploit の存在を公式に認めた。

OCN では該当プロトコルタイプをフィルタした模様。

ワッショイ ワッショイ。

Windows 2000 Professional や Windows NT Workstation ではそもそも動かしちゃダメなのだそうで。いやはや。

「ホームサーバ」と称して Apache をインストールさせるプロダクトが世の中にはたくさんあるようなのですが、そういうひとたちは Windows NT 4.0 Workstation や Windows 2000 Professional の場合には「この OS では使えません」と言わざるを得ないのかな。

詳細はこちら: 2003年2月28日のマイクロソフト株式会社とのミーティングについて (apache.jp)。

2003.07.22 追記:

Windows上でApacheを利用する場合のライセンス (slashdot.jp)。

#362244

(slashdot.jp)

にある

* (日本での見解) TCP/IPの受付側で10の同時接続を受け付けるまでがWorkstation(現Professional)のライセンス範囲である。

* (本国(USA)での見解) Windows NTユーザ認証、ファイル・プリンタ共有、Peer Web Servicesの機能による接続でない限りはWorkstationの10同時接続のライセンスは消費しないし、必要ともしない。従って、問い合わせのTCP/IPサーバではライセンスは不要。

MSDNを通じてそれぞれ問い合わせを行なったのですが、一方が他方と矛盾している旨をそれぞれ伝えてもそれぞれが「俺が正しい」を繰り返すだけで一向に埒が明きませんでした。

というのが「よくある状況」なのでしょう。つまり、US の人は「日本語になっている EULA が英語版とは異なる内容だ (と解釈できる) とは思っていない」ということなのだろう、と。

現在 MSKK には外国人社長がいらっしゃっていますが、ぜひともこの件を社長様にお伝えいただきたいなあと個人的には思います。

まあ、こういうのが気に入らない場合は、Windows は捨て捨てして

Linux だの *BSD だのを使えばいいんですけどね。

あるいは、英語版 Windows を使うか。

ちまたで箱売りしてほしいよね > 英語版 Windows。いや、マジで。

先にリリースされました DATバージョン4277 がインストールされている環境で、特定のアプリケーションを起動すると例外エラーが発生する事が判明しました。(中略)

本件は、OSがWin9x系、且つVirusScan451SP1 、VirusScanTC6.1の製品での発生する可能性があります。(中略)

回避策

(中略)

システムスキャンの除外設定に問題となるアプリケーションのプログラムフォルダを追加して下さい。

問題となるアプリケーション

現在、VB(Visual Basic)で作成された、業務アプリケーションスキャン時にエラーが発生する事を確認しております。

Windows 9x/Me な人は注意しよう。Windows NT / 2000 / XP にはこの問題は発生しない。

2003.07.22 追記:

ウィルス定義ファイル 4278 で修正されました。

Windows XP gold の ICF には、ブロードキャストやマルチキャストのフィルタリングを行わないというとんでもないバグがあり、SP1 で fix した……というように聞こえるんですけど。

逆に言えば、これだけしか違わないよ、ということでもあるのだろう。

が、それは、これまでの段階で Windows 2000 Server の機能全てにきちんと対応できていた場合なのでもあろう。

- Red Hat Linux

-

- Debian GNU/Linux

-

- Miracle Linux

-

- Turbolinux

-

- HP-UX

-

- Sun

-

■

いろいろ

(various)

- [Full-Disclosure] When full disclosure is the only way...

XBOX Dashboard local vulnerability。

- OpenBSD PF :: "rdr" information leakage

pf で NAPT している場合に、外部から nmap で内部情報を探知できる方法がある、という話。

- [Full-Disclosure] Software vendors just don't "get" ActiveX security

変な ActiveX コントロールがごろごろ転がってるという話。これを読め、と示されているのは:

- [VulnWatch] Named Pipe Filename Local Privilege Escalation

この fix も Windows 2000 SP4 に含まれている。

関連: FAQ、exploit。

- ImageMagick's Overflow

ImageMagick の display コマンドに欠陥がある、という指摘。

- Netscape 7.02 Client Detection Tool plug-in buffer overrun

Netscape 7.02 for Windows に含まれる Client Detection

Tool plug-in (npcdt.dll) に欠陥がある、という指摘。最新

(= Netscape 7.1 for Windows だろう) では直っているそうだ。

- IE chromeless window vulnerabilities

IE 5.5 以降において、'chromeless' ウィンドウを使って偽アドレスバーなどをつくれる、という指摘。いまいち決まらないデモだが、意図は理解できる。

また Internet Explorer Full-Screen mode threats

では偽ログオン画面のデモが示されている。こちらはフルスクリーンなのできれいに出る (けどやっぱり英語版)。日本語でやると日本人にはインパクトがあるでしょう。

- [Full-Disclosure] [anonymous: RE: Insecurity of Web-based Feedback Forms]

web 上のだめだめな「フィードバック」フォームで迷惑メール (spam) を送るのが流行っているらしい。AUSCERT Advisory AA-2003.02 -- Insecurity of Web-based Feedback Forms

が示されている。

- possible open relay hole in qmail-smtpd-auth patch

qmail-smtpd-auth patch を適用した qmail-smtpd では、システム管理者がコマンド行パラメータを誤って設定し忘れると、open relay 状態になってしまうという話。

http://www.jms1.net/qmail/

で配布されているものでは、この問題が修正されているそうだ。

- xfstt-1.4 vulnerability

TrueType Font Server for X11 (xfstt) 1.4 に、remote から任意のコードを実行可能となる穴があるという指摘。xfstt 1.5 (まだない) で fix される予定。

- [Full-Disclosure] [sec-labs] Adobe Acrobat Reader <=5.0.7 Buffer Overflow Vulnerability + PoC code

Acrobat Reader 5.0.7 以前には buffer overflow 穴があるという話。

- [Full-Disclosure] Acroread 5.0.7 buffer overflow

Linux 用 Acrobat Reader 5.0.7 は buffer overflow 穴ありだという話。

- [Full-Disclosure] Adobe Acrobat and PDF security: no improvements for 2 years

Acrobat Reader の plug-in

には Adobe の署名が必要ということになっているが、これを回避する方法があるという話。2001 年に発見されたのだが、

最新の 6.0 でもまだ続いているという。

nfs-utils 1.03 以前に欠陥。xlog() 関数に off-by-one バグがあるため、remote から mountd デーモン権限で任意のコードを実行させることが可能。

nfs-utils 1.04 で修正されている。

関連:

EdMax 3.04 以前、EdMaxフリー版 2.85.4F 以前、プラグイン alist 1.01 以前に欠陥。EdMax が利用する独自ヘッダ

X-EdMax-Attachment-File に '..' バグがある。特定のファイルを相対パスで指定した場合に、利用者が添付ファイルの削除処理を行うと、相対パスで指定したファイルが削除されてしまう。

EdMax 3.05、EdMaxフリー版 2.85.5F、プラグイン alist 1.02 で修正されているので入れかえればよい。

Internet Security and Acceleration (ISA) Server 2000 に欠陥。

ISA Server 2000 のエラーページにクロスサイトスクリプティング (XSS)

欠陥が存在する。これを悪用すると、cookie の盗み取りなどが可能となる。

patch があるので適用すればよい。

関連:

Windows XP SP1 に欠陥。Windows デスクトップ (Windows シェル) における

Desktop.ini ファイルの処理において buffer overflow する欠陥がある。これを悪用すると、攻撃者は任意のコードを実行可能となる。

ただし攻撃者は、攻撃用の Desktop.ini ファイルをどこかのフォルダにあらかじめ設置し、さらにそのフォルダを利用者にアクセスさせるようにしなければならない。

ウィルス / ワームの攻撃手法のひとつとして利用されるケースは十分考えられる。

この欠陥は Windows XP gold (SP なし) には存在しない。

patch があるので適用すればよい。

関連:

2003.07.28 追記:

この欠陥は、当初 Windows XP SP1 のみに存在すると考えられていたが、その後

「製品サポートサービスから」入手した「ある特定の修正プログラムをインストールしている場合」Windows XP gold にも影響することが判明。具体的には、shell32.dll のバージョンが 6.0.2600.39 以降の場合に

patch を適用する必要がある。

これに対応するため、patch が更新された。既に patch をインストールした

Windows XP SP1 利用者は、patch を更新する必要はない。

Cisco IOS を塔載した Cisco ルータおよびスイッチに欠陥。

IPv4 を処理するよう設定されている場合 (ふつうは設定されてるだろう)、

稀な一連の IPv4 パケット (A rare sequence of crafted IPv4 packets)

を直接ルータ/スイッチに送ると、ルータ/スイッチは入力キューがいっぱい (full) になったと誤認識する。その結果、その入力インターフェイスにおける処理が停止、

使用不能攻撃が成立する。これは reboot させないと直らない。

全てのインターフェイスに対して一定時間ごとに一連のパケットを送りつづければ、完璧だ。

なお IPv6 のみを処理するよう設定されている場合にはこの問題はない。

(こがさんからの指摘を受けて記述を修正: こがさんありがとうございます)

Cisco は回避策として、ルータ/スイッチへ直接パケットを送付可能な機器を ACL を使って制限する、方法を示している。

修正版 IOS については、Cisco Security Advisory: Cisco IOS Interface Blocked by IPv4 Packet を参照されたい。

関連:

2003.07.18 追記:

Cisco のアドバイザリが改訂された (Revision 1.3)。

問題となるパケットは、プロトコルタイプが 53 (SWIPE), 55 (IP Mobility), 77 (Sun ND), 103 (Protocol

Independent Multicast - PIM) の場合のみだそうだ。また、PIM を利用するよう明示的に設定されている (ip pim dense-mode,

ip pim sparse-mode, ip pim sparse-dense-mode のいずれかを実行している)

場合には、プロトコルタイプ 103 はこの問題を発生させない。

また回避策として、上記プロトコルタイプの制限が挙げられている。

access-list 101 deny 53 any any

access-list 101 deny 55 any any

access-list 101 deny 77 any any

access-list 101 deny 103 any any

!--- insert any other previously applied ACL entries here

!--- you must permit other protocols through to allow normal

!--- traffic -- previously defined permit lists will work

!--- or you may use the permit ip any any shown here

access-list 101 permit ip any any

関連の追加:

2003.07.18 追記:

Revision 1.4 になっています。

Cisco は Revision 1.4 で exploit の存在を公式に認めました。

Exploitation and Public Announcements

Since the initial posting of this document, the Cisco PSIRT has been made aware of public announcements of the vulnerabilities described in this advisory. Cisco PSIRT is aware that the exploit for this vulnerability has been published on a public mailing list.

関連の追加:

2003.07.22 追記:

CISCO の advisory は Revision 1.7 になっています。

ISS の AlertCon は 2 です (一時は 3 になっていたようですが、今は 2 です)。

関連の追加:

Windows NT Server 4.0, 2000, XP, Server 2003 に欠陥。

RPC プロセス内の低レベルの DCOM インターフェイスに欠陥があり、

DCOM が使用する 135/tcp を通じて remote から任意のコードを local SYSTEM 権限で実行可能となる。

Windows Me にはこの弱点はない。

patch があるので適用すればよい。また、135/tcp をファイアウォールなどでフィルタする、あるいは Windows 上で DCOM を無効にすることにより、この欠陥を利用した攻撃を回避できる。DCOM を無効化する方法は

マイクロソフト セキュリティ情報 (MS03-026) : よく寄せられる質問

(microsoft.com)

に記載されている。

Windows 98/98SE/NT 4.0 Workstation についてはもはや情報が記載されていないので注意されたい。

NT 4.0 Workstation については

延長フェーズが 2003.06.30 で終了している (プレミアサポートな人は別途 care されているのだろう)。

また Windows 98/98SE については、

お問い合わせいただいたお客様に 2004 年 1 月 16 日まで無償でご提供するそうだ

(が、Me は穴なしですから、98/98SE も無関係かも)。

関連:

2003.07.22 追記:

bulletin が改訂された。135/tcp だけでなく、port 135/139/445 (tcp/udp 共) が開いていると危いことが明記された。

リモートコンピュータ上のポート 135,139,445 または、その他 RPC 用に設定されたポートに特別な細工をしたリクエストを送信することが必要条件となります。

2003.07.28 追記:

関連:

2003.08.16 追記:

Blaster ワームの蔓延に対応し、Windows 2000 SP2 と Windows NT 4.0 Workstation

が修正プログラムの正式対応対象になりました。関連:

Microsoft の JET データベースエンジンの 4.0 SP6 以前に欠陥。

SQL クエリーを長大な SQL 関数名と共に行うと buffer overflow が発生し、任意のコードを実行可能だという。

JET 4.0 SP7 (Microsoft) で修正されているそうだ。

239114 - ACC2000: The Updated Version of Microsoft Jet 4.0 Is Available in the Download Center

には Jet 4.0 Service Pack History という記述があるのだが、

239114 - [ACC2000] ダウンロードセンターで入手可能な Microsoft Jet 4.0 のアップデート バージョン

にはないというのは残念。ぜひ追加していただきたいところだ。

SSH Secure Shell 3.1.0〜3.1.7 / 3.2.0〜3.2.4、SSH IPSEC Express Toolkit 5.0.0

に欠陥。RSA PKCS v1.5 署名スキームの実装に欠陥があり、特定の RSA 署名を正しく扱えない。

SSH の場合は、サーバ認証および公開鍵認証において、この欠陥が影響する。

SSH Secure Shell 3.1.8 / 3.2.5、SSH IPSEC Express Toolkit 5.1.1 で修正されている。

F-Secure SSH についてはこちら:

RSA signature verification vulnerability (f-secure.com)。

F-Secure SSH for Unix 3.1.0 - 3.2.0、

F-Secure SSH Server 5.1 for Windows、

F-Secure SSH Client 5.2 for Windows が該当するそうで、F-Secure SSH for Unix については 3.2.3 で修正されているようだ。

F-Secure SSH for Windows の修正版については記載されていない。

ダウンロードページ

には F-Secure SSH Server 5.2 for Windows や F-Secure SSH Client 5.3 for Windows がある。これらには問題はないのかもしれない。

日本語ページ

には対応する情報はまだ存在しないようだ。

日本赤十字社というのは、危機意識が欠如した組織のようですね……。関連:

15 日時点では「HIV はすり抜けてない」って話だったのですが、たった 1 日で否定されてしまいましたとさ。しかし、なぜ朝日と毎日で人数が違うの?

全ての Outlook Express において、「受信者の暗号化機能が未知の場合は RC2 40 ビット暗号化が使用され」るのだそうです。21 世紀に期待されるデフォルト動作ではないですよねえ……。

IE 5.01 以降で使える web バグ対抗ツール bugnosis beta 1.3 が登場しています。

さっそくインストールしてみたところ、

最新のソリューション - 全製品 (トレンドマイクロ)

や

NAI ホームページ (nai.com)

に蟲くん発見。いやあ、おもしろいっす。

しかし、bugnosis の副作用で、google ツールバー様がお隠れになってしまいました。うーむ。とりあえず、Make Google Your Default Search Engine (google.com) でお茶を濁しておきました。

……うーん、beta だからか、欠陥もあるみたいだなあ……。

バージョン 5.70,0,1059 以前のウイルスバスターオンラインスキャンが使用している

ActiveX コントロール or コンポーネントに buffer overflow する欠陥。

これを利用すると、悪意ある web ページや HTML メール送信者は、ユーザコンピュータ上で任意のコードを実行可能となる。Microsoft の尺度で言うと「緊急」級の欠陥だ。

Re: [Full-Disclosure] (Updated) Symantec ActiveX control buffer overflow

と同じような話。

現在のウイルスバスターオンラインスキャンでは修正されている。

ウイルスバスターオンラインスキャンを利用したことがある人は、

ウイルスバスターオンラインスキャン

を再度実行されたい。その過程で新しい (欠陥が修正された) ActiveX コントロール or コンポーネントがインストールされる。

英語 KB: Solution 15274: Trend Micro's Response to the ActiveX Control Buffer Overflow Vulnerability of Online Virus Scanners.

(trendmicro.com)。元記事: [Full-Disclosure] Trend Micro ActiveX Multiple Overflows。

英語では HouseCall って言うんですね。

トレンドマイクロ方面で、パターンファイル 650 以降をダウンロード・インストールできないという状況が発生することがある模様。最新のセキュリティパッチを適用すればよいみたい。

対象となるのは以下の製品:

ウイルスバスター コーポレートエディション 5.02

ServerProtect for Windows NT ver. 5.31 シングルサーバ版

ServerProtect for Windows NT ver. 5.31 マルチドメインサーバ版

ServerProtect for EMC Celerra 5.31

ServerProtect for Network Appliance filers 5.31

InterScan VirusWall for Windows NT 3.53

InterScan Messaging Security Suite 5.1 Windows版

InterScan WebProtect for ICAP 1.0 Solaris版

Trend Virus Control System 1.85

Trend Micro Control Manager 2.1

今はまだパターンファイル 587 だが、650 になると問題が発生するそうだ。

650 に到達するのは 8〜9 月ごろになりそうなのだそうで。

しかしなあ。去年もこんなような話がありませんでした?

あれは 3 ケタ→ 4 ケタでへくる、という話だったけど。

トレンドマイクロはいったいどうなっているんだろう。

2003.07.16 追記:

一覧ページがあったので、これを使って記事を書きなおし。

Shatter

話の新たな側面。WM_TIMER メッセージのかわりに使えるものがいろいろあり、たとえば

EM_SETWORDBREAKPROC が使えるのだそうだ。

しかも、iDefense が公開した文書すら終りではないようで:

[Full-Disclosure] Response to the iDefense "Shatter" paper。

ユーティリティ マネージャによる Windows メッセージ処理の問題により、権限が昇格する (822679) (MS03-025)

では LVM_SORTITEMS メッセージを利用したそうだ。

また、[VulnWatch] Shattering SEH

では HDM_GETITEMRECT メッセージを使っているそうだ。

まだまだ隠れた穴はたくさんある、のだろう。

関連: 「シャッター攻撃」に対するWindowsアプリの脆弱性、研究者が改めて指摘 (ZDNet)。

http://日本レジス卜リサービス.jp/ とか。ヤマ卜発進!

(Super Depth は、その昔ずいぶん楽しませていただきました)。

あとは何だろう。となりの卜卜口とか?

まぎらわしいドメイン名問題というのは現状でも存在するわけですが、国際化ドメイン名の登場によって新たな展開がありそうですね。JPNIC/JPRS 的には、ドメイン名が使われてくれればそれにこしたことはないのかもしれないけれど。

- Win2000 SP4の罠

彦坂さんからの情報を追記。

- Windows 2000 SP4 登場

Windows 2000 SP4 で修正されている、SP3 用個別 patch が存在しないセキュリティ欠陥を追記。

このうち

NetMeeting File Transfer Directory Traversal

(CORE Security

Technologies)

は

Windows XP にも存在し、Windows XP SP1 で修正されているので注意。

- プライバシーマークが果たす役割と課題

関連: Tea Room for Conference No.1456。寒すぎます。

Windows 2000 に欠陥。ユーザ補助機能の一環をなすアクセシビリティ ユーティリティ マネージャに

Shatter

に似た欠陥があるため、これを利用するとローカルユーザが local SYSTEM 権限を取得することが可能。リモートからは、この欠陥を利用した攻撃はできない。

この欠陥は Windows Me / NT 4.0 / XP / Server 2003 には存在しない。

patch があるので適用すればよい。また Windows 2000 SP4 にはこの

patch が含まれている。

CVE: CAN-2003-0350。

詳細: Microsoft Utility Manager Local Privilege Escalation

(NGSSoftware)。

Windows NT 4.0 / 2000 / XP に欠陥。

SMB パケットの処理において buffer overflow が発生するため、これを悪用すると、攻撃者はリモートから任意のコードを実行させることが可能。ただし、攻撃者は事前に認証されている必要がある。

Windows Server 2003 にはこの問題はない。

patch があるので適用すればよい。また、Windows 2000 SP4 にはこの patch が含まれている。

CVE: CAN-2003-0345

Windows 98 / 98SE / Me / NT 4.0 / 2000 / XP / Server 2003 に欠陥。

Windows に添付されている HTML ←→ RTF コンバータ (HTML コンバータ)

に buffer overflow する欠陥がある。このため、悪意ある web ページや HTML メールを使用して、利用者権限で任意のコードを実行させることが可能になる。

patch があるので適用すればよい。また、

- HTML32.cnv のファイル名を変更する

- インターネットゾーンで [スクリプトによる貼り付け処理の許可] を無効にする

などといった手段により、この欠陥を利用した攻撃を回避できる。回避手段の詳細は

マイクロソフト セキュリティ情報 (MS03-023) : よく寄せられる質問

に記載されている。個人的には、「インターネットゾーンで [スクリプトによる貼り付け処理の許可] を無効」については、今回の欠陥の修正如何にかかわらず設定しておくことを推奨する。

2003.10.07 追記:

「警告」が追加された。[memo:6500] の件 (の一部) が明記された模様。

本修正プログラムのインストール後 Internet Explorer 6 Service Pack 1 にアップグレードしたお客様は、再度本修正プログラムをインストールする必要があります。

関連:

Changelog:

- 2003.07.17

関連記事 (CERT Advisory) を追加。

- 2003.07.18

関連記事 (JVNCA-2003-14) を追加。

- 2003.10.07

MS03-023 に「警告」が追加されたので追記。

J-Phone の最近の機種 (J-スカイパケット対応機) では、無警告で、端末製造番号を送信してしまうことがある模様。うーむ……。

ちなみに、他ベンダーも含めた情報については、携帯電話のHTTP User Agent (hajimeteno.ne.jp)

が一覧になっていてわかりやすかったです。ただし、

GroupShield for Domino 5.2.1 を Windows NT 4.0 Server 日本語版上で稼働させると、ある状況 (詳細は調査中) で PANIC エラーが発生、Domino がダウンしてしまうそうだ。回避方法はないため、ベンダーでは 5.2.1 のバージョンアップはせず、5.0a のままでの運用を推奨している。Windows NT 4.0 Server ではない場合にはこの問題はないみたい。

まだ web page

は更新されてませんし、mirror site にも出回ってないようですね。

master distribution site

にはあります。from CHANGES:

SECURITY [CAN-2003-0192]: Fixed a bug whereby certain sequences

of per-directory renegotiations and the SSLCipherSuite directive

being used to upgrade from a weak ciphersuite to a strong one

could result in the weak ciphersuite being used in place of the

strong one. [Ben Laurie]

SECURITY [CAN-2003-0253]: Fixed a bug in prefork MPM causing

temporary denial of service when accept() on a rarely accessed port

returns certain errors. Reported by Saheed Akhtar

<S.Akhtar@talis.com>. [Jeff Trawick]

SECURITY [CAN-2003-0254]: Fixed a bug in ftp proxy causing denial

of service when target host is IPv6 but proxy server can't create

IPv6 socket. Fixed by the reporter. [Yoshioka Tsuneo

<tsuneo.yoshioka@f-secure.com>]

SECURITY [VU#379828] Prevent the server from crashing when entering

infinite loops. The new LimitInternalRecursion directive configures

limits of subsequent internal redirects and nested subrequests, after

which the request will be aborted. PR 19753 (and probably others).

[William Rowe, Jeff Trawick, Andr Malo]

関連:

2003.07.11 追記:

[ANNOUNCE][SECURITY] Apache 2.0.47 released。

関連: プライバシーマーク話 (セキュリティホール memo 2002.06.25)。

Opinion:TRUSTeがプライバシー侵害問題でBatteries.comに最後通告、次はあなたの番?

ではきびしいことを書いたけど、プライバシーマークよりは

TRUSTe の方がはるかにマシだと思う。たとえば次の 2 つを比較されたい:

これ以上何か示す必要があるだろうか (いや、ない)。

というか、プライバシーマークがだめすぎなのだろうけれど。

2003.07.11 追記:

関連: Tea Room for Conference No.1456。プライバシーマークではクロスサイトスクリプティング (XSS) 問題の存在について調査していることになっているが、それにしては、プライバシーマーク付与認定指定機関自身

や

プライバシーマーク取得コンサルティングを行う会社

が XSS 穴持ちだという、寒すぎる話。

また、プライバシーマークが果たす役割と課題 (ZDNet) には

ただしJIPDECのWebページによると、これまでに取り消し措置を受けた事業者は存在しない

とあるのだけれど、実際には

そのような前例は存在する (mainichi.co.jp)

し、「平成12年7月4日現在」にはきちんと登録されていた [memo:4138]

のです。JIPDEC はなぜわざわざ過去を改変しようとするのでしょうね。よくわかりません。住基ネットでもそういう運用がされている、なんて事態になっていなければいいのですが。

Batteries.comはTRUSTeのポリシーを侵害しているのではないかと私がTRUSTeに報告したところ、フラン・マイアー氏はBatteries.comの慣行に関する調査を開始せざるを得ないと述べた。

つまり、「私」(David Berlind 氏) による TRUSTe への報告がなければ、このような調査も行われず、TRUSTe 違反なサイトが TRUSTe マークをつけ続けていたわけですね。

マイアー氏はこの意見に対して回答してくれた。「最終的には、何が良いのだろうか? プログラムからショッピングサイトを排除して、顧客のプライバシーを侵害するショッピングサイトをインターネット上に一つ増やすことだろうか? それとも、そういったサイトをプログラム内で指導することで、顧客のプライバシーを尊重するショッピングサイトをインターネット上に増やすことだろうか?」(マイヤー氏)。私はマイアー氏に同調する。

修正される間「一時的に」TRUSTe マークを停止し、修正された後に TRUSTe マークを復活させるのが筋だと思うのだが、どうしてそうはならないんだろう。

結局、TRUSTe もまた「事業者側」でしかない、としか見えないのだが……。

ちなみに TRUSTe の価格は事業規模によって異なるそうです。

TRUSTeプログラムへの参加方法

(truste-jp.org) によると、1 億円までは ¥36,000/年だし、2 兆円を越えると

¥1,800,000/年だそうだ。また、これに加えて審査料が必要なのだそうだ。

Mac OS X のスクリーンロック機構を回避できてしまう、という話。

どなたにも行える簡単な仕事の模様。

2003.07.18 追記:

Security Update 2003-07-14 v.1.0 に関する情報とソフトウェアのダウンロード (apple.co.jp) で修正された。

concon バグ再び?

Windows XP SP1 上の IE 6 で、アドレスバーに c:\aux と入力して enter すると

IE 6 がフリーズする、という話。手元の日本語版 Windows XP Pro SP1 + IE 6.0 SP1

でも再現できた。

…… kume さんから (ありがとうございます):

「C:\AUX」というアドレスでIEが落ちる件ですが、うちで色々と実験した結果、AUXデバイスの存在しないシステムではIEは落ちないことが判明しました。(デバイスマネージャの中にシリアルポートが一つも出てこない状態になっていることが条件です)

モデムやシリアルデバイスをまったく接続していないデスクトップマシンなら、マザーのBIOS設定でシリアルポートをすべてDisableの設定にしてしまえば、今回のバグでIEが落ちることはなくなると思います。

この回避策が適用できる環境は限定されてしまいますが、MSからパッチが公開されるまでの対処療法として、参考までにお知らせしておきます。

kume さんから続報 (ありがとうございます):

デバイスマネージャを開いて、通信ポートのプロパティから「このデバイスを使わない (無効)」にするだけでも効果があることが判明しました (中略)。

さらに別の環境で試してみたところ、Windows2000 SP3 + IE 5.0 でもAUXバグが確認できました。影響を受けるシステムはかなり広範囲に渡るようです。対処方法もXPと同じで、シリアルポートをすべて無効にすればIEが固まることはなくなるのを確認しました。

手元の Windows 2000 SP4 + IE 6.0 SP1 でも再現できました。

2003.07.09 追記:

中田さんから (ありがとうございます):

IEのAUXバグですが、テストしたところCOM1,COM2などのデバイス名でも発生します。

NUL,CON,PRN,LPT1などは大丈夫ですから、シリアルだけ対策を忘れたのでしょうかね。

com1 と com2 は手元の日本語版 Windows XP Pro SP1 + IE 6.0 SP1 でも再現できました。

NTBUGTRAQ でもこんな話が:

手元では特に問題なさげなのですが……。

2003.07.11 追記:

彦坂さんから (ありがとうございます):

客先に収めた、Microsoft Access2000(SP3適用)のmdbカスタムファイルで問題が起きました。以前に問題起こさなかったフォームを開こうとすると、メモリ不足というメッセージと、C++ランタイムエラーを発生させる事態を見つけました。私の目の前で起きているケースでは、マシンの状態によって挙動がまちまちなので原因が特定できていませんし、時間が無くてそのメッセージを記録していませんが、まだ出続けていると思います。

SP4適用以前のWindows2000 PCでエラーが出ていないので、何かあるのかもしれません。Google見ただけでも、業務用アプリケーションでトラブルが多発しているようですし、他のお客さんが独自にアップデートしたとこでも、何らかのトラブルに巻き込まれたと聞きました。

しばらくServicePack4の適用は注意が必要です。

2003.07.18 追記:

彦坂さんから (ありがとうございます):

Windows2000SP4化したPCのほとんどは、新規導入のWindows2000SP3ベースPCでした。アップデート要領は、SP4を入れて、IE6SP1 入れ、Office2000導入という、ごく普通のものです。

翌日調べたところ、Access2000の VC++のランタイムライブラリからのメモリリソース

不足を示す警告ダイアログが出る様子は、ぱったり途絶えてしまいました。

Office2000の場合、(再)インストール直後は、ユーザ登録関連処理が行われているのか、普通時に比べ動作が怪しいので、その影響かもしれませんが、陽なVC++ランタイムエラーは初見です。

先日の 6th JWNTUG Open Talk in MSC 大阪では「Windows 2000 SP4 にクリティカルな問題は確認されていない。問題が発生する場合は、アプリ側に問題がある場合が多い。たとえば undocumented な API を使っている場合には問題が発生することがあるだろう。」というような話が出ました。

ログオン/ログオフスクリプトを活用しましょう、という話。

こういう質問が発生する背景として、Windows 関連の参考書での Kerberos についての記述がなさすぎ、というのがあると思う。いや、UNIX 方面でもないけどさ。

元ネタ: Symantec NAV 7.6 CE Major Fault。

Norton AntiVirus Corporate Edition 7.60 build 926 を Windows XP で使用すると、

フロッピーを自動的に検査してくれないという話。

Symantec によると 7.60 build 926 だけにこの問題があるそうで、最新版 (NAVCE 8.01) には問題はないそうだ。

あと、Microsoft Data Access Components のバッファ オーバーランにより、コードが実行される (Q329414) (MS02-065)

話も注意が必要でしょう。

MDAC

の最新は MDAC 2.7 SP1 Refresh です。

2003.07.11 追記:

Windows 2000 SP4 で修正されている、SP3 用個別 patch が存在しないセキュリティ欠陥:

Windows 2000 の SP3 以前に欠陥。ShellExecute() (MSDN の記述) の第 3 引数 (ファイルパスやアプリケーションパスへのポインタのようです) に buffer overflow する欠陥がある。

任意のコードの実行も可能かもしれない。

Windows 2000 SP4 で修正されている。個別 patch はない模様。

アンチウィルスソフトだけで防げるほど世の中は甘くないわけで。

基本動作 (IPA ISEC) の徹底 + 多重防御しませう。

- 続・通信キャリアの独占型PKI

N+I 2003 TOKYO のドコモブースに FirstPass コーナーがあったので、きれいなおねえさんに聞いてきました。

- [memo:6145] 複数のメールソフトに不適切なセキュリティゾーンが適用される欠陥

Datura 1.51.09 は直ってません [memo:6154]。

ごめんなさい、2002 年と 2003 年を間違えました。

最近こんなのばっかやなあ。海より深く反省。_o_

2003.08.11〜12 全日空ホテル、だそうです。

おもいっきり夏休みですねえ。

- [memo:6145] 複数のメールソフトに不適切なセキュリティゾーンが適用される欠陥

EdMax シェアウェア版 / フリー版共に対応された模様 [memo:6147]。

Datura は 1.51.09 で対応されている?

VMware 4.0 for Linux に symlink 問題があり、悪用すると権限上昇が可能になる、そうだ。変数 TMPDIR を /tmp ではない安全な場所

(VMware 利用者だけが書けるところなど) に設定することにより回避できる。

patch は現在製作中。

しかし、KB 1019

には TEMPDIR とあり、KB 111

には TMPDIR とある。どっちやねん。

Opera 7.x for Windows をクラッシュさせられる 5 つの方法。

Microsoft 的には「それはセキュリティ問題ではない」って奴かな。

Datula、EdMaxフリー版、WeMail32、Winbiff、ドラえもんメールに弱点。

特定の状況 (リンクをクリックする、添付ファイルを開く、など) において、悪意ある電子メールに記載されたスクリプトが「マイ コンピュータ」ゾーン権限で実行されてしまう。詳細については指摘文書を参照。

WeMail32 2.09、Winbiff 2.42PL1、ドラえもんメール 2.04B で修正されている。

ただし、これが重要な更新であると明示されているのは WinBiff だけのようだ。

指摘文書にある、通知から修正完了までの時差も注目。

Datula については、IE 5.5 と併用することによって対応可能となる。

2002/12/11 開発元に5.01 Service Pack 3 であることを連絡

2002/12/11 開発元から、5.5であれば問題ないとの回答

IE 5.0x 以前の利用者は、HTMLメールを表示しないようにすることで回避するしかない。せめて、IE 5.0x 以前と併用する場合は強制的に HTMLメールを表示しないようにする、などの対策がされてほしいところだ。

EdMaxフリー版はこういう対応状況だったそうだ。

2003/ 2/26 開発元に報告

2003/ 3/ 3 開発元から、事情により調査が遅れるとの報告

2003/ 3/11 開発元から、EdMaxには問題がないとの回答

2003/ 3/12 開発元に、「マイ コンピュータ」ゾーンでスクリプトが実行されることを再度報告

2003/ 3/12 開発元から、通常の動作であり、EdMaxは関知できないとの回答

スゲー (笑)。HTMLメールを表示しないようにすることで回避するしかない。

2003.07.03 追記:

EdMax シェアウェア版 3.04 / フリー版 2.85.4F で対応された模様。

参照: [memo:6147]。

倉品さんから (ありがとうございます)。

Windows を利用する人に (小島注: EdMax を) すすめたことがあったので

(中略) 調べてみました.

結果,

初期状態では, [設定]→[メーラ設定]→[HTMLメールを表示]のチェックは

OFF になっているため, HTML メールを受信してもテキスト部分しか表示

しない.

ただし,

o 自分で意図して [HTMLメールを表示] するように設定している

o 添付形式になっている HTML ファイルをクリックしてブラウザに

表示させる

場合は, その限りではないと思われる

ということが分かりました.

なので,

> スゲー(笑)。HTMLメールを表示しないようにすることで回避するしかない。

という記述は, 確かにあっているのですが, 初期動作で HTML メールを

表示しないので, 若干の誤解を与えるような表現だと思います.

また Datura だが、(中略)

1.51.09 で直っているのかもしれません。

2003.07.03 追記その 2:

Datura 1.51.09 は直ってません [memo:6154]。

ごめんなさい、2002 年と 2003 年を間違えました。

最近こんなのばっかやなあ。海より深く反省。_o_

セキュリティ脆弱性情報についての、公開ポリシーと、仲裁 + 公開ポリシーをまとめた文書。一部に未作成の部分が残っている。適宜更新する予定、だそうなので、意見や要望があれば IPA ISEC に送ってあげよう。

個人的に気になったのは、RFP 氏だけ「氏」がついていないこと。また、人名については「カタカナ表記」か「英字表記」かで統一した方がよいのでは。それと、「仲裁」じゃなくて「調整」なのでは。coordination ですよね?

やっぱ JPCERT/CC には、こういう分野 (脆弱性情報とりまとめ、調整)

へも貢献してほしいですよねえ。

って、そのための予算と人は現状では存在しないみたいなのだけれど。

宮川さん情報ありがとうございます。

![[セキュリティホール memo]](/%7Ekjm/security/memo/sechole-memo.gif) 私について

私について