セキュリティホール memo - 2010.10

Last modified: Mon May 30 01:36:58 2011

+0900 (JST)

このページの情報を利用される前に、注意書きをお読みください。

Shockwave Player 11.5.9.615 登場。

APSA10-04: Security Advisory for Adobe Shockwave Player

(Adobe, 2010.10.21)

(CVE-2010-3653) の件を含む、

11 件の欠陥が修正されている。

Flash Player 10.1.85.3 以前、Flash Player for Android 10.1.95.2 以前、

および Adobe Reader / Acrobat 9.x の authplay.dll に 0-day 欠陥。

既に Adobe Reader / Acrobat 9.x 向けの攻略プログラムが世に出回っている。

Flash Player 向けの攻略プログラムは確認されていない。

CVE-2010-3654。

Adobe Reader / Acrobat 8.x にこの欠陥はない。

kenics さん情報ありがとうございます。

Flash Player 10.x / Flash Player for Android 10.x 向けの更新プログラムは

2010.11.09 に、Adobe Reader / Acrobat 9.x 向けの更新プログラムは「2010.11.15 の週」に提供される予定。

Adobe Reader / Acrobat 9.x の場合は回避方法が存在する。

Windows 版: authplay.dll を、削除したり、名前を変更 (rename) したり、authplay.dll へのアクセスを禁止したりする。

authplay.dll は通常、

C:\Program Files\Adobe\Reader 9.0\Reader\authplay.dll (Adobe Reader)

あるいは C:\Program Files\Adobe\Acrobat 9.0\Acrobat\authplay.dll (Acrobat)

に存在する。

Mac OS X: AuthPlayLib.bundle ファイルを削除あるいは移動する。

方法は

APSA10-05

を参照。

Linux: libauthplay.so.0.0.0 ファイルを削除する。

方法は

APSA10-05

を参照。

また authplay.dll ですか……。関連:

2010.11.03 追記:

Adobe Reader / Acrobat だけでなく、Flash についても in-the-wild 状態に突入している模様です。

2010.11.04 追記:

APSA10-05: Security Advisory for Adobe Flash Player, Adobe Reader and Acrobat

が 2010.11.02 付で改訂されてます。Flash Player 10.x for Windows / Mac / Unix の提供予定が 2010.11.04 に前倒しされました (明日ですね)。Flash Player 10.x for Android は 2010.11.09 のまま。

2010.11.05 追記:

……新版出ました: APSB10-26: Security update available for Adobe Flash Player

(Adobe, 2010.11.04)

関連:

2010.11.15 追記:

Prenotification: Out-of-Cycle Security Updates for Adobe Reader and Acrobat

(Adobe PSIRT Blog, 2010.11.12)。US 時間で 2010.11.16 だそうです。日本だと 2010.11.17 水曜日ですね。

2010.11.17 追記:

APSB10-28: Security updates available for Adobe Reader and Acrobat

(Adobe, 2010.11.16)。Adobe Reader / Acrobat 9.4.1 登場……ですが、Windows / Mac 版のみ。Unix 版は

2010.11.30 だそうです。

》

情報システム学会がトヨタリコール問題に提言

(日経 IT Pro, 10/25)

提言は三つある。一つめは、ソフトに手を入れた場合に、手を入れた部分以外に予期しないバグを埋め込んでいないか確認する回帰テストをきちんと実施すべきというものだ。二つめは、自動車を「情報システム」ととらえたうえで、利用者の安全性や利便性をどう向上させるかを考えるべきというもの。三つめは、自動車システムの安全性に関する国際規格として策定が進む「ISO 26262」が発行になった場合に速やかにJIS規格にするなど、経済産業省は自動車の安全性にかかわる議論を牽引すべきというものだ。

》

マルウェア業界の M & A

(シマンテック, 10/27)

》

REMO - Rule Editor for ModSecurity

(netnea.com)

》

三菱電機インフォメーションシステムズ(MDIS)の「真剣にやってないんだから色々言うなよ」な納品

(日々是・・・, 10/27)

》

告訴受理を受けて

(壇弁護士の事務室, 10/27)。恫喝取調の件。

忘れてはならないことは、この事件はどこかの発展途上国で起こった出来事ではない。ごく、身近なところで日常的に起こっている事件であるということである。

》

学術情報メディアセンターセミナー「公共IT調達とCIO・CIO補佐の役割」 (京都大学, 10/27)。

2010.11.30 (火)、京都府京都市、無料。

》

週刊文春 2010.11.04 号『検察の「調書捏造」を告発する』、何のことかと思ったら、

高知白バイ冤罪事件の話だった。

》

「男子臭いバス乗れない」女子悲鳴でにおい対策

(読売, 10/28)。脱臭機つきバスが必要ですかね。

》

記者の目:大阪地検特捜部証拠改ざん事件=和泉かよ子

(毎日, 10/28)。毎日新聞記者が報道の実態を暴露。

私も大阪地検を担当したことがあるが、通常、逮捕された容疑者を直接取材できない中、日々情報を得るのに必死で、特捜部の捜査をチェックするどころではなかった。検察が望まない記事を書くと、庁舎への「出入り禁止」を言い渡され、逮捕や起訴の際の会見にも出席できなかった。

通常、注目を集める刑事裁判では、検察が公判で読み上げた冒頭陳述や論告などは、その日のうちに文書で報道各社に提供されるが、それまでの各社の記事が大阪地検の怒りを買い、いっさい資料提供されなかったこともある。国民の知る権利に応えるべき報道機関と、権力機関として国民への説明責任を持つはずの検察との関係としては、かなり異常なことだが、抗議したり批判的な記事を書いて検察と対立しても事態が良くなるとは考えられない。「何とかうまく解決しなくては」と、そればかり考えていた。

取材を締め付け、そこからはみ出すと制裁を科す。この手法によって、検察はメディアに対して圧倒的な優位性を確保し、批判を封じ込めてきた。事件報道で検察からの情報に依存せざるを得ないメディアは、検察の戦略に乗せられてきた。かつて大物政治家も似たような取材対応をしたといわれている。権力者の常とう手段なのだろう。

こういう状態が、「大阪地検」でない場所でも起こっているのでしょう。

「おれたちは『怖い顔』をしていることが大事なんじゃないのか」。昨年春の裁判員制度の導入を控え、検察の準備状況を取材していた時、大阪地検幹部はこう話した。検察にも「分かりやすさ」や「親近感」が求められる時代になろうとしていたが、それに抵抗感があるようだった。「検察は怖い。うそをついてもすぐばれる。そう思うから容疑者は取り調べで本当のことを話す気になるんだ」

実際には、「検察は怖い。本当のことを何度言っても認めてもらえないどころか、脅迫までされる。そう思うから容疑者は取り調べで嘘だらけの調書に署名してしまうんだ」となっているようなのですけどね。関連: こうして調書は捏造される

(The Journal, 9/22)

》

「.jp」は世界で最も安全なccTLD、McAfeeの調査で2年連続

(Internet Watch, 10/28)

-

HTTPセッションハイジャックを実行できるFiresheep登場

-

-

国内100社以上で感染被害を確認。”mstmp” ”lib.dll” のファイル名で拡散する不正プログラム

-

はまもとさんによる現場からの報告: いきなり襲ってきた「mstmp」ウィルスに大わらわ

(日経 IT Pro, 2010.10.28)。

図3のウィルス感染経路の図に沿って説明しよう。まず、被害者は通常の方法でWebサイトを閲覧する(図3の丸数字1)。すると、ホームページサーバーに埋め込まれたアクセス解析サイトのプログラムによりアクセス解析サイトへ転送される(同2)。アクセス解析サイトへアクセスしたユーザーのPCが改ざんされたスクリプトを読み込んで実行してしまう(同3)。

「アクセス解析サイト」って、そういうことですか……。

なお、これらの感染経路の調査にはネットワークフォレンジック機器のパケットブラックホールが使われた。今回のような複数のドメインをまたがり感染経路が多岐に渡るような場合、本当にどこが攻撃元かを判定するのは、ドメイン遷移しかわからないプロキシログの情報だけでは至難の業である。実際のWebコンテンツの中身を解析して見てはじめて、そのコンテンツがウィルスに感染していることが判明するわけで、今後はウィルス対応にネットワークフォレンジック機器の重要度は増すことが予想される。

なるほど……。

Critical vulnerability in Firefox 3.5 and Firefox 3.6

修正版出ました。Firefox 3.6.12 / 3.5.15、Thunderbird 3.1.6 / 3.0.10、

SeaMonkey 2.0.10。

関連:

》

ZFSで暗号化ディスクへ自動バックアップを実施する方法

(FreeBSD Daily Topics, 10/26)

》

Wi-Fi傍受騒動の中、グーグルがプライバシー対策を強化

電子メール全文やURL、パスワード収集の反省対策として

(ComputerWorld.jp, 10/25)

》

ジャーナリストが最新中国ネット言論事情を語る(1)── 劉暁波氏、ツイッターがもたらす言論の自由、そして蒼井そら現象・・・

(The Journal, 10/27)

》

Zeus ボットネットの進化

(シマンテック, 10/22)

》

極楽せきゅあ日記 2010-10-27。第1回神泉セキュリティ勉強会方面。

》

Apple decides Flash users need to secure themselves

(Sophos, 10/22)

》

欧州ENISAのクラウドコンピューティングのセキュリティに関するガイドラインの翻訳を公開

(IPA, 10/25)

》

Bredolabボットネットがシャットダウン

(エフセキュアブログ, 10/26)。

面白いことに、犯罪対策局は感染したPCに警告を送信すると発表した:「このネットワークからのウイルスに感染したコンピュータのユーザは、次のログインの時点で、感染の程度に関する情報を含む通知を受けとる。」

つまり、おそらくは既存のボットネットインフラストラクチャを使用して、プログラムを送信し、すべての感染したマシンに警告を表示するのだろう。

こうしたことは滅多に行われない。誰かのコンピュータ上でのコードの実行は、「無許可の使用」と見られるかも知れず、たとえ意図は明らかに良いものであっても、その行為は違法となる可能性があるからだ。

Bredolab 関連:

》

Inside Adobe Reader Protected Mode - Part 2 - The Sandbox Process

(Adobe Secure Software Engineering Team (ASSET) Blog, 10/26)

》

Weekly Roundup of Web Hacking Incidents

(SANS SSI, 10/25)

》

AVTOKYO meets HackerJapan 開催!

(てっしーの丸出し, 10/25)

》

〈オリンパス裁判〉控訴審のゆくえ 〜光前弁護士に聞く〜

(JANJAN blog, 10/23)

》

Mr. Anderson が罪状を認める

(エフセキュアブログ, 10/23)。マルウェア作者。

》

P2PサービスのLimeWireが停止 裁判所命令で (ITmedia, 10/27)、

LimeWireの終焉:差し止め命令を受けサービスを停止 (P2Pとかその辺のお話, 10/27)

》

テレビ局側敗訴見直しか まねきTV訴訟、最高裁が12月弁論

(ITmedia, 10/27)

》

技術4社が支配する「メディア新時代」

(WIRED VISION, 10/27)。

Apple, Google, Facebook, Amazon。

》

和歌山県太地町、シー・シェパードとの対話集会の実施に踏み切る

(slashdot.jp, 10/27)

》

JSCPR公開講座2010

「大学におけるカルト問題の今 −現場・理論・対策−」

(日本脱カルト協会)。2010.11.27、東京都新宿区、資料代1000円。

関連: カルトの勧誘に注意してください! (龍谷大学, 10/26)

》

ロフトプラスワンで異色の仏教トーク

(やや日刊カルト新聞, 10/27)。

ポスターがインパクトありすぎ。

》

反日デモより怖かったもの

(「日中文化交流」と書いてオタ活動と読む, 10/22)。

SARS な話。

》

萌えキャラ「ひのもと おにこ」を創作して日中関係を……?

(slashdot.jp, 10/27)。すばらしい。

Firefox 3.5 / 3.6 の JavaScript 実装に 0-day 欠陥、既に攻略スクリプトが世に出まわっているそうだ。現状で回避するには、JavaScript を無効化するしかない。

関連:

2010.10.28 追記:

修正版出ました。Firefox 3.6.12 / 3.5.15、Thunderbird 3.1.6 / 3.0.10、

SeaMonkey 2.0.10。

関連:

2010.11.01 追記:

Using the Browser Cache to Bypass Security

(Symantec, 2010.10.28) の日本語版: ブラウザのキャッシュを利用したセキュリティの回避

(シマンテック, 2010.10.28)

》

『袴田巌は無実だ』もう時間がない!再審の扉を今すぐに開けよ!!

(JANJAN blog, 10/23)

》

市民デモ 「検察とマスコミの横暴を許すな」 (田中龍作ジャーナル, 10/24)

》

COP10会場にて上関原発アクション展開。現地では最後の台船が退散。

(JANJAN blog, 10/25)

*1 執拗に職質を繰り返す警察

白鳥国際会議場内部ではなく、周辺の道路上で写真を撮っていると、意味踏めての質問をくりかえし、無理やり職質しようとする警官に遭遇する。

とくに一般人の人通りの少ないエリアでは、衆人の監視がないためか、警察の横暴もかなりのものである。

会議場内には、人権意識も高いNGOのブースもあってか、そのような職質には会わず安全である。

》

「一刻も早く派遣法の改正を」 国会に要請

(田中龍作ジャーナル, 10/25)

派遣法の改正は、参院で野党が過半数を占めていることから成立は微妙な情勢だ。厚労行政に深く関わる複数の議員は「(学会員が多い)中小・零細企業に配慮するように修正を加えて、公明党を上手に抱き込み成立を目指す」と話す。

》

「縛り首にしてしまえ」ウガンダのタブロイド紙、同性愛者100人の顔写真と住所を公開して扇動(追記あり)

(みやきち日記, 10/23)

》

セルビアのゲイパレードで反対派が暴徒化、少なくとも141人が負傷

(みやきち日記, 10/23)

》

Windows Server 2008 ベースのコンピューターで、コマンド プロンプトらからアプリケーションを実行した際に STOP エラー "0x000000F4" が発生してシステムが再起動する場合がある

(Microsoft KB 2453240)。いきなり再起動ねた。Hotfix はまだない。

この現象は、WINSRV.DLL におけるコンソール IME に対する処理に問題があり、不正なアドレスへのアクセスが発生してしまう条件があるために発生します。

コンソール IME に対する操作のイベントが特に必要無い場合は、以下のレジストリ キーの設定を変更し、コンソール IME を無効にすることで、障害の発生を抑止することができます。

》

NHK番組改編事件訴訟の全容が明らかになる2冊が近日発売…記念イベントでは長井さんの講演も

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 10/26)

(小島注: 出版記念) シンポジウムが、10月30日午後1時半、明治大学駿河台キャンパス・リバティータワー1階1011号室で開かれる。政治家の圧力を告白した当時の番組担当デスク長井暁さんが出演し、いまだから言える話をしてくれることになっている。

@random な勉強会とおもいっきりかぶってるな……。

そうそう、発行される資料集と評価集は次の通り。

●NHK裁判記録集『女性国際戦犯法廷—NHK番組改変事件裁判

記録集 (日本評論社)

●NHK裁判評価集『暴かれた真実 NHK番組改ざん事件

—女性国際戦犯法廷における政治介入—』(現代書館)

日本評論社の Web ページにはまだ案内はないようだ。

「NHK裁判資料集」・「評価集」出版記念シンポジウム NHK番組改変事件、10年目の検証 (NHKを監視・激励する視聴者コミュニティ, 10/16)

によると「1冊1万円」の模様。

現代書館については、

近刊案内

に案内が載っている。

こちらは「定価2600円+税」。

》

カモのふんから鳥インフルウイルス 北海道稚内

(asahi.com, 10/26)。H5N1。

》

MacのJavaサポートは終了か?--Appleが“見切る”影響を考える

(ZDNet, 10/26)

》

ISP「ぷらら」、児童ポルノサイトのフィルタリング機能を追加

(Internet Watch, 10/26)

》

かんたんログイン方式で漏洩事故が発生

(高木浩光@自宅の日記, 10/25)。

携帯版「クロネコメンバーズのWebサービス」

クイックログイン機能の脆弱性への対応について

の件。

今回、意図した攻撃ではなく、不意に他人の情報が見えてしまう事故が発生したのは、SBrowser利用者の何割かが、「ランダム設定」ボタンをちょうど 1回押した状態の設定で使用していて、かつ、謳われている「携帯サイトのテスト」用途ではなく、実用としてガラケーサイトで使っていたためだろう。

関連:

》

最高検察庁、「検察官が必要ないと判断したメモは速やかに廃棄せよ」と指示していたことを認める。

10/24 のつづき。

》

AKARI 1.0.2 をリリースしました。

(熊猫さくらのブログ, 10/25)。仕様変更、機能向上、不具合修正。

Linux 2.6.30 〜 2.6.36-rc8 に欠陥。Reliable Datagram Sockets (RDS)

プロトコルの処理に欠陥があり、local user が root 権限を奪取できる。

CVE-2010-3904

Linux 2.6.36 では直っているみたい。関連:

Firefox 用のアドオン Firesheep 0.1 登場。Amazon や Google、Windows Live、Facebook、Twitter、Evernote、Dropbox などに対して、オープンワイヤレスネットワークにおける HTTP セッションハイジャックが可能な模様。

関連:

2010.10.28 追記:

Firesheep に関する Mozilla セキュリティチームからのコメント

(Mozilla Japan ブログ, 2010.10.28)

2010.11.09 追記:

BlackSheep - 恐怖のハイジャッカー、Firesheepを検知して警告するFirefoxアドオン登場

(techcrunch, 2010.11.09)

2010.11.11 追記:

関連:

2010.11.24 追記:

セッションハイジャックツールFiresheepと対抗アドオンBlacksheepを検証してみた

(security.gs, 2010.11.20)

》

【現場ルポ】尖閣諸島上陸をめぐる「なんだかなー」な攻防戦

(週プレニュース, 10/25)。漁くらいさせてやれよ。

》

The "Enforce password history" and "Minimum password age" Group Policy settings do not work when you reset the password for a Windows Server 2008 R2-based computer

(Microsoft KB 2386717)。Hotfix あります。

》

Shareユーザーの2割・2万人以上が児童ポルノコレクターとの調査結果

(Internet Watch, 10/22)

調査では、Shareの「クラスタ」設定に基づきカウントした。具体的には、児童ポルノ画像の流通によく用いられるピンポイント的な“特殊クラスタワード”のほか、一般的に児童ポルノを示すと考えられる用語を計25種類ほどリストアップ。それらをクラスタワードとして設定しているユーザーを、児童ポルノコレクターとみなしている。

ただし、調査はあくまでもクラスタワードに基づいたものであり、実際にファイルの中身まで確認したものではない。漫画やアニメなど、児童ポルノには該当しないファイルが目当てのユーザーも含まれている可能性がある。

とは言え、インターネット利用者数は 2009 年末で推計 9,408 万人

なので、2 万人 = 0.02% というのは、そんなもんかなという気がする数字。

》

携帯版「クロネコメンバーズのWebサービス」

クイックログイン機能の脆弱性への対応について

(ヤマト運輸, 10/25)。ケータイ ID ねた。なんも考えてなかったので、ケータイ ID 詐称でそのまま通れちゃった。

パスワード認証が必須となるよう改修して対応。

HAMUCHI さん情報ありがとうございます。

関連:

》

三菱電機IS曰く「2005年に想定した設計・構築、製品に欠陥とは考えていない」

(高木浩光@自宅の日記, 10/24)

》

Google、Street View車両でパスワード情報なども取得したことを認める

(日経 IT Pro, 10/25)

》

Dear Microsoft: Please Stop Pushing Potentially Unwanted Software Through Windows Update

(Panda Research, 10/23)。PUA 扱い。まぁ、不要な人にとってはそうだよなあ。

》

韓米、今月末の空母参加連合訓練を中止

(中央日報, 10/25)

》

Webメディアの規模縮小が続く

(fx-it.com, 10/25)。10〜20% 減ですか。その分ソーシャル系メディアに流れているのかなあ。

》

ハプニング続出でもレースは成立!?

F1韓国GPが水を差したタイトル争い。

(Number, 10/25)

ちょうどそのころ、サーキットの外でも問題が発生していた。雨でぬかるんだ駐車場へ車を入れられなくなった数万人の観客がサーキット周辺の道路に車を乗り捨てて、レース会場に駆けつけたのである。

ひどい話だなあ。

》

「大学入試センター試験」が2種類に分けられる方向で検討へ、大学の「全入」状態はより顕著に

(gigazine, 10/25)

》

共産党・政府への直接批判も 中国各地で反日デモ

(asahi.com, 10/25)

「多党制を導入せよ」「住宅が高すぎる」といった横断幕も掲げられ、中国共産党・政府を直接批判する訴えが現れ始めた。(中略)

目撃者によると、デモ隊は反日スローガンは赤色の横断幕、中国政府への批判などは緑と青の布と区別して行進を始めた。共産党の一党支配体制への批判のほか、「馬英九(台湾総統)、大陸はあなたを歓迎する」との文言もあったという。治安当局は横断幕を没収。数名が連行されたとの情報もある。

》

松山千春と佐藤優 「マスコミと検察を斬る」

(田中龍作ジャーナル, 10/22)

【佐藤優氏の話】

(中略)

取り調べの可視化は是非やるべき。(現状は)起訴されれば99・9%有罪になる。検事は無罪を出すと出世に響く。そこで無理をして供述を捻じ曲げたりする。

(2002年、背任容疑で逮捕された時)「あなたと鈴木宗男をつなげる事件を作るため、これは国策捜査だ」と検事からはっきり言われた。検事に無理をさせないためにも可視化すべき。検事たちを守ることになる。

》

派遣労働者が悲鳴「さらに短期化する細切れ雇用」

(田中龍作ジャーナル, 10/23)

「派遣ユニオン」の関根秀一郎書記長によれば「派遣先の企業は、3年過ぎたことをハッと気付きすぐ解雇する」のだそうだ。

深刻なのは細切れ雇用がさらに短期化していることである——

》

葦船お披露目の「いのちのパレード」開催。デニス・バンクス氏も登場。

(JANJAN blog, 10/23)

》

【拡散希望】デモには署名で対抗しよう!〜「中国四川省で反日デモ、警察は行進制止せず」

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 10/23)

日本車のフロントガラスを壊すまでしても、【デモ隊の行進は制止しなかった】そうなので、これは、いわゆる官製デモなのかもしれない。

だとすると、中国政府がいやがることをしなければならない。日本で反中国デモをしたところで、大したことはない。

ここはやはり、ノーベル平和賞を受賞した中国の人権活動家劉暁波さんを救う署名を1000万人くらい集めて、中国の人権政策転換をアピールすることが重要だ。

デモに対してデモで対抗されることなんて、想定の範囲だ。

デモには署名を!それも圧倒的な数量の署名を!

署名ページ: Free Liu Xiaobo (gopetition.com)

》

検察審査会と「市民感覚」の罠

(保坂展人のどこどこ日記, 10/23)

「有罪かもしれないから起訴すべき」「黒白つける」という記述には、違和感を覚える。「明らかに有罪と証明出来るから起訴する」「黒=犯罪が立証された時に有罪、シロ=犯罪の立証が不十分だった時に無罪」というのが刑事裁判の原則ではないのだろうか。

》

大阪地検事件は「特別公務員職権濫用罪」が相当(郷原信郎氏)

(保坂展人のどこどこ日記, 10/22)

》

最高検察庁、『幻の記者会見』を開く。

(フリーランスライター畠山理仁のブログ, 10/22)。これだけ可視化が叫ばれている昨今であるにもかかわらず、記者会見すら可視化できないという。阿呆か。

》

Weekly Roundup of @Risk Web Application Vulnerabilities

(SANS SSI, 10/22)

》

もうすぐAmazonはKindleのユーザがeブックを人に貸すことを認める

(techcrunch, 10/23)。すばらしい。

》

攻撃者は騙されない?

(cNotes, 10/23)

9月の終り頃に話題になっていた最近よく利用されているといわれているexploitpackの一つCRiMEPACKに付属しているdeny listについて調べてみました。

これは何用のリストかというと、構築した攻撃サイトに対して、ハニーポットやクローラーなどを利用して調査、解析を行おうとする捜査機関、アナリスト、セキュリティ関連企業からのアクセスをブロックするために利用されるものです。

》

FCC、米国で2014年に275MHzの「周波数不足」が発生と予想

無線データ通信需要の拡大で2014年の必要帯域が822MHzに

(ComputerWorld.jp, 10/22)

》

IBM、クラウドを保護する「Virtual Protection System」を開発

仮想環境向けのルートキット検出機能を提供

(ComputerWorld.jp, 10/21)

》

哨戒艦沈没:ヨノ型潜水艇は脅威対象外だった!?

(朝鮮日報, 10/23)

これは、天安事件当時に韓国軍当局が、西海(黄海)に面した南浦港から出港し、天安を攻撃したと推定されるヨノ型潜水艇について、実戦配備前の段階にあり、韓国の艦艇を攻撃する可能性は薄かったと判断した可能性があることを示している。この点について金東聖(キム・ドンソン)議員(ハンナラ党)は、「合参の情報判断が誤っていたのではないか。対潜警戒態勢が発令されるべきではなかったのか。合参の過ちを、なぜ海軍に押し付けるのか」と質問した。これに対し、金泰栄(キム・テヨン)国防長官は、「今なら当然警戒態勢を発令するが、当時は6・25戦争(朝鮮戦争)以来、そのような攻撃を受けたことがなかったため、適切な判断ができなかった。すべてはわれわれの不注意だった」と答弁した。また、この日の国政監査に証人として出席したチェ・ウォンイル艦長は、「わたしに機会を与えて下さるのなら、もう一度海に出向き、残虐無道な敵を粉々にしたい」と語った。

》

Linuxカーネル2.6.36リリース、AppArmorがマージされる

(sourceforge.jp, 10/22)。おめでとうございます。

ちなみに、昨日 10/21 はあかりの日だった模様。AKARI ちゃんもがんばれ。(じゃがバターが食べたくなった……)

》

One Year Later: Metasploit Framework 3.5.0 Released!

(Metasploit.com, 10/20)

》

アップル、「Mac OS X」のJavaを更新--今後の同梱中止を示唆

(CNET, 10/22)、

Java for Mac OS X 10.6 Update 3 and 10.5 Update 8 Release Notes

(developer.apple.com, 10/20)

》

キプロスでの地雷撤去が25000個に

(国連情報誌SUNブログ対応版, 10/22)。地雷は便利な武器なのだけど、後かたづけが大変なんだよね。

》

記者の目:検察審査会の強制起訴制度=和田武士(東京社会部)

(毎日, 10/19)

だが、民主党の小沢一郎元代表を政治資金規正法違反で起訴すべきだとした東京第5検察審査会の議決は、その当否は別にして、理由に疑問を感じた。議決要旨(10月4日公表)で「国民は裁判所によって無罪なのか有罪なのかを判断してもらう権利がある」と明記したが、ある法曹関係者は「当事者ではない事件にまでそんな権利があるという解釈はあり得ない」と指摘する。「国民の責任で黒白をつけようとする制度である」とも書いたが、「国民の責任」との表現に違和感を持つ人も少なくないと思う。

》

口蹄疫改めて「シロ」 宮崎県が確認、東部も畜産再開へ

(asahi.com, 10/22)

》

朝日新聞「臨床試験中の癌治療ワクチン」記事(2010年10月15日)に見られる事実の歪曲について

(日経 Medical Online, 10/21)。

ストーリーありきの報道?

今回の朝日新聞の記事を見ると、かなり昔のことですが、高邁な自然保護の主張を訴えるために自ら沖縄のサンゴ礁に傷つけた事件があったことをつい思い出してしまいます。今回、傷つけられたのは、医科学研究所における臨床試験にかかわる本当の姿であり、医療開発に携わる研究者たちであり、更には新しい医療に希望をつなごうとしている全国の患者の気持ちです。

(中略)

今回の報道では、新しい医療開発に取り組む多くのまじめな研究者・医師が傷つき、多くの癌患者が動揺を感じ、大きな不安を抱えたままとなっている現状を忘れるべきではないでしょう。朝日新聞は10月16日に、「医科学研究所は今回の出血を他施設に伝えるべきであった」という社説をもう一度掲げて、「研究者の良心が問われる」という表題を付けています。良心は自らを振り返りつつ問うべき問題であり、自説を主張するためには手段を選ばない記事を書いた記者の良心はどこに行ったのでしょうか。

関連:

》

「日本の現場 地方紙で読む」の書評

(ニュースの現場で考えること, 10/22)。おもしろそうなので発注した。

》

石原知事が築地移転予算執行を表明 民主の反発必至

(産経 MSN, 10/22)

》

コースはあるけど……施設は未完成。

主催者の謝罪で始まったF1韓国GP。

(Number, 10/22)

また、関係者用ホテルの多くはビジネス用には相応しくない歓楽街の宿泊施設であったため、欧米人の多くが戸惑いを隠せなかった。

いわゆるラブホテルだそうで。

コリアに着いたムニダ! (ピーノ! ピーノ! まっちゃんの本“松”転倒記, 10/21)

確かにちょっとしたら、笑い話に出来るかもしんないけどさ、韓国GPの主催者の方々には、ちゃんと考えていただきたいですよ。ほんとに。サーキットは出来てない、紹介したホテルがこれで……、もしレースウイークに何かあったら、どーするんでしょ?

ラブホでお泊り。 (金子博カメラマンのF−1撮影生活とCB750とくるま趣味, 10/21)

》

韓国 GP、なおも絶賛工事中

》

日本ベリサインのObjectSigning 対応 Digital ID がセキュリティ機能に定評のあるFirefoxに対応

2048bit化を実現することで、暗号の2010年問題へ対応

(VeriSign, 10/21)

コードサイニング証明書※1「Object Signing対応Digital ID」※2の申請用ブラウザを、この度、従来のNetscapeからFirefox3.6(以降)に変更し、対応署名ツールにはjarsignerを追加しました。

》

あなたはジョンより賢い?

(エフセキュアブログ, 10/21)。なかなか強烈ですね。

》

これぞ知財高裁!というべき判決〜「引用」理論の新たな展開

(企業法務戦士の雑感, 10/18)。

というか、これがふつうの感覚だと思うのだけど。

》

末端信者だけではない!日本統一教会本部も正体隠して公共施設を使用!?

(やや日刊カルト新聞, 10/22)

》

脆弱性対策情報データベースJVN iPediaの登録状況

[2010年第3四半期(7月〜9月)]

(IPA, 10/20)

》

ソフトウエア等の脆弱性関連情報に関する届出状況 [ 2010年第3四半期 (7月〜9月)]

(JPCERT/CC, 10/21)、

ソフトウェア等の脆弱性関連情報に関する届出状況

[2010年第3四半期(7月〜9月)]

(IPA, 10/21)

》

フィッシング対策セミナー開催のご案内

(JPCERT/CC, 10/21)。

2010.11.17 (東京都千代田区) / 11.18 (大阪府大阪市) / 11.19 (福岡県福岡市)、無料。

》

「組込みシステムに情報セキュリティを」セミナー開催のお知らせ

〜情報セキュリティ面でも安全な製品開発に向けて〜

(IPA, 10/21)。

2010.11.02 / 22、東京都文京区、無料。11.02 の回の募集が開始されている。

なんか広がっているらしい mstmp 話。

トレンドマイクロのサポートセンターへの問い合わせは、2010年10月14日以降、100社を超える法人ユーザから感染被害の報告を受けています。

感染報告の大半は日本国内に集中しており、日本を標的としたターゲット攻撃である可能性も考えられます。

日本でだけ広がっているために、世界的には話題になってない?

2010.10.23 追記:

「mstmp」系ウィルス補完計画

(ハニーポッターの部屋, 2010.10.22)。

マカフィーがだめだめだった模様ですが、マカフィーな人は Artemis 使っててもだめだめだったのかなあ。Artemis 使ってない場合、マカフィーは全く使い物にならないと個人的には思ってます。

手元での Artemis 使用事例: 龍谷大学理工学部におけるウイルス感染事例 part 2

2010.10.27 追記:

関連:

2010.10.28 追記:

はまもとさんによる現場からの報告: いきなり襲ってきた「mstmp」ウィルスに大わらわ

(日経 IT Pro, 2010.10.28)。

図3のウィルス感染経路の図に沿って説明しよう。まず、被害者は通常の方法でWebサイトを閲覧する(図3の丸数字1)。すると、ホームページサーバーに埋め込まれたアクセス解析サイトのプログラムによりアクセス解析サイトへ転送される(同2)。アクセス解析サイトへアクセスしたユーザーのPCが改ざんされたスクリプトを読み込んで実行してしまう(同3)。

「アクセス解析サイト」って、そういうことですか……。

なお、これらの感染経路の調査にはネットワークフォレンジック機器のパケットブラックホールが使われた。今回のような複数のドメインをまたがり感染経路が多岐に渡るような場合、本当にどこが攻撃元かを判定するのは、ドメイン遷移しかわからないプロキシログの情報だけでは至難の業である。実際のWebコンテンツの中身を解析して見てはじめて、そのコンテンツがウィルスに感染していることが判明するわけで、今後はウィルス対応にネットワークフォレンジック機器の重要度は増すことが予想される。

なるほど……。

2010.11.01 追記:

【注意喚起】大手有名サイトの閲覧で発生したコンピュータウイルス感染について

(LAC, 2010.10.29)

下記IPアドレスへのアクセスを行っているPCは、感染している可能性があるため、該当するPCがないかをご確認いただくこと、また該当PCがある場合はそれを特定し、ウイルスの駆除を行ってください。

[64.27.25.223]、[64.27.25.224]、[88.80.7.152]、[85.17.209.3]、[95.211.111.229]、

[95.211.108.93]、[178.63.62.19]

アフィリエイトによる金銭取得が目的か!? - “mstmp””lib.dll”攻撃続報

(トレンドマイクロ セキュリティ blog, 2010.10.29)

2010.11.03 追記:

Compromised Websites Use Java Flaws, Hit Japanese Users

(trendmicro blog, 2010.11.02)

2010.11.12 追記:

Compromised Websites Used For Affiliate Scams

(trendmicro blog, 2010.11.11)。アフィリエイトによる金銭取得が目的か!? - “mstmp””lib.dll”攻撃続報

(トレンドマイクロ セキュリティ blog, 2010.10.29) の英語版かな。

2010.10.29 追記:

APSA10-04: Security Advisory for Adobe Shockwave Player

(Adobe, 2010.10.21) ですが、APSB10-25

(Adobe, 2010.10.28)

で修正されました。

》

IPCCの科学的知見と政策──IAC調査報告[前編]

謙虚に受け止めるべき

IPCCに対する建設的批判

(日経 BP, 10/18)、

IPCCに関する有識者声明

(Yamaguchi Mitsutsune Homepage, 9/30)

》

NTT東日本のフレッツ 光ネクスト障害、原因はDNSサーバーの操作ミス

(日経 IT Pro, 10/19)

》

TCG日本支部(JRF) 第二回 公開セキュリティーワークショップ - ディスク暗号化標準技術(TCG/OPAL)

(trustedcomputinggroup.org)。

2010.11.04、東京都中央区、無料。

》

わざわざレズビアンの運営するサイトの掲示板で「ぼくのかんがえた、どうせいあいしゃをさべつしていいりゆう」を開陳したがる百合オタの皆さまへ (みやきち日記, 10/11)

》

『Glee』シーズン2に、ラトガース大学生の自殺事件をもとにしたエピソードが登場 (みやきち日記, 10/20)

》

「Yuriはレズビアン・アイデンティティー無きレズビアン・コンテンツ」:米国の出版関係者と同性愛者の、「Yaoi」「Yuri」コミックについてのパネルディスカッションが面白い

(みやきち日記, 10/21)

そう言えば日本の百合ものって、女同士で恋をしたりデートしたりキスしたり、場合によってはセックスまでしていても、そこに「レズビアン」という概念はめったに持ち込まれないんですよね。むしろ自分がレズビアンだという発想すらないキャラクタがほとんどなんじゃないかしら。あたしは『プリティ・タフ』(レビュー)のなりりんが「うち レズビアンなんやー!」と言い切る場面が大好きなのですが、それは結局、そこまではっきりしたレズビアン・アイデンティティーを持っているキャラというのがめったにいない(ゼロではないにしても)からだと思い至りました。だからこそ、なりりんのあの台詞の思い切りのよさに感動するわけで。今さらながらそのことに気づかされ、目からウロコが落ちる思いでした。

》

Trojan.Zbot.B!inf での Crypto API の使われ方

(Symantec, 10/18)

》

子どもの安全対策〜グリーが対策強化、背景にコミュニティサイトの危険

(so-net セキュリティ通信, 10/21)

》

「死海文書」がオンラインで全文公開へ、Googleとイスラエルが提携

(gigazine, 10/20)

》

レアアース方面

》

誰も批判しない「実燃費」の内外格差

燃費ランキングを鵜呑みにしてはいけない

(JBpress, 5/7)

ある自動車業界関係者が筆者にこう耳打ちしてくれたのが強く印象に残っている。「計測学的に言っても、もはや(10.15基準の)カタログ値は全く意味をなさない」

メディア、アナリストはなぜ見て見ぬフリなのか

こうした状況がなぜメディアで報道されないのか。「社内の広告部門からの要請で、取り上げたくても取り上げられない」(某テレビ局報道幹部)という声は少なくない。特に広告収入の落ち込みが激しいテレビ、新聞は、重要クライアントである自動車メーカーに気兼ねし、燃費の「内外格差」に触れようとしない。

またマスゴミか……。リアルなデータが知りたい人は、e燃費

がいいそうです。

》

シェールガスが変える資源のパワーバランス

(slashdot.jp, 10/20)。関連:

》

欧州での不寛容政策への傾向を警告:事務総長

(国連情報誌SUNブログ対応版, 10/20)

》

飢餓と戦うには土地の使用制限も重要 (国連情報誌SUNブログ対応版, 10/19)

》

アフリカ・サヘル地域の食糧問題について根本的な対策を

(国連情報誌SUNブログ対応版, 10/18)

》

CSIRT奮闘記 第12回 NRIセキュアテクノロジーズの「NCSIRT」——国を越えた攻撃に素早く対応,コミュニティーの重要性を実感

(日経 IT Pro, 10/18)

》

2ちゃんねるに情報開示命令 日清CM撮影巡る書き込み

(asahi.com, 10/20)

CM製作会社の葵(あおい)プロモーションが2ちゃんねる管理人に対し、掲載内容の削除と発信者情報の開示を求める仮処分を申請していたことがわかった。東京地裁(渡辺哲裁判官)は19日、いずれの申請も認める仮処分決定をした。

》

東海地震で新幹線・東名高速分断の恐れ 地震本部発表

(asahi.com, 10/20)

》

20102010 event

(Dev-Team Blog, 10/20)

We’re pleased to release PwnageTool 4.1 for Mac OS X (free of charge, blog ads, and donation requests — as always!). Today’s big new addition to the jailbreak family is AppleTV 2G, which was first shown jailbroken in its release week!

》

ヘルメットの代わりになるエアバッグ(動画)

(WIRED VISION, 10/21)

さて、なぜヘルメットでなくこのエアバッグなのだろうか。すぐ思いつく理由はファッション性だ。襟のデザインはいろいろと変えられるし、ヘアスタイルもメットでぺちゃんこにならない。

》

グーグル、ネットワーク管理者向けアラート・プログラムにフィッシングURLの通知機能を追加

(ComputerWorld.jp, 10/18)

》

Facebook Connectを殺すFacebook DisconnectをGoogleの技術者が作った

(techcrunch, 10/20)

》

監査法人交代制?

(まるちゃんの情報セキュリティ気まぐれ日記, 10/17)

》

マカフィー、暗号化USBメモリーにWindows 7対応の新版

(日経 IT Pro, 10/21)。McAfee Encrypted USB version1.3。

ウイルス定義ファイルは無償で更新する。

》

McAfee社がXenDesktopに最適化されたMOVEウイルス対策プラットフォームをリリース(20101018-6) (virtualization.info, 10/19)

》

Virtual Computer社とSophos社がセキュア・クライアントハイパーバイザーに関する2段階提携を締結(20101019-2)

(virtualization.info, 10/20)

両社は既に第2段階に取り組んでいる。エンドポイント・エージェントをハイパーバイザーレベルで移動させることで、アウトオブバンド・セキュリティスキャニング(業界ではこれを「内観」と呼ぶ)を提供する。これはまさにCitrix社がMcAfee社とともに準備を進めているものであり、VMware社がvShield EndpointとTrendMicro Deep Security 7.5ウイルス対策ソフトで既に提供中のものだ。

》

Hyper-Vは期待を下回っているとするGartner社(20101020-1)

(virtualization.info, 10/21)

Hyper-V つながり: Microsoft社がHyper-VホストからVMをデバッグするLive Debuggingツールをアップデート(20101019-4) (virtualization.info, 10/20)

》

大阪大学法曹会

(壇弁護士の事務室, 10/21)

Q4 合格者が増えるなかどうすれば食べて行けますか?

A4 近年の大量合格者の状況は、これまで、日本で経験した人はいません。

実際どうすれば食っていけるか、ちゃんと分かっている人はいません。

私にも分かりません。

》

木語:反日デモ、正体見えた=金子秀敏

(毎日, 10/21)

ネット画像で横断幕の文字が読める。第1列は「国恥莫能忘 民族当自強」(国恥忘るなかれ。民族自強せよ)

第2列が「収回琉球 解放沖縄」(琉球を回復せよ。沖縄を解放せよ)

第3列が「抵制日貨!」(日本製品ボイコット!)

これが正体である。2番目の琉球沖縄回復は、蒋介石の怨霊(おんりょう)の声である。 (中略) 共産党の保守派、軍部に蒋介石の怨霊が乗り移り、トウ小平路線にかみついている。本当に深刻な党内路線闘争である。

関連:

》

高知白バイ冤罪事件、再審請求提出

》

「ハッピーバースデートゥーユー」がアメリカの映画やテレビドラマであまり歌われていない理由

(gigazine, 10/19)。こんなのに著作権認めるんだ……。

》

アニメ映画1位に「ルパン三世」 キネマ旬報ベストテン

(asahi.com, 10/21)。「ルパン三世 カリオストロの城」。うーん……。確かに傑作なのだけど、これを Best 1 にしちゃうのは正直どうよ。

「千年女優」が best 10 に入ってないのは明らかにおかしいし。

「評論家や文化人総勢67人」が駄目すぎる。

お前らちゃんと観てから語ってるのか?

カリ城については、「BSアニメ夜話 Vol.01 ルパン三世 カリオストロの城」が必読書籍。

読んでから語れ。いや、やっぱり傑作だけどな。

》

手塚治虫×浦沢直樹の人気漫画「PLUTO」が実写映画化! アトム実写で登場は…?

(cinemacafe / livedoor, 10/21)。関係者のコメントがめちゃ厳しい (特に長崎尚志氏)。変なモノつくったら絶対許さんからな! って感じ。

》

核の脅威を描いた話題作試写会で、前原外務大臣と河野太郎議員がガッチリ握手

(MOVIE Collection / livedoor, 10/21)。映画『カウントダウンZERO』。

前原大臣、試写は見ないまま退却。

》

NFLのスーパースターがアフガンで戦死した裏に (ベイエリア在住町山智浩アメリカ日記, 10/17)。映画『ティルマン・ストーリー』。

》

利用者逮捕に続き個人情報流出

岡崎市図書館、原因はまたも三菱電機系ソフト

(日経 IT Pro, 10/21)。日経コンピュータ 2010.10.13 の再録。

で、その後、さらに出ましたよ、と。

》

韓国国際サーキット最新状況をロータスレーシングらが報告、レースはいよいよ今週末開催

(gigazine, 10/20)。本来あるべき水準に達していないことは明らかですが、

いやほんと、何事もなく終了してくれることを祈ります。

Sleipnir 2.9.5 登場。「DLL ファイル読み込みに関する脆弱性も修正いたしました」そうです。

2010.10.22 追記:

JVN からも出ました:

Grani にも同じ問題があり、Grani 4.4 で修正されています。

Apsaly

3.74 で修正されているそうです。関連: 脆弱性について。

TeraPad

1.00 で修正されているそうです。

Oracle Java SE and Java for Business Critical Patch Update Advisory - October 2010

Mac OS X 10.6 用 Java も Java SE 6 Update 22 になりました。

Mac OS X 10.5 には Java SE 5.0 Update 26 が用意されました。

(Java SE 5.0 Update 26 は、ある意味、貴重なような……)

関連: In other Apple news... Java updates

(Sophos, 2010.10.20)

Kaspersky USA がハクられて、Product Downloads > KIS > 2011 > English(USA/Canada) から、にせアンチウイルスサイトに飛ばされていた件。関連:

Apache httpd 2.2.16 2.2.17 登場。

これにあわせてか、Apache 2.0.64 と APR-util 0.9.19 も登場しています。

どちらにもセキュリティ修正が含まれています。

Google Chrome 7.0.517.41 登場。10 件の欠陥が修正されている。

出てます。

2010.10.22 追記:

SeaMonkey 2.0.9

も出ています。tvb19131 さん情報ありがとうございます。

》

日中「尖閣密約」あった

スクープ 政治主導の落とし穴

(AERA, 10/17)、

Japan's secret foreign policy

(foreignpolicy.com, 10/18)

》

最近のDNSSECの動向

(NetAgent, 10/19)

》

そのApacheのモジュールは本物ですか?

(エフセキュアブログ, 10/19)。いよいよ file integrity check 必須時代に突入か。

》

認知症を治せ!

(NHK スペシャル, 10/31 放送予定)

》

借金862兆円の真実(仮)

(NHK スペシャル, 11/7 放送予定)

》

講演予告3題

(ockeghem(徳丸浩)の日記, 10/18)。

というわけで、@random な勉強会、参加者募集中です〜。

》

FreeBSD 8.2-RELEASEと7.4-RELEASE,2011年1月末リリース予定

(FreeBSD Daily Topics, 10/18)。7 系列は 7.4 で終了の模様。

》

情報セキュリティ対策を自動化する標準仕様"SCAP"セミナー開催のお知らせ

〜CVSSハンズオン編〜

(IPA, 10/19)。2010.11.02 / 11.22、東京都文京区、無料。11.02 の回の募集が開始されている。

》

情報セキュリティ安心相談窓口を開設

〜情報セキュリティ関連の相談に一元的に対応する窓口〜

(IPA, 10/19)。各種窓口を統合したそうです。

》

ウイルスバスター コーポレートエディション 10.5 Critical Patch 公開のお知らせ

(トレンドマイクロ, 10/19)。ファイアウォール機能がメモリリークしていたそうで。

》

Javaの脆弱性を狙う攻撃が激増——Microsoftの報告

(ITmedia, 10/19)、

Have you checked the Java?

(Microsoft Malware Protection Center, 10/18)

》

AKARI 1.0.1 をリリースしました。

(熊猫さくらのブログ, 10/18)

》

ベストセラーの「もしドラ(もし高校野球の女子マネージャーがドラッカーの『マネジメント』を読んだら)」アニメ化決定

(gigazine, 10/18)。単に映像にしちゃうと、なんということはないスポコン話になっちゃうような気が。番組の最後に、ミニコーナー「ドラッカー入門」とかほしいな。あるいは、物語の途中に随時解説が挿入される、とか。

よくよく見ると NHK じゃん……。

これの件:

こういう話だそうで:

今回発覚した一連のアーカイブソフトの脆弱性は、カレントディレクトリに存在する「explorer.exe」を実行してしまうというものです。バイナリ・プランティングというとDLLファイルが対象となる場合が多いのですが、EXEファイルについても同様の問題が発生するので注意が必要とされます。

(中略)

LhaplusとLhasaは今回の修正で、explorer.exeをフルパスで起動するように変更されました(Lhaplusには不正なDLLをロードしてしまう問題もありましたが、それについても修正されています)。またXacRettは、カレントディレクトリをインストールフォルダに設定してからWinExecを呼び出すように修正されました。

(中略)

ちなみにこのように不正なEXEを実行するタイプのバイナリ・プランティングは、DLLの場合とは異なり、マイクロソフトが回避策の一つとして提供している「CWDIllegalInDllSearch」の設定[9]では回避できませんので注意が必要です。

関連:

2010.10.20 追記:

つづきっぽい。

Windows / Mac / Linux 版の RealPlayer に新たな 7 種類の欠陥。

RealPlayer SP 1.1.5、Mac RealPlayer 12.0.0.1444、RealPlayer Enterprise 2.1.3、Linux 用 RealPlayer 11.0.2.1744 で修正されている。

》

MalwareURL

を何気なく見てみる。

ふぅん yahoor7e.com/1mg/am.rar ねぇ……。

何気なく proxy server の log を grep してみる……

133.83.X.X - - [18/Oct/2010:10:33:37 +0900] "GET http://www.yahoor7e.com/1rb/ar1.rar HTTP/1.0" 401 1326

orz

》

はてなランド、開始から2週間で終了

(slashdot.jp, 10/17)

》

「東京都青少年条例」のパロディ演劇は「反社会的」か

(保坂展人のどこどこ日記, 10/17)

》

Facebook faces new privacy problems: top apps leak your data

(Sophos, 10/17)

》

日本へ:経済を立て直すには失敗した起業家を尊重せよ

(techcrunch, 10/18)

》

ウェブサイト運営者向けセキュリティ対策セミナー開催のお知らせ

〜ウェブサイトを安全に運営するための勘どころ〜

(IPA, 10/18)。2010.11.01 / 11.22、東京都文京区、無料。11.01 の回の募集が開始されている。

》

滋賀医科大学の管理するWebサイトで改ざん被害

(security.gs, 10/18)。これですかね: http://www.zone-h.org/mirror/id/11889943

》

犯罪集団がMicrosoftのシステムを乗っ取り、攻撃に利用——原因は人為ミス

(ITmedia, 10/18)

》

もんじゅ終了。

インターネットで読み解く!No.215「もんじゅの炉心用装置落下、死んだも同然に」

(memo, 9/16) のつづき。

例のモノ、変形してひっかかっている模様。

福井版のみの紙面が多いみたいだなあ。

関連:

》

【速報】KDDIが通常の音声端末にも「Skype」を提供することを正式発表

(gigazine, 10/18)、【速報】KDDIの「禁断のアプリケーション」は「Skype」であることが判明、従来よりも低消費電力に (gigazine, 10/18)。ルビコンを渡れ。

》

Announcing Adobe Reader X

(Adobe Reader blog, 10/18)。エックスじゃなくてテンなんだろうなあ。

Reader X will be available for download next month and we want to give you a preview of the valuable new features you can expect.

来月には登場するそうで。

》

“Stranger Danger” - Introducing SmartScreen Application Reputation

(IEBlog, 10/13)

》

「Warhammer Online(ウォーハンマー オンライン)」に潜むマルウェア感染の危険性

(McAfee Labs Blog, 10/18)

》

ヘリ墜落:6管が2カ月ぶりに航空業務再開

(毎日, 10/18)。MH796「あきづる」墜落事故でおなじみの第6管区海上保安本部広島航空基地が航空業務再開。

》

リアリティはないけど、脅威は確かにいるよ

(@IT, 10/12)。SSH ブルートフォースねた。

》

「取り調べメモ」広島地検が廃棄 広島少年院暴行事件

(asahi.com, 10/18)

》

ラジヲマン 【復刊書籍】

(復刊ドットコム)、

ラジヲマン (ウィキペディア)。この世の中に、こんなすごいものがあったのか。

》

2011年春の花粉は2010年の2〜10倍、日本気象協会予測

(家電 Watch, 10/15)。ぐはぁ (吐血)。

》

複製権侵害容疑:映画流出目的でダウンロードの男を追送検

(毎日, 10/16)。警察は、「アップロード」するために「ダウンロード」したら複製権侵害、という理屈をこいた模様。

》

史上最悪のNY株価急落、引き金は投資会社の自動取引

(asahi.com, 10/2)

》

PHP開発者 Rasmus Lerdorf氏インタビュー 〜PHPは「利己的」な開発者の集まり

(gihyo.jp, 9/29)、

gihyo.jpのRasmusさんインタビューの補足

(yohgaki's blog, 10/3)。

Rasmus:学術的に純粋であることと実用的であることはあまり関係がありません。何がしたいのか?何ができるのか?どんな問題を解決できるのか? こういった部分と常に向き合っているのがPHPの強みといえると思います。結果,問題を簡単に解決できるPHPが人々にとって魅力的に見えるのだと思います。私もPHPに対する多くの批判には同意できます。PHPには沢山の醜い部分がありますが,これらの醜い部分は「問題を解決」することを阻みません。関数のパラメータの順序が逆になっている場合がありますが,これらは致命的な障害ではありません。順序が同じでないことに腹が立つかも知れませんが,反対にすれば問題なく動作します。確かに美しくないですが,正しく動くことが重要なのです。それに,我々が解決しようとしている問題は美しい問題ではないですよね。美しくない問題を美しくないツールで解決することに何の問題もありません。美しいツールは美しい問題を解決するためには非常に効果的かも知れませんが,多くの場合は必要がありません。さまざまなルールを作り,フレームワークを使い,モデルやビューを使って解決できない問題があるのです。

思い出した言葉: 本物のプログラマーはパスカルを使わない

》

ウィキリークスへの献金関与の企業、取引契約を解消

(CNN, 10/16)

》

汚染された泥の流出による健康への影響評価のためにハンガリーに専門家を派遣:WHO

(国連情報誌SUNブログ対応版, 10/13)

》

ソマリアと合衆国は子どもの権利条約に批准を

(国連情報誌SUNブログ対応版, 10/14)

合衆国は、自国民の権利を少しでも脅かす条約や取り決めにはシビアに対応して、頑として批准しないという傾向がありますが、子どもの権利条約の何が気に入らないのでしょうね。

特にオバマ大統領は2008年の選挙活動中に、合衆国は批准すべしと発言していたのに成果が得られていません。

》

牛疫を撲滅

(国連情報誌SUNブログ対応版, 10/15)

》

Phishing URLs and XML Notifications

(Google Online Security Blog, 10/14)

》

bit.lyも危ない? 「イスラム法に反した」vb.lyドメインが剥奪される

(つやてざニュース, 10/7)、

リビアの管理下にある.lyドメインの利用は避けるべき? (YAMDAS現更新履歴, 10/12)、

NIC.LY statement regarding the decision to block vb.ly (NIC.LY)。

.ly はカダフィ大佐でおなじみのリビア。

ccTLD にはこういうリスクがあるわけです。

mcaf.ee はエストニア、goo.gl はグリーンランド。

》

フランスの高校生や大学生はなぜ政治・社会問題に敏感に反応するのか?

(JANJAN blog, 10/13)

》

瀬戸内海原発建設を阻止せよ 参院議員会館での集会参加報告

(JANJAN blog, 10/14)

今月中旬から、名古屋で日本を議長国とする生物多様性会議(COP10)が開催されているが、日本が議長国としてふさわしい国であるのかは、この田ノ浦の原発建設計画をみる限り疑問である。折しもCOP10に向けて、環境省が国立・国定公園を見直したところ、同海域の指定地域を拡張すべきと発表した。そんな国立公園のど真ん中に希少な生物の生息する海を埋め立て原発を建設しようというのだから、実に嘆かわしい事態である。

関連: cop10おむすび村開村。祝島(上関)原発からのSOSに答えて人を送り出す。

(JANJAN blog, 10/15)

》

(SANS, 10/16)。

L2 への攻撃の解説と、

検出ツールを自分でつくっちゃおう話。

使うのは Python と Scapy。

》

2010年ノーベル平和賞受賞者・劉暁波さんを解放させよう!〜署名活動にご協力を!

(情報流通促進計画 ヤメ記者弁護士(ヤメ蚊), 10/8)、

【東京の人が少ないぞ〜】2010年ノーベル平和賞受賞者・劉暁波さんを解放させるための署名活動流通中!

(情報流通促進計画 ヤメ記者弁護士(ヤメ蚊), 10/12)。

署名ページ: Free Liu Xiaobo (gopetition.com)

》

小沢起訴は、検審が「国民の責任において、公正な刑事裁判の法廷で黒白をつけようとする制度」だから

(情報流通促進計画 ヤメ記者弁護士(ヤメ蚊), 10/5)

しかし、手続き論を無視するならば(もちろん、無視してはならないのは言うまでもない)、今回検察会が示した方向のうち、①に関する判断は支持したい。

つまり、有罪率98%以下のものでも起訴するという方向自体は歓迎すべき判断だ。

何度か書いたが、起訴=有罪というイメージが、無罪推定を徹底させず、被告人にとって非常に不利益な制度(暗黒裁判)になっているからだ。

検察審査会は、今回、「国民の責任」においてなすのだという。

無罪の可能性が一定以上ある人を起訴することを「国民の責任」においてなすということは、無罪推定が徹底されなければならないということだ。大いに歓迎したい。

》

スパイスイート「Phone Creeper v0.95」

(エフセキュアブログ, 10/15)

》

Adobe Flash, The Spy in Your Computer ? Part 3

(ESET Threat blog, 10/15)。Local Shared Object (いわゆる Flash クッキー) の話。

》

国家公務員の自殺者数を省庁別に知りたい

(回答する記者団, 10/15)

》

くら寿司「報道の横暴」と大反論 TBS「私どもの見解とは異なる」

(J-CAST ニュース, 10/14)、

TBS「NEWS23クロス」での放映について

(くらコーポレーション, 10/13)。

》

派遣法改正大詰め 経団連よ労働者の惨状を聞け

(田中龍作ジャーナル, 10/15)、

湯浅誠・派遣村々長 「貧困は広がっている」

(田中龍作ジャーナル, 10/16)

》

相次ぐホームページからの個人情報流出〜7月以降、8件が明らかに

(so-net セキュリティ通信, 10/15)

》

迷惑メール:出会い系業者 BEAR を消費者庁が行政処分、特定商取引法違反で

(so-net セキュリティ通信, 10/15)

》

AKARI プロジェクト始めました。

(熊猫さくらのブログ, 10/16)、

AKARI という名前の由来について

(熊猫さくらのブログ, 10/16)。うわぁ、水無灯里さんだったのか。

》

布川事件:虚偽自白強要された…桜井さんら訴え 再審公判

(毎日, 10/16)

》

パネルディスカッション「岡崎市立図書館事件を我々はどう捉えるべきか?」

(読書ノートのつもり?なつれづれ日記, 10/15)。「会場にいたJPCERTの方」は、

この tweet

によると歌代さんだった模様。

》

「割り算」どころか「足し算」も間違える検察審査会事務局のテキトーさ。

(フリーランスライター畠山理仁のブログ, 10/14)

》

17年もの歳月を経て完成した超大作、戦艦ヴィクトリーのあまりにも精密な彫刻

(gigazine, 10/15)。HMS Victory の「彫刻」。

本物のヴィクトリーから取られた1つの木材から彫り出されたあまりにも緻密な彫刻 (中略) ヴィクトリーの低い位置にあった砲列甲板から取られたカシは、まるでコンクリートのように非常に堅く、この彫刻を完成させるにあたって、彼自身が想像したよりも長い時間を要したとBrennan氏は述べています。

我もチャレンジしたい! という方は、

まずは

The Raw Material

(Victory Oak

Collection) を入手しましょう、ということになるのかな。

》

検索だけじゃない!Googleが世間に知らしめたい3つの重要な数字

(techcrunch, 10/14)

》

FSF、フリーソフトウェアを採用するハードウェアの認定プログラムをスタート

(sourceforge.jp, 10/15)

》

第6回 IPA 情報セキュリティ標語・ポスターコンクール 受賞作品決定

〜 大賞として、標語部門は「パスワード ぼくだけ知ってる たからもの」、

ポスター部門は「あなたの情報 ネットの海に流出中」を選定 〜

(IPA, 10/15)

》

凶悪ウイルス「Zbot」が猛威、ツールキットで簡単作成

マイクロソフトが注意喚起、無料の駆除ツールで新たに対応

(日経 IT Pro, 10/14)。ZeuS / Zbot ねた。

》

PacSecに協賛しました!

(エフセキュアブログ, 10/15)。楽天が PacSec 2010 に協賛したという話。確かに、Supporter Sponsors の欄に楽天が。

個人的には、これが興味深い。

"Malware migrating to Gaming Consoles : Embedded devices, an AntiVirus-free safe hideout for Malware" Dong-Joo Ha, AhnLab + Ki-Chan Ahn, Hanyang Univ

People have false sense of security for Console Gaming systems or Mobile Devices because they are not fully aware that malware can potentially bring the same devastating effects as that of a PC malware. These problems are not only restricted to Gaming consoles or Smartphones but also other various embedded devices. Also, most recent Gaming Consoles contain hardware to connect to the network so an almost ideal environment is provided for malware to survive and perform it's job. In this presentation, we will show how these innocent devices can misbehave and pose a serious threat (in particular Wii, NDS, iPhone, and Andriod), and show a demo of a malware in live action. We will also show some possible defenses to these kind of attacks.

》

KDDIがスマートフォンに「禁断のアプリケーション」として「Skype(スカイプ)」を搭載か、NTTドコモも検討

(gigazine, 10/15)

》

ウイルス感染PCのAdobe Readerバージョンを調査

(日経 IT Pro, 10/14)。ヤラレ PC を調べてみたら Adobe Reader 7 がとっても多かった、という話。

とっとと Adobe Reader 9.4 にアップグレードしませう。今なら一発でインストールできるし。(Adobe Reader 9.3.4 だと、けっこう大変だった。正直、「だめだこりゃ」と思った)

…… noritama.rice さんから (情報ありがとうございます)

さっそく掲題についてですが,下記Anonymous FTPサイトからフルパッケージをダウンロードすることができます.

更新日時によれば,2010/08/14にはアップロードされていたようです.

ftp://ftp.adobe.com/pub/adobe/reader/win/9.x/9.3.4/jpn

今回に限らず,Adobeのウェブサイトからではリンクが貼られていないものの,

モノ自体は既にアップロードされているといったことがよくあります.

おぉ、そんな場所があったとは。さっそくアクセスしてみた。

lftp ftp.adobe.com:/pub/adobe/reader/win/9.x> dir

total 48

drwxrwxr-x 35 filelib 62 4096 Nov 3 2008 9.0

drwxrwxr-x 36 filelib 62 4096 Jun 5 2009 9.1

drwxrwxr-x 3 filelib 62 4096 May 12 2009 9.1.1

drwxrwxr-x 3 filelib 62 4096 Jun 9 2009 9.1.2

drwxrwxr-x 3 filelib 62 4096 Jul 31 2009 9.1.3

drwxrwxr-x 37 filelib 62 4096 Jan 12 2010 9.2

drwxrwxr-x 37 filelib 62 4096 Feb 23 2010 9.3

drwxrwxr-x 3 filelib 62 4096 Feb 16 2010 9.3.1

drwxrwxr-x 6 filelib 62 4096 Sep 16 21:26 9.3.2

drwxrwxr-x 11 filelib 62 4096 Sep 16 21:26 9.3.3

drwxrwxr-x 8 filelib 62 4096 Aug 31 15:11 9.3.4

drwxrwxr-x 34 filelib 62 4096 Oct 5 16:02 9.4.0

lftp ftp.adobe.com:/pub/adobe/reader/win/9.x> dir 9.3.4/jpn

total 50436

-rwxrwxr-x 1 filelib 62 51539824 Aug 14 13:12 AdbeRdr934_ja_JP.exe

おぉ、全部フルバージョンかな。

》

非正規切捨てのKDDI、「国際オペレータ通話」廃止

(田中龍作ジャーナル, 10/14)

国際オペレータ通話の廃止で困るのは、前段で述べたように海外で緊急時が発生した場合だ——

例えば親族がニューヨークで交通事故に遭ったとする。これまではニューヨークの病院名と住所が分かれば、KDDIのオペレータがつないでくれていた。米国の電話会社に依頼し電話番号を割り出していたのである。国際電話会社同士の「相互援助システム」である。筆者も外国の組織や機関の電話番号を知りたい時、KDDIのオペレータに助けてもらっていた。

ところがKDDIは10月1日から、この「相互援助システム」から外れた。「0057」に電話をかけると電話番号を調べてはくれるが、オペレータがインターネットで検索するので、利用者が自分で調べても同じだ。

(中略)

相互システムなので、外国の利用者が日本の会社や組織の電話番号を割り出してもらうこともできない。

日本からKDDIを通して利用できていた海外へのコレクトコール・サービスも9月30日で廃止となった。外国の電話会社に直接かけてコレクトコールを頼み、しばらく待たなければならない。外国の電話会社に電話をかけてオぺレータと話しができる日本人が果たしてどれほどいるだろうか。

》

郷原弁護士記者レク 2010年10月14日

(Web Iwakami, 10/15)

(郷原弁護士の論旨)

・議事録公開に関して、審査補助員(弁護士)の発言は公開するのが当然ではないか。

情報公開法には、基準が書かれていない。審査補助員が法律の専門家として役割を果たす

ことによって、適正さが確保されるという考え方ではないだろうか。

議事録が公開されず、チェックもされないとなると、適正さを担保できない。

(櫻井教授の論旨)

・一般人を含めて強制起訴される可能性があるということになると、

それを決める権限を持っている検察審査会の実態を説明するのは正に政府の責任。

》

カンブリア宮殿で岡田武史が言い放った22の名言

(ajickr blog, 10/15)

》

シンポジウム「特捜捜査の闇と取調べの可視化・証拠開示」

(日弁連)。2010.10.19、東京都千代田区、無料。弘中弁護士や江川紹子さんの発表もあるよ。

》

弊社図書館システムにおける個人情報の流出について(お詫び)

(三菱電機インフォメーションシステムズ, 10/15)

発見者であるたりきさんのつぶやき:

それにしてもなあ。三菱電機インフォメーションシステムズって、「三菱電機」というブランドに日々泥を塗り続けていることに気がついているんだろうか。

(typo fixed: @zusanzusan 杜撰な研究者さん感謝)

関連:

》

携帯サイト閲覧時の重要なお知らせ

(ソフトバンクモバイル, 10/15)

暗号化通信の際に弊社ネットワーク機器にて一旦通信を中継しておりましたが、中継処理をしない方式に変更いたします。本ネットワークの仕様変更に伴いまして、インターネットをご利用いただく際に、影響が出る場合がありますので、以下のご対応をお願いいたします。

2011.02 以降、secure.softbank.ne.jp は介在しなくなる模様。

》

元米政府高官、安全なインターネット・プロトコル開発への投資を促す

セキュリティ・テクノロジーに対する研究開発投資は急務

(ComputerWorld.jp, 10/14)。リチャード・A・クラーク氏、RSA Conference にて。

》

Creative Commons、著作権期限が切れたパブリックドメイン向けの「Public Domain Mark」をローンチ

(sourceforge.jp, 10/13)

》

Panda Cloud Antivirusがウォールストリートジャーナル誌の技術革新アワード最終審査で次点に

(Panda Security Japan オフィシャルブログ, 10/14)。

the Innovation Awards (WSJ.com) だそうで。

Network Security 部門、選ばれたのは Symantec、次点は Panda と Symplified Inc.

Network/Internet Technologies/Broadband 部門で Microsoft の Pivot が次点に、

Technology Design 部門で Panasonic Avionics Corp. が次点になっているなあ。

》

"Stop 0x000000D1" error after you enable an iSCSI Initiator data digest setting that uses CRC or that uses checksum in Windows Server 2008 R2 or in Windows 7

(Microsoft KB 982674)。Hotfix あります。

》

A connection to a load-balancing Exchange mailbox from an Outlook client fails on a computer that is running Windows Vista, Windows Server 2008, Windows 7, or Windows Server 2008 R2 (Microsoft KB 2408168)。Hotfix あります。client 側の問題ということなのかな。

》

You cannot open a scanned TIFF file by using a standard third-party imaging application in Windows 7 or in Windows Server 2008 R2

(Microsoft KB 2406635)。Hotfix あります。

》

第5回東北情報セキュリティ勉強会。

2010.11.13、宮城県仙台市、一般 1000 円 (学生無料)。

いよいよはじまるよ!

JPRSでは、JPドメイン名サービスへのDNSSECの導入に先立ち、2010年10月17日よりJPゾーンにおけるDNSSEC署名(以下、単に「DNSSEC署名」とします)を開始します。

バージョン9.3以降のBIND 9やUnboundなど、キャッシュDNSサーバーからのDNS問い合わせにおいてDOビットが有効に設定されている場合は、今回のDNSSEC署名によってキャッシュDNSサーバー側でDNSSECによる名前検証を有効に設定している/いないにかかわらず、JP DNSからの応答にDNSSEC関連の情報が追加されるようになります。

これによりJP DNSからのDNS応答サイズが増大し、キャッシュDNSサーバーにおいて保持される情報も増大します。そのため、DNSSEC署名の開始後、各キャッシュDNSサーバーにおけるネットワークの使用状況の確認や、namedやunboundなどのネームサーバープログラムにおけるメモリ使用状況の確認を実施するとよいでしょう。

現状で既にかつかつだと、ちょっとあれかもしれません。注意しませう。

消したはずが、実は消えてないそうで。

左の写真のJecqui Chengさん。2009年5月にこの写真をDeleteしました。が、実は約16ヵ月たった今現在もfacebookのサーバ上に写真は残っています。Deleteボタンを押してその場ですぐ消えたのは、この写真へのリンクのみ。写真自体は残っているので、そのリンクをすでに知っている人、なんらかの方法で教えてもらった人は、この写真を簡単に見ることができます。

昔聞いた似たような話: マイマップを削除しても「すぐ」には消えない

(落伍弟子のブログ, 2008.11.07)

》

「子宮頸がんワクチン」への疑問:重大な副作用

(ひらがな5文字の「はたともこ」ブログ, 5/16)

英国の14歳の少女が接種後死亡した事例などを受け、既に承認していた同じ効果のワクチン「ガーダシル」よりも遅れること約3年、米国でも昨年日本とほぼ同時期に承認された「サーバリックス」ですが、効能効果を読めば読むほど、日本で推奨され集団接種される意味が私にはさっぱりわかりません。

添付文書よるとサーバリックスの効能効果は、数種類ある高リスクの子宮頸がんを引き起こすHPV(ヒトパピローマウイルス)のうちの「16型及び18型感染に起因する子宮頸がん及びその前駆病変の予防」となっています。

更に接種上の注意として添付文書には、「(1)HPV-16型及び18型以外の癌原性HPV感染に起因する子宮頸癌及びその前駆病変の予防効果は確認されていない。(2)接種時に感染が成立しているHPVの排除及び既に生じているHPV関連の病変の進行予防効果は期待できない。(3)本剤の接種は定期的な子宮頸癌検診の代わりとなるものではない。本剤接種に加え、子宮頸癌検診の受診やHPVへの曝露、性感染症に対し注意することが重要である。(4)本剤の予防効果の持続期間は確立していない。」の4項目が明記されています。

新医薬品の「接種上の注意」の解説 サーバリックス

(グラクソ・スミスクライン) に、確かにそう書かれている。

子宮がん (癌研有明病院) より:

HPV6型、11型が見つかる病変はがん化しないということはほぼ間違いがないと考えられています。

しかし、高危険型のHPVが見つかった場合、その異形成が確実にがん化するかというとそうではないのです。

最もがん化の率が高いと考えられているHPV16型が見つかった場合でさえ、約20%にしかがん化は起こりません。

そういうものなんだ……。

HPV18型は欧米での研究から高危険型に分類されています。

HPV18型は、先に述べました子宮頸部腺がんでは約50%に見つかりますので、確かに高危険型のウイルスと言ってよいと思います。

しかし、病変の経過について研究がより進んでいる扁平上皮がんに限って言えば、お話は違ってきます。

癌研の患者さんについて調べてみると、HPV18型が見つかった扁平上皮異形成でがん化したものは1例もなく、すべて無治療で自然消失、治癒しています。

そういうものなんだ……。サーバリックスが予防効果を持つのは、こういうものに対してのみだと。

HPV52型、58型は欧米の報告ではがんから見つかることが少ないとされ、あまり注目されていません。

しかし、日本ではHPV52型、58型ががん組織から高率に見つかる傾向があり、私たちはこれらHPV52型、58型を高危険型HPVと考えています。

調査、研究がどこの国、どの地域で行われたかによって、高危険型に分類されるHPVの型が違ってきてしまう可能性があります。

日本人にとっての高危険型HPVをきちんと見きわめるためには、日本人の患者さんについての日本独自の研究がまだまだ必要だということになります。

high risk type のHPVに感染している異形成が子宮頸がんへと進んでいくという仮説を証明するためには長期間にわたる経過観察による研究が必要です。

私たち癌研婦人科では、10年以上前からこの命題に取り組み、HPV16型、33型、52型、58型が見つかった軽度異形成は、それ以外の型のHPVが見つかった軽度異形成に比べてがん化の危険が数倍高いという結果を出しました。

しかし、これら高危険型と考えられるHPVが見つかった異形成でもがん化するのは6−7人に1人です。

現在、同じ型のHPVを持っているのにがん化する病変と自然治癒する病変とがあるのは何故か、その違いを明らかにする研究に取り組んでいます。

》

尖閣諸島方面

木語:政治介入フロム米=金子秀敏

(毎日, 10/7)

前原誠司外相は「日本の国内法に基づいて粛々と対応する」と強腰だった。船長の拘置期限の29日まで身柄拘束が続くとみられていた。

会談のなかでクリントン国務長官が言った。「この問題はすみやかに(soon)解決されうると望んでいる」-- 解決とは船長釈放だ。長官は中国を怒らせたくなかった。

ワンワン!

木語:どこが外交敗北だ=金子秀敏 (毎日, 10/14)

それでは、外国の圧力を受け入れたことが敗北なのか。前回本欄で紹介したように、船長釈放を求めたのは中国だけではない。米国もクリントン国務長官が日米外相会談で「事件の即時解決」を求めた。前原誠司外相は「まもなく解決」と答え、その翌日、地検が船長釈放を発表した。

国務長官の圧力はまだある。米国産牛肉の輸入規制の緩和を求めた。前原外相は農相に事前の協議なく「検討する」と答えた。日本の独自資源であるイランのアザデガン油田から撤退せよという要求も外相はのんだ。日本が撤退すれば権利は中国に渡るだけなのに押し返せなかった。こっちのほうが敗北ではないのか。

》

検察審の平均年齢を再訂正、34.55歳に 小沢氏の起訴議決

(日経, 10/13)。

もうわけがわかりません。

小沢一郎・民主党元幹事長の資金管理団体「陸山会」を巡る政治資金規正法違反事件で、東京第5検察審査会は13日、小沢氏を起訴議決した9月14日時点の審査員11人の平均年齢を「33.91歳」から「34.55歳」と再訂正した。訂正前は審査員就任時の年齢で計算していた。

平均年齢は当初「30.9歳」と公表したが、計算ミスが発覚して12日に訂正したばかりだった。

以前の議決も議決日を基準に平均年齢を再計算したところ、同検察審が小沢氏を「起訴相当」とした1回目の議決は34.55歳、7月に小沢氏を「不起訴不当」とした第1検察審は50.00歳。鳩山由紀夫前首相を「不起訴相当」とした第4検察審は52.36歳だった。

結局、1回目の議決と2回目の議決の審査員平均年齢は、本当に、全く同じ「34.55歳」なのだそうだ。ただでさえ日本国民の平均年齢を大幅に下回っている上に、構成員を変更したのに平均年齢が全く同じだなんて……。あり得ねえ……。

》

映画「007」シリーズを彷彿……最新「盗撮」機器事情

(ITmedia, 10/13)。ラジオライフの広告とかにふつうに出てるよね。

》

Facebook 方面

》

「モバゲー監視の状況はいかに」、総務省 青少年WGでDeNAが説明

(日経 IT Pro, 10/12)。

青少年インターネットWG (第1回会合) (総務省, 9/21) の件。

》

Announcing Microsoft Security Intelligence Report version 9

(Microsoft Malware Protection Center, 10/13)。サマリー部分は日本語化されてます。

》

郵便不正事件「冤罪報道」は氷山の一角 「無罪」が確定してもベタ記事扱いで終わった「ヤミ金資金洗浄事件」外銀元行員の報道被害

(牧野洋の「ジャーナリズムは死んだか」, 10/14)

》

検察3つの“公然の秘密” -- 「ストーリー捜査」

「虚偽の自白」「リーク」が、ついに白日の下へ

(週刊・上杉隆, 10/14)。しかも被告となった検察官によって。

》

関連記事インデックス

2011年版セキュリティソフトまとめ

(Internet Watch)。MSE も入れるべきだよね。

》

Yahoo! Japanのアクセス障害、原因はロードバランサーの物理障害

(CNET, 10/14)

》

マルコム・グラッドウェルの苦言と岡田斗司夫の予言

(WIRED VISION, 10/14)。Twitter / Facebook な話。わぉ、mohri さん登場。

》

国公私立大学図書館が団結、電子ジャーナル購入で大規模コンソーシアム設立

(Internet Watch, 10/13)。「寡占市場を背景に毎年値上げする大手出版社に統一交渉で対抗 」

》

「Unicode 6.0」が策定、絵文字が国際標準に

(Internet Watch, 10/14)。こんな時代がやってくるとは……。予想外です。

》

33人全員が生還 チリ落盤事故の救出を終了

(asahi.com, 10/14)。まずはめでたい。

Java SE 6 Update 22 登場。29 種類の欠陥が修正されている。

ダウンロード

既に Java SE 5.0 は End of Servie Life (EOSL) を迎えているので注意。

for Business Support についてはまだまだ続いているようですが。

JavaSE and Java for Business Support Roadmap

(Oracle)。

Java SE 6 も来年末には EOSL となるようです。

2010.10.21 追記:

Mac OS X 10.6 用 Java も Java SE 6 Update 22 になりました。

Mac OS X 10.5 には Java SE 5.0 Update 26 が用意されました。

(Java SE 5.0 Update 26 は、ある意味、貴重なような……)

関連: In other Apple news... Java updates

(Sophos, 2010.10.20)

》

レッドブルのベッテル、日本GPでフライング疑惑が浮上

(TopNews / Yahoo, 10/13)

》

韓国 GP に GO サイン、しかしひどいことになりそうな予感

韓国インターナショナルサーキットをFIAが承認

(ESPN, 10/12)

月曜日に撮影された画像を見ると、スタート&フィニッシュラインのストレートにかかる橋がまだ建設中なのが分かる。一方、サーキットへの主要アクセス路は未舗装で、会場を囲うフェンスも完成していない。

だが一番の懸念は舗装面の"油浮き"だ。施工されたばかりの最上層からはオイルがしみ出しており、22日(金)の走行開始までに改善しそうもない。

「タイヤは製造済みですので、トライしてみるしかありません」とブリヂストンの安川ひろし氏は述べている。「皆さん、タイヤは同じです。この段階では待つしかないでしょう」

査察を終えたホワイティング、"満足" (ESPN, 10/12)。

掲載されている空撮写真は、どうひいき目に見ても「絶賛工事中」。

》

ミツバチ大量死の原因、解明か

(slashdot.jp, 10/13)

》

9月のサイト改ざん (so-net セキュリティ通信, 10/7)

》

スパイウェアパターンファイル 1.105.00 における誤警告情報

(トレンドマイクロ, 10/12)

》

ServerProtect 5.8においてスパイウェアパターンファイルの配信ができない現象について

(トレンドマイクロ, 10/12)。ServerProtect 側の問題。10/20 以降に修正 patch が公開される予定。

》

視覚障害者のための「歩行ナビ」AndroidアプリケーションをGoogleが提供開始

(techcrunch, 10/12)

》

カーネルレベル暗号ファイルシステムpefs,開発者マージの意思提案

(FreeBSD Daily Topics, 10/12)

》

New Tool: SDL Regex Fuzzer

(Microsoft SDL Blog, 10/12)

》

iPhone 4の故障率がiPhone 3GSを大幅に上回る、特にディスプレイが割れやすいことが明らかに

(gigazine, 10/13)

》

不正アクセスによるカード情報流出相次ぐ〜家具通販サイトからも1063件 (so-net セキュリティ通信, 10/12)

》

[P2P]情報流出:神奈川県警の会議録/不動産管理会社の顧客情報約20万件

(so-net セキュリティ通信, 10/12)

》

事実は小説よりも奇なり ── 検察審査会審査員の平均年齢をめぐる謎の数々

(The Journal, 10/13)

カンの鋭い読者は、すでにお気づきのことだろう。そう、この「34.27歳」という平均年齢は、小沢氏に1回目の起訴相当を下した審査員の平均年齢「34.27歳」とまったく同じなのである。なお、検察審査会は、1回目と2回目の議決で審査員の全員を入れかえたことを発表している。いったい、この確率は何パーセントなのか、もはや計算する気もおこらないほどだ。

♪謎が謎よぶ検察審査会〜 (字あまり)。

パイプをくわえた探偵の登場を待つしかないのか。

(元ねた)

つづき: RT @haughtyfool: @j_the_journal 数え忘れた人の年齢は37歳。計算が合わないので、検察審査会事務局に確認したところ、審査員全員の年齢を再度確認し、議決時年齢に算出し直したとのことです。

(@j_the_journal THE-JOURNAL編集部, 10/13)

》

『朝日』の「天声人語」による小沢批判は言語道断

(カナダde日本語, 10/7)、朝日新聞の「天声人語」は、「推定無罪の原則」を軽視し、平気で「基本的人権の論理」を侵している (板垣 英憲(いたがき えいけん)「マスコミに出ない政治経済の裏話」, 10/6)。うわ、これは本当にひどい。

詳細不明だが、ウイルスバスター 2010 に「ネットワーク経由で特定の命令を実行される脆弱性」が発見されたそうで。本日 (2010.10.13) 付でアップデータが公開されている。アップデート機能を使って自動的に更新される。

ウイルスバスター 2009 や 2011 クラウドにはこの欠陥はないみたい。

……福光さんから (情報ありがとうございます)

ZDI-10-165: Trend Micro Internet Security Pro 2010 ActiveX extSetOwner Remote Code Execution Vulnerability

http://www.st.ryukoku.ac.jp/~kjm/security/memo/2010/08.html#20100827_Trend

のことのようです。

17:00頃アップデートしたところ

UfPBCtrl.dllのバージョンが

17.50.0.1647から17.50.0.1697

に上がりました。

Opera 10.63 出ました。複数のセキュリティ修正が含まれています。

出ました。MS10-071 〜 MS10-086。先月の MS10-063 にひきつづき、今月も OpenType ねたがあるのだなあ。(あとで追記する予定)

関連:

2010.10.19 追記:

-

MS10-071 - 緊急:

Internet Explorer 用の累積的なセキュリティ更新プログラム (2360131)

-

IE 6 / 7 / 8 に 10 個の欠陥。

オートコンプリートの情報漏えいの脆弱性 - CVE-2010-0808

Windows XP / Vista 上の IE 6 / 7 の欠陥。

「オートコンプリート機能が有効にされていた場合、フォーム フィールドに入力された内容をキャプチャする可能性があります」

HTML のサニタイズの脆弱性- CVE-2010-3243

IE 8 の toStaticHTML API の欠陥、XSS が発生。「ユーザーのセキュリティ コンテキストで Web サイトに対しスクリプトが実行される可能性があります」。Exploitability Index: 3

HTML のサニタイズの脆弱性- CVE-2010-3324

IE 8 の toStaticHTML API の欠陥、XSS が発生。「ユーザーのセキュリティ コンテキストで Web サイトに対しスクリプトが実行される可能性があります」。Exploitability Index: 3

CSS 特殊文字の情報漏えいの脆弱性 - CVE-2010-3325

IE 6 / 7 / 8 の欠陥。「Internet Explorer が CSS の特殊文字を正しく処理しないことが原因で、機密データが漏えいする可能性があります」。Exploitability Index: 3

初期化されていないメモリ破損の脆弱性 - CVE-2010-3326

IE 6 の欠陥。攻略 Web ページにより任意のコードが実行される。Exploitability Index: 1

アンカー要素の情報漏えいの脆弱性 - CVE-2010-3327

IE 6 / 7 / 8 の欠陥。「削除済みの情報が HTML コンテンツに残る可能性があります」

初期化されていないメモリ破損の脆弱性 - CVE-2010-3328

IE 6 / 7 / 8 の欠陥。攻略 Web ページにより任意のコードが実行される。Exploitability Index: 1

初期化されていないメモリ破損の脆弱性 - CVE-2010-3329

IE 7 / 8 の欠陥。HtmlDlgHelper Class COM オブジェクトに欠陥があり、攻略 Web ページにより任意のコードが実行される。Exploitability Index: 1

クロス ドメインの情報漏えいの脆弱性 - CVE-2010-3330

IE 6 / 7 / 8 の欠陥。「Internet Explorer のセキュリティ ゾーンまたは別のドメインからコンテンツを閲覧する可能性があります」。Exploitability Index: 3

初期化されていないメモリ破損の脆弱性 - CVE-2010-3331

IE 6 / 7 / 8 の欠陥。攻略 Word ドキュメントを開き、閉じると任意のコードが実行される。Exploitability Index: 1

Hotfix に含まれる非セキュリティな修正はこちら:

KB 2360131

-

MS10-072 - 重要:

SafeHTML の脆弱性により、情報漏えいが起こる (2412048)

-

SharePoint Services 3.0、SharePoint Foundation 2010、

SharePoint Server 2007、Groove Server 2010、Office Web Apps に、情報漏洩に関する 2 つの欠陥。SafeHTML に欠陥があり、XSS が発生、local user のコンテキストで攻撃スクリプトが実行される。

CVE-2010-3243 (Exploitability Index: 3)、

CVE-2010-3324 (Exploitability Index: 3)

-

MS10-073 - 重要:

Windows カーネルモード ドライバーの脆弱性により、特権が昇格される (981957)

-

Widnows XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 に欠陥。Windows カーネルモードドライバーに 3 つの欠陥があり、local user による権限上昇が可能。

Win32k の参照カウントの脆弱性 - CVE-2010-2549

Windows Vista / Server 2008 の欠陥。Exploitability Index: 3

Win32k のキーボードのレイアウトの脆弱性 - CVE-2010-2743

Widnows XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 の欠陥。Widnows XP は「重要」、その他は「注意」。この欠陥を利用するマルウェアが存在。Exploitability Index: 1

Win32k のウィンドウ クラスの脆弱性 - CVE-2010-2744

Widnows XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 の欠陥。Exploitability Index: 1

-

MS10-074 - 警告:

Microsoft Foundation Classes の脆弱性により、リモートでコードが実行される (2387149)

-

-

MS10-075 - 緊急:

Windows Media Player ネットワーク共有サービスの脆弱性により、リモートでコードが実行される (2281679)

-

Windows Vista / 7 に欠陥。Windows Media Player ネットワーク共有サービスにおける RTSP パケットの処理に欠陥があり、攻略 RTSP パケットによって remote から任意のコードが実行される。

CVE-2010-3225。Exploitability Index: 1

-

MS10-076 - 緊急:

Embedded OpenType フォント エンジンの脆弱性により、リモートでコードが実行される (982132)

-

Widnows XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 に欠陥。Embedded OpenType フォントエンジンに欠陥があり、攻略埋め込みフォントを含む Web ページによって任意のコードが実行される。

CVE-2010-1883。Exploitability Index: 1

-

MS10-077 - 緊急:

.NET Framework の脆弱性により、リモートでコードが実行される (2160841)

-

.NET Framework 4.0 に欠陥。x64 / Itanium 上の JIT コンパイラに欠陥があり、任意のコードが実行される。具体的には、

といった攻撃が考えられる。

CVE-2010-3228。Exploitability Index: 1

この欠陥は 32bit 環境には影響しない。

Hotfix 適用に関する既知の事項が KB 2160841

に示されている。

-

MS10-078 - 重要:

OpenType フォント (OTF) 形式ドライバーの脆弱性により、特権が昇格される (2279986)

-

Windows XP / Server 2003 に欠陥。

OpenType フォント (OTF) 形式ドライバーに 2 つの欠陥があり、

local user による権限上昇が可能。

攻略 OpenType フォントを埋め込んだ Web ページを (IE ではなく) 3rd party 製 Web クライアントで開くと攻撃が成立する。

-

MS10-079 - 重要:

Microsoft Word の脆弱性により、リモートでコードが実行される (2293194)

-

Word 2002 / 2003 / 2007 / 2010、Office 2004 / 2008 for Mac、Open XML File Format Converter for Mac、Word/Excel/PowerPoint 2007 ファイル形式用 Microsoft Office 互換機能パック、Word Viewer、Office Web Apps、Word Web App に 11 個の欠陥。大半の欠陥は Word 2002 と Office 2004 for Mac にしか影響しない。

Word の初期化されていないポインターの脆弱性 - CVE-2010-2747

Exploitability Index: 2

Word の境界チェックの脆弱性 - CVE-2010-2748

Exploitability Index: 2

Word のインデックスの脆弱性 - CVE-2010-2750

Exploitability Index: 2

Word のスタック オーバーフローの脆弱性 - CVE-2010-3214

Word 2002 / 2003 / 2007 / 2010、Office 2004 / 2008 for Mac、Open XML File Format Converter for Mac、Word/Excel/PowerPoint 2007 ファイル形式用 Microsoft Office 互換機能パック、Word Viewer、Office Web Apps、Word Web App の欠陥。Exploitability Index: 1

Word の戻り値の脆弱性 - CVE-2010-3215

Exploitability Index: 2

Word のブックマークの脆弱性 - CVE-2010-3216

Exploitability Index: 1

Word のポインターの脆弱性 - CVE-2010-3217

Word 2002 のみの欠陥。Exploitability Index: 2

Word のヒープ オーバーフローの脆弱性 - CVE-2010-3218

Word 2002 のみの欠陥。Exploitability Index: 2

Word のインデックスの解析の脆弱性 - CVE-2010-3219

Word 2002 のみの欠陥。Exploitability Index: 2

Word の解析の脆弱性 - CVE-2010-3220

Exploitability Index: 2

Word の解析の脆弱性 - CVE-2010-3221

Word 2002 / 2003、Office 2004 for Mac、Word Viewer の欠陥。Exploitability Index: 2

-

MS10-080 - 重要:

Microsoft Excel の脆弱性により、リモートでコードが実行される (2293211)

-

Excel 2002 / 2003 / 2007、Office 2004 / 2008 for Mac、Open XML File Format Converter for Mac、Excel Viewer、Word/Excel/PowerPoint 2007 ファイル形式用 Microsoft Office 互換機能パックに 13 個の欠陥。

Excel のレコードの解析の整数オーバーフローの脆弱性 - CVE-2010-3230

Excel 2002 のみの欠陥。Exploitability Index: 2

Excel レコード解析のメモリ破損の脆弱性 - CVE-2010-3231

Excel 2002、Office 2004 / 2008 for Mac、Open XML File Format Converter for Mac の欠陥。Exploitability Index: 2

Excel のファイル形式の解析の脆弱性 -CVE-2010-3232

Excel 2003 / 2007、Office 2004 / 2008 for Mac、Open XML File Format Converter for Mac、Excel Viewer、Word/Excel/PowerPoint 2007 ファイル形式用 Microsoft Office 互換機能パックに欠陥。Excel 2002 にこの欠陥はない。Exploitability Index: 1

Lotus 1-2-3 のワークブックの解析の脆弱性 -CVE-2010-3233

Excel 2002 / 2003 の欠陥。Exploitability Index: 2

数式のサブシステムのメモリ破損の脆弱性 -CVE-2010-3234

Excel 2002 のみの欠陥。Exploitability Index: 1

数式の Biff のレコードの脆弱性 -CVE-2010-3235

Excel 2002 のみの欠陥。Exploitability Index: 1

境界外の配列の脆弱性 -CVE-2010-3236

Excel 2002、Office 2004 / 2008 for Mac、Open XML File Format Converter for Mac の欠陥。Exploitability Index: 1

セルの結合のレコード ポインターの脆弱性 -CVE-2010-3237

Excel 2002、Office 2004 for Mac の欠陥。Exploitability Index: 2

Negative Future Function の脆弱性 -CVE-2010-3238

Excel 2002 / 2003、Office 2004 for Mac の欠陥。Exploitability Index: 1

その他の境界外のレコードの解析の脆弱性 -CVE-2010-3239

Excel 2002 のみの欠陥。Exploitability Index: 1

リアル タイムのデータ配列のレコードの脆弱性 -CVE-2010-3240

Excel 2002 / 2007、Excel Viewer、Word/Excel/PowerPoint 2007 ファイル形式用 Microsoft Office 互換機能パックの欠陥。Exploitability Index: 2

解析における境界外のメモリの書き込みの脆弱性 -CVE-2010-3241

Excel 2002、Office 2004 for Mac の欠陥。Exploitability Index: 2

非実態レコードの種類の解析の脆弱性 -CVE-2010-3242

Excel 2002、Office 2004 for Mac の欠陥。Exploitability Index: 2

-

MS10-081 - 重要:

Windows コモン コントロール ライブラリの脆弱性により、リモートでコードが実行される (2296011)

-

Widnows XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 に欠陥。Comctl32.dll に欠陥があり、「サードパーティのスケーラブル ベクター グラフィックス (SVG) ビューアーから渡されたスケーラブル ベクター グラフィックスを呼び出」す場合に heap overflow する欠陥があり、攻略 Web ページを開くと任意のコードが実行される。

CVE-2010-2746。Exploitability Index: 1

-

MS10-082 - 重要:

Windows Media Player の脆弱性により、リモートでコードが実行される (2378111)

-

Windows Media Player 9 〜 12 に欠陥があり、攻略 Web ページを開くと任意のコードが実行される。CVE-2010-2745。Exploitability Index: 1

-

MS10-083 - 重要:

Windows シェルおよびワードパッドの COM の検証の脆弱性により、リモートでコードが実行される (2405882)

-

Widnows XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 に欠陥。「Windows シェルおよびワードパッドが COM オブジェクトのインスタンス化を検証する方法」に欠陥があり、攻略ファイルや攻略 Web ページを開くと任意のコードが実行される。CVE-2010-1263。Exploitability Index: 1

Hotfix の適用に際して、Windows Search 4.0 をインストールしてある環境では注意が必要な模様: KB 2405882

-

MS10-084 - 重要:

Windows ローカル プロシージャー コールの脆弱性により、特権が昇格される (2360937)

-

Windows XP / Server 2003 の Remote Procedure Call Subsystem (RPCSS) に欠陥。

RPCSS に含まれる LRPC Server (Local RPC Server; RPC EndPoint Mapper) と、

LPC (Local Procedure Call) との間のポートメッセージの処理に buffer overrun する欠陥があり、local user による権限上昇 (LocalSystem 奪取) が可能。

CVE-2010-3222。Exploitability Index: 1

-

MS10-085 - 重要:

SChannel の脆弱性により、サービス拒否が起こる (2207566)

-

Widnows Vista / Server 2008 / 7 / Server 2008 R2 に欠陥。

「SChannel が SSL/TLS ハンドシェイク中のプロトコル要求を処理する前の論理状態の検査に失敗」するため、攻略 SSL/TLS ハンドシェイクを送信することによって DoS 攻撃 (サーバー応答停止) が可能。CVE-2010-3229。Exploitability Index: 3

-

MS10-086 - 警告:

Windows 共有クラスター ディスクの脆弱性により、改ざんが起こる (2294255)

-

Windows Server 2008 R2 に欠陥。共有フェールオーバークラスターとして使用している場合に、「管理者がディスクを共有クラスターに追加すると、フェールオーバー クラスター マネージャーが、認証されていないユーザー (Everyone) にフェールオーバー クラスター ディスクの管理用共有への読み取り/書きこみ/削除アクセスを提供する可能性のある方法で共有クラスターディスクにアクセス許可を設定します」。

CVE-2010-3223

hotfix を適用した後で、既に設定されているフェールオーバークラスターディスクについては、

Everyone フルコントロールを Administrators フルコントロールに変更すること。

2011.01.11 追記:

MS10-081: Windows Common Control Library (Comctl32) Heap Overflow

(exploit-db.com, 2011.01.10)

岡崎図書館 → MELIL/CS 方面。

情報流出の最終責任は自治体にあり、自治体にはどのような情報がどのような経緯で流出したかを調査し、公表し、今後再発しないよう対策を講じる責務があります。管理業者はデータを漏洩した当事者であるため、第三者の専門機関に流出・流入データの調査を依頼するのが望ましいのですが、それが不可能であったとしても自らの責任において本件について調査・検証する必要があります。どのような情報が流出していたか、他の図書館のどのような情報が自館システムに混入していたかを図書館・自治体が把握せず、単に流出データの消去等が行なわれているのであれば問題です。岡崎市立中央図書館の場合、MDISは他の図書館に流出したデータを全て削除した後、岡崎市立中央図書館に情報漏洩を報告しています。直ちに報告を行なわなかったことや、流出した側の図書館に流出データを削除する際十分な報告を行なったか、など対応に疑問が残ります。

本件は、個人情報及び図書館関係データの複数自治体にまたがる情報漏洩事件として、非常に重大なものです。その重大性に鑑み、本件情報漏洩について正確に情報を把握し再発を防ぐため、下記の対応を緊急に要請いたします。

業社 (MDIS および/またはその下請け) 任せにすると、事実を隠蔽される (既に事実を隠蔽されている) 恐れがある。

第三者機関に依頼するか、あるいは自らが主体的に、調査・対応してほしい。

と言っているうちに、たりきさんがまたみつけたそうで。

えびののFTPで公開されていたものからだそうです。

》

モルガン・スタンレー、個人でSNSを開発・運営した従業員を解雇

解雇された人物は、ニューヨークの地下鉄乗客のコミュニティ形成に尽力していた

(computerworld.jp, 10/8)

ニューヨークの地下鉄では乗客どうしが非常によそよそしいのが常だが、レデラー氏はそうした通勤者たちにチラシを配り、おもしろい話を披露しあったり、互いにちょっとした頼み事をしたりしないかと呼びかけた。あるときは、仲間のひとりがペットとして飼っているモルモットのケージ掃除を頼みたいとソロモン氏に打診してきた。「地下鉄の乗客どうしであっても、人とふれあうことはできると信じている」と、同氏はインタビューに答えた。

かんべむさしの短編小説に、そんな話があったな……。

》

あから2010勝利、コンピュータ将棋の戦いは新たな段階へ

(コンピュータ将棋協会blog, 10/11)。

ついにここまで来た。

手数は86手と短めでしたが、白熱した内容でした。今回は当初からコンピュータが有利と考えられていましたが、中盤はほぼ互角とみられるねじり合いが続き、人間棋士の強さも証明されたと思います。対局場においても、人類の叡智が機械に屈してしまった、といったような悲壮感は対局後もなく、人間とコンピュータが互いを好敵手として認め合った、という前向きな空気を共有することができました。これからの戦いが、ますます楽しみです。

関連:

コンピュータと女流王将の対局、コンピュータが勝利

(slashdot.jp, 10/12)

コンピュータ将棋が女流王将に勝利

(PC Watch, 10/12)

対局直後、大盤解説の会場に姿を見せた清水市代女流王将は、大盤解説を行なった男性棋士2人の「予想外の手が多かったのでは」との問い掛けを、「ほとんどの手が読み筋でした。対局前、どれだけコンピュータ将棋の研究をしたと思っているんですか」とその質問を一蹴した。

しかし、人間がコンピュータに負けるという結果になったことに対しては、日本将棋連盟 米長邦雄会長が、「清水さんが長考しすぎた結果では。あそこで考えすぎず、素直に打っていたら結果は違っていたんではないか」と実力の差というよりも、人間が考えすぎた結果ではないかと指摘した。

その後、記者会見が行なわれ、清水女流王将は「事前にコンピュータ将棋を研究した過程で、ある程度イメージは持っていたが、実際に対局してみると少しイメージは違いました。もっと、人間の想像を超えた、奇想天外な手を打ってくるのかと思っていましたが、実際にはより人間に近いと感じました」と素直な対局の感想を話した。

人間の方が意識しすぎて深読みしてしまった、ということか。

コンピュータが女流王将に勝利したことで、プロ男性棋士との対局を期待する声もあがったが、日本将棋連盟の米長会長は、「まず、今回の対局を細かく精査しなければなんとも申し上げられない。情報処理学会の皆さん、ファンの皆さんの声を踏まえて、今後は決定していきたい。ただ、個人的には清水女流王将のリベンジを期待したい」と感想を述べた。

なんにせよ、「おもしろくなってきやがった」(声: 次元大介)

》

Linuxカーネルの再コンパイルなしに利用できるアクセス解析/制限モジュール「AKARI 1.0」リリース

(sourceforge.jp, 10/12)

》

三菱自動車岡崎工場で労災隠し

(JANJAN blog, 10/12)

》

Malware abusing digital signatures: VB2010 presentation highlights

(Sophos, 10/12)

》

Facebook 方面

》

NHK記者が捜索情報漏らす 捜査対象の時津風親方に (asahi.com, 10/9)、

情報漏えいのNHK記者「手柄になるかもと考えた」

(asahi.com, 10/9)

マスメディアに倫理語られてもなあ:

関連:

》

貧困対策と矛盾する京都市空き缶回収禁止条例・・大雨の中、反対デモ (JANJAN blog, 10/9)

》

二大政党批判しながら自らも少数派排除 みんなの党が「自己中の党」に?!

(JANJAN blog, 10/10)

》

中国当局による日本人拘束事件 最後の一人帰国

(JANJAN blog, 10/10)

リスク対策担当の役員、土屋達朗氏は「プロジェクト(石家荘での遺棄化学兵器処理事業)の継続は難しい」と諦めきったようすだった。

関連: 内閣府大臣官房 遺棄化学兵器処理担当室

平成22年9月1日(水)、中華人民共和国南京市郊外で、日本政府を代表し平岡秀夫内閣府副大臣が出席して、日中両国政府の国民、OPCW (化学兵器禁止機関)、国際社会に向かって、遺棄化学兵器廃棄処理事業が日中両国の永年の努力を経て、開始されるというメッセージを発することを目的として、遺棄化学兵器の廃棄事業開始行事を実施した。

ようやくはじまったとたんにこれですから。中国は、遺棄化学兵器処理なんて本当はしてほしくないのでは。

》

山谷剛史のマンスリー・チャイナネット事件簿 劉暁波氏ノーベル賞受賞〜ナーバスな問題に対するネットと中国国民の反応

(Internet Watch, 10/12)

》

模倣品・海賊版拡散防止条約 (ACTA) 最終会合後条文案 第2章第5節の翻訳を公開しました。

(MiAU, 10/11)

》

相手が読んだことを確認できるGmailトラッキングサービスEmailOracle - 「そのメール見落としました」は通用せず

(techcrunch, 10/12)。

Web バグですか。

》

「不正を暴く権利」はどこまで認められるか? 〜クジラ肉裁判より〜

(JANJAN blog, 10/10)

聞くところによれば、青森地裁の小川賢司裁判官(注6)は、いわゆる「立川ビラ配布事件」での高裁裁判官の一人だったらしく、どうやら個人や市民団体が政治にかかわるような活動はえらく気にくわないらしい。「イラクへの自衛隊派遣」にいちいち市民は反対するな、「水産庁の調査捕鯨」にも口出しするな…というのが本音のようにも思われる。

うわ……。

さて、講演会のあとには懇親会も持たれたが、そこで〈クジラ肉裁判〉被告側代理人である海渡弁護士より、驚くことが明かされた。10月9日現在、被告人のもとに、青森地裁の判決文が届いていないというのだ。

「よっぽど判決文を読み返して、その内容の悪さから、判決文を書き直しているのではないか?」というのが、その場で出た冗談とも本当ともつかない説明であったが、通常なら、翌日には送付されるはずの判決文が裁判の当事者に1ケ月以上も送られて来ないというのは、どういうことなのだろうか(一説には11月に送付予定という話もあるらしい)。

また、捜査が終了して公判が始まっても、検察は都合のよい証拠しか開示せず、ページの重要な部分が白くマスキングされていたり、もっとひどい場合は資料の途中が何ページにもわたって飛んでいたりする場合もあったという。

さらに、海渡弁護士は、調書が開示されない状態で、反対尋問をしなければならないこともあったそうで、同弁護士からは「公正な裁判のためには、すべての証拠を少なくとも裁判当事者には開示すべきである。外国では、検察側が証拠を隠していたことがあとでわかると、そのことだけで検察官が懲戒の対象、悪くすれば職を失うようなことまであるのに、日本は法廷での議論も遅れているし、公正な裁判のルールも大きく遅れている」という趣旨の指摘もなされた。

これがいつもの検察のやりくち。どこぞの FD 男だけが特殊なわけでは全くない。

》

Wireshark 1.4.1

が出ています。

》

支援機関の追放で大きな影響:ソマリア

(国連情報誌SUNブログ対応版, 10/9)

》

統一協会(統一教会)合同結婚式インターネット中継リポート

(やや日刊カルト新聞, 10/10)

》

英国式事件報道

なぜ実名にこだわるのか

(文藝春秋) という書籍があるそうで。

関連: 所変われば新聞も変わる。 (英国ニュースダイジェスト, 2008.03.13)。

スウェーデン式事件報道 なぜ逮捕段階では名前を出さないのか。

タブロイド紙、「アフトン・ブラーデット」は、同国で最も過激な新聞として知られる。英国の「ザ・サン」のような存在であり、部数も約40万部と国内最大だ。

ヤン・ヘリン編集局次長は「ロンドンのようなタブロイド紙になりたいと思う。実際、名前や写真も報道する」と率直だ。ただし、同紙の事件報道は、英国や日本の常識とは相当に懸け離れている。なぜなら、このタブロイド紙が事件関係者の氏名や顔写真を掲載するのは、原則、懲役刑が確定した段階に限っているからだ。逮捕段階や発生段階で大報道する日英とは、大きく異なる。

同紙に限らず、かつて、ストックホルムの街路でパルメ元首相が殺害された際は、どの新聞も容疑者名を報道しなかった。そこまで徹底しているのだ。ヘリン編集局次長は、さらに付け加えた。

「容疑者逮捕は、警察が『この人が怪しい』と判断しただけのこと。犯人と決まったわけではない。警察も間違える。だれかが指名手配されても、それだけでは報道しない。そんなの、警察のPRでしょう?それに、事件は裁判になってから、じっくり報道できますから」

Lhaplus 1.57 以前に欠陥。DLL 検索パスの扱いに欠陥があり、意図しない DLL を読み込んでしまう。CVE-2010-2368

Lhaplus 1.58 で修正されている。ダウンロード。

2010.10.15 追記:

JVN#18774708:

Lhaplus における実行ファイル読み込みに関する脆弱性

(JVN, 2010.10.15)。あわせて Lhaplus 1.58 で修正されている。最新版は Lhaplus 1.59。

Lhasa 0.19 以前に欠陥。ファイル検索パスの扱いに欠陥があり、意図しない実行ファイルを読み込んでしまう。CVE-2010-2369

Lhasa 0.20 で修正されている。ダウンロード。

》

Google秘密の自動走行プリウス車団:すでに14万マイルを走破

(techcrunch, 10/11)。クルマではなく「自動」車ですから。

関連: 読書感想日記 神林長平「魂の駆動体」

(百物語おかわり。, 2009.01.15)

》

WebSockets in Opera

(Opera blog, 10/11)

Before people have tried to fake bidirectional communication using XMLHttpRequest, but this is slow since it needs to set up a new TCP connection for each message. WebSockets sets up one TCP connection and confirms that the server can speak WebSocket by doing a special handshake, after which the server and the client can send text messages over the connection at will, resulting in faster communication.

This enables applications and games that have multiple users interacting real-time (such as Quake) to run natively in the browser without plugins, with good performance.

へぇ。

Opera supports version -00 of the protocol (aka -76). This is the same as Chrome 6 and Firefox 4 beta. Older versions of Chrome and Safari supported an older version of the protocol which used a different handshake (version -75). The current version of the protocol (-02) has different framing, but the handshake is the same as in -00/-76.

》

被害額4兆円近く、終わらないマジコンの製造・販売に刑事罰の導入を検討へ

(gigazine, 10/11)。関連:

》

模倣品・海賊版拡散防止条約(ACTA)の大筋合意について《海江田大臣談話》

(知的財産戦略本部, 10/2)

》

【竹原信一と仙波敏郎が本音で語る阿久根問題】は必見

(JANJAN blog, 10/22)

さて、【竹原信一と仙波敏郎が本音で語る阿久根問題】というインタビュー番組がYouTubeに載っている。

ジャーナリストの山岡俊介、寺澤有両氏によって立ち上げられたインターネット報道番組【野良犬ジャーナル 〜事件の真相を追え!〜 】の企画。ネットメディアとマスメディアとの乖離を確認する上でも必見の動画だ。

(中略)

専決処分を繰返しては市議会で次々に否決され、現在リコールの渦中にいる、強引かつエキセントリックな市長という(マスメディア報道からの)イメージが強かった竹原氏と、愛媛県警時代に警察の裏金問題を告発してきた仙波氏との結びつきを、筆者は理解できなかったのだが、動画を観て、恣意的な報道をするメディアに影響されていたことが判った。

この番組から見えてきたのは、

【行政+議員+利権団体(税金を使う側)】VS【一般市民(税金を払う側)】という構図、そして地元紙の南日本新聞を初めとする多くのマスメディアが、前者の側にスタンスを置いている(らしい)という構図だ。

強く印象に残った発言は、

竹原氏:「真正面から市民を裏切る公務員達のありかたを、市民の皆さんは知らなければならない」

仙波氏:「(面談できた)60人の区長のうち2人を除いては、竹原市長を圧倒的に支持していることに驚いた」

http://www.youtube.com/watch?v=BsyDYl4B1pY

》

PC-BSDのパッケージ管理PBI (FreeBSD Daily Topics, 10/08)

》

nextboot(8)と同様の操作をブートローダレベルで実施する機能導入,パーティション切り替え起動可能

(FreeBSD Daily Topics, 10/11)。9-CURRENT には実装済だそうです。

まずPawel Jakub Dawidek氏はシステムを2つのパーティションに分けておき,システムのアップグレードに利用するシーンを紹介しています。起動しているパーティションでアップグレードされたイメージを作成し,dd(1)でもうひとつのパーティションへ上書き。次はdd(1)で書き込んだ方から起動し,成功すればそのパーティションを基本パーティションに,従来のパーティションをdd(1)でアップグレード版を書き込むパーティションとして使用する方法を紹介しています。dd(1)したパーティションからの起動に失敗した場合は,従来のパーティションから再起動するという仕組みです。この仕組みは継続的で安全なアップグレードを実施する方法として組み込み機器などで使われています。Chrome OSも同様の仕組みを採用しています。

gptbootまわりの大幅変更はこれを実現するためのもので,

》

Malicious PDFs: A summary of my VB2010 presentation

(Sophos, 10/8)

》

Microsoft has patched more critical vulnerabilities than 2004 and 2005 combined

(McAfee Labs Blog, 10/10)。たしか、Critical の定義を変更したことがあったような……。

》

Oracle Critical Patch Update Pre-Release Announcement - October 2010

(Oracle)。Oracle も 10/12 (US 時間) のようです。

》

認知症に挑む

〜治療と予防・最前線からの報告〜(仮) (NHK スペシャル, 10/24 放送予定)

》

貧者の兵器とロボット兵器

〜自爆将軍ハッカーニの戦争〜 (NHK スペシャル, 10/17 放送予定)

》

夢の新薬が作れない

〜生物資源をめぐる闘い〜

(NHK スペシャル, 10/11 放送予定)

》

DMCAの悪用?フェアユースな政治広告をYouTubeから削除

(P2Pとかその辺のお話, 10/11)

》

ネットリテラシ読本Ver1.4(全6セクション)を公開します

(MiAU, 10/10)

》

日経Linux、創刊から今までの編集記事をPDF化した全集を発行

(slashdot.jp, 10/10)。

ただし Linux では読めません、って……何それ。

意味わかんね。

》

ファイル/フォルダのタイム・スタンプを書き換える(GUI編)

(@IT, 10/8)。これで君も主任検事になれる……わけではない。

》

試合を台無しにする誤審を撲滅せよ!

Jリーグの審判に必要な競争と育成。

(Number, 10/9)

しかし、ドイツに比べて遅れていることもある。

それは審判の「育成」だ。

ドイツサッカー協会は、アマチュアを含めたすべてのクラブに対して、審判の育成を義務づけている。クラブが所属するリーグのクラスによって育成人数は変わるが、1部だろうが、10部だろうが、とにかく一定人数の審判をクラブに所属させて、育てなければいけない。

具体的には、審判のユニフォームを無料で提供し、試合当日の移動費と食費を援助する。ユーロ2004の決勝で笛を吹いたマルクス・メルク主審は、本業は歯科医だが、クラブとしてはカイザースラウテルンに所属していた。

クラブは育成を怠ると、まず協会から罰金を科され、それでも改善しなければ、下部リーグに強制降格させられてしまう。京都サンガで働いていた家本政明審判のように、日本でも球団職員が審判になるケースはあるが、プロアマ問わず、クラブが審判を育成しなければいけないというルールはない。

日本でも、まずはJ1とJ2のクラブに、審判を育成することを義務づけてはどうだろうか。審判がクラブに所属していれば、ある意味名刺代わりになり、「あの人は誰?」ということも少なくなるはずだ。同時に、信頼関係も築きやすくなるだろう。

》

@random な勉強会。2010.10.30、京都府京都市、500 円 (学生は無料)。

徳丸さんと上原先生のお話を聞いて議論したいと思っています。

》

「政治主導」が聞いて呆れる、菅内閣の尖閣問題に対する無責任姿勢

(週刊・上杉隆, 9/30)

》

SORBS.NET - email RBL issues

(SANS ISC, 10/7)

》

ファイル共有ソフト「Perfect Dark」でアニメ「みつどもえ」などを配信した女を逮捕

(gigazine, 10/8)

》

【郵便不正】特捜検事の調書を採用せず 「息子を逮捕するぞ」脅迫的取り調べ

(産経, 10/8)、

【郵便不正】逮捕ちらつかせ…脅迫の大阪地検特捜部、未曾有の危機 (産経, 10/8)。なぜか産経は実名報道してませんが、

最高検、脅迫的な調べも検証へ 郵便制度悪用事件

(福井新聞, 10/8) などを見ると、上田敏晴検事(37)=現法務省刑事局付=と書かれている。

》

ネットでニュース

(壇弁護士の事務室, 10/8)。

大阪府警東署刑事課の警部補(34)と巡査部長(31)が自白強要か

の件のつづき。

関連: 「殴るぞ」と自白迫る録音公表 大阪、弁護団が告訴へ

(福井新聞, 10/7)

》

「子宮頸がんワクチン」への疑問:重大な副作用

(はたともこブログ, 5/16)

サーバリックスを日本人に適用しても無意味では、という話。

すなわち、サーバリックスは、16型と18型のHPVに対してのみ予防効果が認められるにすぎず、しかも予防効果の持続期間は確立していない(というよりも何年も先のことはまだわからない)のです。最長6.4年の予防効果期間があったとの報告があるがこれには更なる調査が必要であること、また、前駆病変の予防については53%の有効率であることを、FDAも認めています。

ところが、日本で見当違いの誹りを免れない最大の理由は、数種類ある高リスクの子宮頸がんを引き起こすHPVのうち、欧米では16型と18型が主流の一方で、日本では52型と58型も高危険型であって18型は日本では自然治癒することが多い、という報告です。サーバリックスの添付文書に、16型・ 18型以外のHPV感染に起因する子宮頸がん及びその前駆病変の予防効果は確認されていないと明記されている以上、サーバリックスを推奨し小学生に集団接種する意義をとても見出すことはできません。

》

PCI SSC、暗号化に関するガイダンス・ペーパーなどを発表

ポイントツーポイント暗号化とEMV技術に関するPCI SSCの考え方を説明

(ComputerWorld.jp, 10/7)

》

「小沢氏起訴議決は問題あり」郷原弁護士が指摘

(ニコニコニュース, 10/6)

元検事でもある郷原弁護士は、議決書のコピーを手に取りながら問題点を指摘。

1度目の検察審査会の議決のときは対象となっていなかった犯罪事実が、

今回の2度目の議決では対象に含まれているのは「非常に問題」「おかしい」と話し、

小沢氏を「起訴すべき」とした審査会の判断に強い疑問を呈しました。

(郷原弁護士の説明は、番組開始後26分20秒ごろから約5分間)

郷原弁護士の主張を、原口一博前総務大臣や保坂展人前衆院議員も支持。

最初は「検察審査会の議決は当然」と話していた自民党の柴山昌彦衆院議員も

議論を通じて、今回の議決に問題があることを認めるかたちとなりました。

議決書のコピーも掲載されている: 1度目、

2度目

関連:

》

Inside Adobe Reader Protected Mode - Part 1 - Design

(Adobe, 10/5)。Adobe Reader 10 に塔載される予定の sandbox の話。

》

マカフィーとシトリックス、仮想デスクトップセキュリティにおける戦略的提携の成果、第1段階を発表

Citrix XenDesktop向けMcAfee MOVEをリリース、

第2段階はセキュリティをXenClientハイパーバイザーに直接統合

(Citrix, 10/8)。そんなことより VSE を対応させてほしいです。

対応してないの、Citrix だけですよ。

》

長期化する食糧危機への対策強化を各国に要請

(国連情報誌SUNブログ対応版, 10/7)。

『世界食糧不安白書2010』(The State of Food Insecurity in the World 2010)。

食糧危機は続いている。

日本では円高のために世界ではまだ食糧価格が高い水準だということが実感できないかも知れませんが。

》

複数のJoomla!サイトにおいて、jjencodeを使用して記号だけに難読化したJavaScriptを注入する攻撃

(葉っぱ日記, 10/8)

jjencodeによる記号化JavaScriptのコードは、IE6、IE7およびIE8(ドキュメントモードがIE8標準モードでない場合)にコードが動作しません。

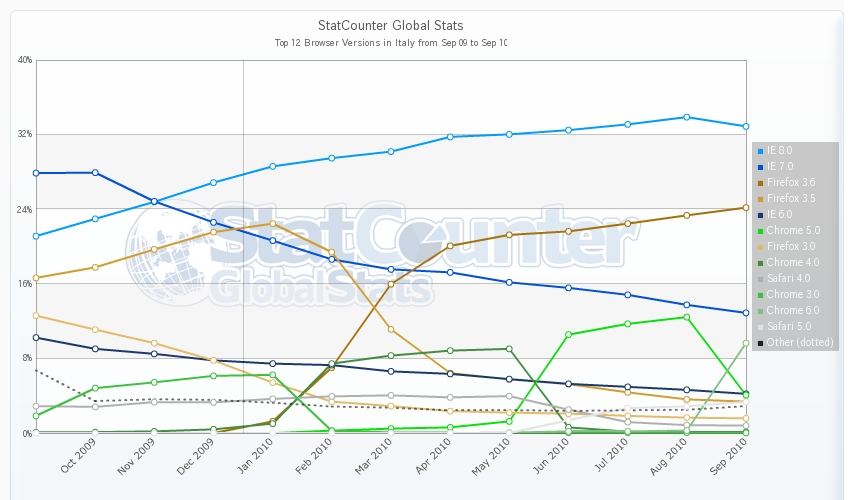

関連: イタリアにおけるブラウザシェア (StarCounter より引用)

》

Windowsで軽快に動作するフリーのFTPSサーバ「Cerberus FTP Server」

(gigazine, 10/8)。Professional 版では SFTP にも対応しているそうです。

各エディションの違い。

関連: List of FTP server software

(Wikipedia)

》

風力発電の騒音・低周波音、64か所で苦情

(読売, 10/7)、

風力発電施設16%に騒音の苦情 環境省調査

(47news.jp, 10/7)

環境省は7日、全国389カ所の風力発電施設のうち住民から騒音に関する苦情が寄せられたことがあるのは16%に当たる64施設で、このうち25施設は今年4月1日時点でも苦情が続いていたと発表した。

(中略)

このうち39施設では、設備の改良や早朝夜間の運転停止などの対応を取って苦情が解消されている。

25施設における苦情については対応が困難ということですかね……。

関連:

うわ、もうそんな季節だよ……。しかも 16 個もあるよ (緊急 x 4、重要 x 10、警告 x 2) 。Office も含まれてるなあ。Office 2010 や Mac 版も含まれてる。

》

大阪府警東署刑事課の警部補(34)と巡査部長(31)が自白強要か

(various, 10/7)

「一生を台無しにするぞ」任意調べでどなる

(読売, 10/7)

府警や関係者によると、男性は、9月3日、取り調べを受けた際、持ち込んだICレコーダーに様子を録音。警部補らが「警察をなめとったらあかんぞ。殴るぞ」「一生を台無しにするぞ」「家族までいったる」などとどなったり、物をたたいたりする音が記録されていた。

警部補、自白強要か=被害男性が告訴へ−大阪府警

(時事, 10/7)

同月24日、男性の弁護士から、事情聴取の中で、「会社も令状を取って捜索するぞ」「おまえ、明らかにシャブ中以上のうそつきやんけ」と暴言を吐かれたとする苦情が書面で寄せられた。書面には「男性の足をけった」などとも書かれていたという。

「自白を強要」と告訴へ 大阪府警の取り調べで

(中日, 10/7)

府警によると、男性は「『うそ付き』『会社を捜索する』などと暴言を受け、足やいすをけられる暴行を受けた」と府警に苦情を申し立てたという。府警は「警部補は暴言は認めたが、暴行は否定している」と説明している。

弁護側は文書の中で「取り調べ(内容)は録音されていたが、取調官が容疑者に消去させるなど証拠隠滅も行われた」と主張している。

この件、壇弁護士のところみたい。

関連:

》

「右翼の戦争展」こと「もうひとつの戦争展」を取材。民族派に「日本人とはなにか」と聞く。

(JANJAN blog, 8/20)。

興味深い。

関連: 「左翼の戦争展」こと「平和のための戦争展」取材。19年続く実力を見た。

(JANJAN blog, 10/6)。

》

生物多様性フォーラム、MOP5報告会(10/10,10/11,10/16)

(JANJAN blog, 10/7)

ポスターなどでは「たくさんのいのち」というイメージで宣伝をされていますが、

実際に会議で話し合われる内容は、そのような「ほんわかとした」ものではなくて、

遺伝子資源をめぐる政治的な争いや、今、世界で大問題として浮上してきている、遺伝子組み換え作物が地域を汚染した場合にどうするか、などの、とても政治的な会議でもあります。

》

DNSSEC 話

》

米ラトガース大学1年生男子、男性との性行為をルームメイトにストリーム配信され自殺

(みやきち日記, 10/1)、

同級生の性行為をネット配信して自殺させたラトガース大生、懲役10年の刑に直面か (みやきち日記, 10/7)

》

取り調べ可視化「議員立法で」 民主議連、法務省を牽制 (asahi.com, 10/6)

》

検察見直しの「検討会議」近く設置へ 法相諮問機関

(asahi.com, 10/6)

》

海の向こうの“セキュリティ”

第49回:韓国インターネット実名制が個人情報流出の主犯? ほか

(Internet Watch, 10/7)

》

ネバダ核地域を警備する自律型ロボット(動画)

(WIRED VISION, 10/6)

》

東京円82円台後半、日経平均は小幅な値動き

(asahi.com, 10/7)。けっきょく 82 円台なんだ。

》

NATO軍のパキスタン兵攻撃は「過失」 司令官が謝罪

(asahi.com, 10/7)。NATO 軍とパキスタン

のつづき。

》

PayPal、近くマイクロペイメントサービス開始へ - 音楽、ビデオ、ゲームなど全デジタルグッズが対象

(techcrunch, 10/7)

》

米議会:インターネット検閲法案(COICA)が提出される

(P2Pとかその辺のお話, 10/7)、

アメリカのインターネット検閲法案「COICA」ってなに?

(つやてざニュース, 10/4)

Q: それのどこがいけないの?

A: うーん、それは「YouTube って著作権保護されたコンテンツがメインだろ」と主張する Viacom のようなアメリカの著作権保持者によって、YouTube が検閲されてしまうことを意味している。だけど現在のアメリカの法律では、権利者からの削除要請に従ってコンテンツを取り下げている限り、YouTube は完全に合法なんだよ。それが理由で Viacom は裁判に負けている。もしこの法案が通ってしまうと、Viacom は YouTube が何か違法なことをしていると証明する必要さえなくなる。「一般の」人々が著作権侵害のために YouTube を使っていると裁判所を説得できれば、YouTube 全体をブロックすることができてしまう。

さらに裁判所の命令がなくても、司法長官の命令だけで Web サイトはブラックリストに載ってしまう。そして法案は、司法長官が指定したサイトもブロックするよう ISP に推奨している。たとえ法的な要求がないとしても、ISP には政府のブラックリストを受け入れる理由が山ほどある。

》

from JPCERT/CC

》

現地で見た中国ICTセキュリティ最新事情 第4回 上海はフリースポット天国!

(日経 IT Pro, 9/29)

》

SQLインジェクション攻撃の波

(日経 IT Pro, 9/30)

》

CSIRT奮闘記 第11回 楽天の「Rakuten-CERT」——既存の体制を生かしながら構築,外部関連組織との連携を強化

(日経 IT Pro, 10/4)

》

相談件数首位はワンクリック不正請求、メール送信型ウイルスに注意(IPA)

(so-net セキュリティ通信, 10/5)

》

Adobe Flash, The Spy in Your Computer - Part 2

(ESET Threat Blog, 10/6)

You can find the details for the configuration file in a document that Adobe publishes at http://www.adobe.com/content/dam/Adobe/en/devnet/flash/articles/flash_player_admin_guide/flash_player_admin_guide.pdf

上記 PDF ファイルは Flash Player 10.1 対応版ですが、

今のところ日本語になっているのは、Flash Player 10.0 対応版みたい:

Flash Player 10対応Adobe Flash Player管理ガイド

(Adobe)

For an example, I created a configuration file with the following content:

LocalStorageLimit = 1

AssetCacheSize = 0

ThirdPartyStorage = 0

AssetCacheSize = 0

AutoUpdateInterval = 1

LegacyDomainMatching = 0

LocalFileLegacyAction = 0

This configuration stopped Disney, MTV, ESNP, and ABC (all defendants in privacy violation lawsuits) from writing LSOs to my hard drive. Sites, such as Disney were pretty unusable in terms of viewing graphic content. Sites like ABC broke in some, but not all cases.

上記パラメータは、Flash Player 10対応Adobe Flash Player管理ガイド

(Adobe)

にも出てくるものばかり。

Part 1 はこちら: Adobe Flash, The Spy in Your Computer \u2013 Part 1

(ESET Threat Blog, 10/6)

》

やじうまミニレビュー

センチュリー「レインボーフラッシュLED傘」

〜雨の夜道も安心して歩ける“光る傘”

(家電 Watch, 10/7)。気分は LOS ANGELS NOVEMBER 2019。

》

Soft Hyphen - A New URL Obfuscation Technique (Symantec, 10/7)。­ だそうです。

In HTML4 standards, the soft hyphen is represented as “­”. The shy character is ignored by many browsers (for example, Firefox 2 ignores this character), unlike in Microsoft Office documents and in a small number of browsers in which the shy character visible and is treated as a normal hyphen.

2010.10.08 追記:

日本語版: ソフトハイフン - URL 不明瞭化の新たな手口

(シマンテック, 10/7)

Foxit Reader 4.1.x 以前に欠陥。詳細不明だが、改竄された・詐称された電子署名の扱いに欠陥がある模様。Foxit Reader 4.2 で修正されている。

》

航空機のリアルタイム飛行情報は「セキュリティ上の脅威」?

(slashdot.jp, 10/6)。

関連: ADS-Bって何だろうか? (cfijapan.com)

》

ナイジェリアの鉛毒災害で数百人の死亡

(国連情報誌SUNブログ対応版, 10/6)

》

岡崎市長 システム業社に苦言 中央図書館 HP ダウン

(中日新聞, 10/5)

岡崎市から librahack 氏への謝罪はされているんだろうか……。

そこをクリアしないことには、先に進まないと思うのだが。

》

日韓の情報セキュリティ3団体が提携、企業間の連携推進し世界展開目指す

(Internet Watch, 10/6)

韓国の知識情報セキュリティ産業協会(KISIA)、特定非営利活動法人日本ネットワークセキュリティ協会(JNSA)、特定非営利活動法人日本セキュリティ監査協会(JASA)の3団体は6日、情報セキュリティ事業で相互協力することに合意し、契約を締結した。

》

ハンガリー、堤防決壊4人死亡

大規模化学汚染か

(京都新聞, 10/6)

》

「ウメ輪紋ウイルスに関する対策検討会」の開催について

(農林水産省, 10/4)。明日開催。

関連: ウメ輪紋ウイルス(プラムポックスウイルス)による植物の病気の発生調査の結果と対応状況について

(農林水産省, 7/23)、

プラムポックスウイルスの確認について (滋賀県, 6/16)

長浜市で感染が確認されたウメは、東京都青梅市の業者から購入した苗木と、その苗木から接木した観賞用のウメの苗木でした。

》

口蹄疫「清浄国」復帰を申請 高級和牛の輸出復活へ

(asahi.com, 10/6)、

国際獣疫事務局(OIE)に対する口蹄疫清浄ステータスの回復のための申請について

(農林水産省, 10/6)

》

TBS、番組発の乳がん検診中止「20代では根拠なし」

(asahi.com, 10/6)。ようやくですか。

PostgreSQL 9.0.1 / 8.4.5 / 8.3.12 / 8.2.18 / 8.1.22 / 8.0.26 / 7.4.30

登場。

The security vulnerability allows any ordinary SQL users with "trusted" procedural language usage rights to modify the contents of procedural language functions at runtime. As detailed in CVE-2010-3433, an authenticated user can accomplish privilege escalation by hijacking a SECURITY DEFINER function (or some other existing authentication-change operation). The mere presence of the procedural languages does not make your database application vulnerable.

今回の修正では、

PL/Tcl 手続き言語と

PL/Perl手続き言語、および SECURITY DEFINER が修正されている。PL/PHP の修正はまだ。

他の trusted な 3rd パーティ製手続き言語にも同様の欠陥が存在する。

なお、PostgreSQL 8.0.26 / 7.4.30 は、これが最終リリース。

》

「小沢一郎、強制起訴」の裏で蠢いたのは…

(田中龍作ジャーナル, 10/5)

それにしても釈然としない。検察審査会は起訴相当に至った理由として、「会計責任者(石川知裕、大久保隆規両被告)が小沢氏に報告、相談したとする供述には信用性が認められる」としている。

厚労省の元局長の無罪が確定した郵便不正事件でも裁判所は供述の信用性を否定しているのである。大阪地検特捜部の前田恒彦検事による証拠隠滅事件で改めて明らかになったのは、供述内容が検事の都合のいいように持って行かれてしまうことだった。

小沢氏をめぐる事件で石川被告は「供述は誘導されたもの」として公判では否認する方針を固めている。大久保被告の場合、証拠隠滅で逮捕された前田検事が取り調べに当たっていた。前田検事が引き出した供述が果たして信用できるのだろうか。

大久保被告を取り調べていたのは前田検事だった、という点を報道しているメディアは、なぜか少ないように思う。

さらに首を傾げたくなるのが検察審査会による「起訴相当」の議決が出たのが、9月14日という点だ。この日は民主党の代表選挙の投票日だった。起訴相当を議決する場合は事前に検察に相談しなければならない(※筆者注)。当然、検察庁は法務大臣に報告する。当然、政敵の小沢氏を屠りたい一心の仙谷官房長官まで情報はあがる。

当初、国会議員票は小沢陣営が優勢だったが、投票日(14日)直前になって民社協会をはじめとする国会議員がなだれを打って菅陣営に寝返った。

「起訴相当議決にあたって審査会から検察へ事前相談があった。小沢は強制起訴されるよ」・・・第一級の情報が仙谷官房長官周辺から中間派議員に密かに流されたということは考えられないだろうか。

もうひとつ腑に落ちないことがある。検察の信用を根底から覆した朝日新聞のスクープが出たのは9月21日だった。これがもっと早く出ていれば議決に少なからぬ影響を与えただろう。この報道をめぐっては「朝日はもっと早くからつかんでいたが、掲載する日を遅らせた」との見方がある。

検察が証拠物件まで改ざんしていたことが、民主党代表選挙以前に明るみに出れば選挙の結果は違ったものとなっていた可能性がある。

記者クラブ利権を固守したい新聞・テレビは「反小沢」「菅支持」で足並みを揃えていた。朝日新聞は特にその傾向が強かった。

平均年齢30・9歳という検察審査会の柔らかい頭に「小沢=クロ」のイメージを擦り込んできたのも新聞・テレビだった。記者クラブメディアは「小沢強制起訴」に手を貸した、と言ってよい。

というわけで、今回も記者クラブメディアの勝利。

関連:

》

The SpyEye Interface, Part 1: CN 1

(trendmicro blog, 10/3)

》

Windowsユーザの66%がまだXPを使っている

(slashdot.jp, 10/4)。いかに Windows XP が成功したのかがよくわかる。

》

ウイルスで何百万ドルも盗み出したロシアの21才の女性ハッカーが美人過ぎると話題に

(gigazine, 10/5)。

ZeuS / ZBot ねた。「美人過ぎる」は言いすぎだと思う。

ZeuS つながり: Zeus Explosion Leads to More Arrests

(Symantec, 10/4)、

Zeus の拡大で逮捕者が続出 (Symantec, 10/5)

》

Snort 2.9.0 Released

(snort.org, 10/4)

》

【特別掲載】山本弘『MM9 - invasion - 』第5回(1/4)[2010年10月]

(Web ミステリーズ!, 10/5)。いよいよ盛り上ってまいりました。

山本作品だけあって、状況の記述がリアルです。

つづきが待ち遠しい。

》

転載された記事の権利を買ってブロガーを訴える、著作権ゴロの新たなビジネスモデル

(P2Pとかその辺のお話, 10/5)、

著作権を買ってグレーなものを訴える著作権トロールが増加

(slashdot.jp, 10/4)

》

尖閣諸島方面

10/2 に渋谷 (代々木公園) などでデモがあったらしい。海外メディアではけっこう報じられているにもかかわらず、日本のマスメディアではなぜか皆無の模様。

》

イカタコウイルスが示唆する法整備

(成城大学法学部資料室 隈本 守 / westlawjapan.com, 10/4)