セキュリティホール memo - 2003.12

Last modified: Thu Feb 12 20:26:52 2004

+0900 (JST)

このページの次の更新は 2004.01.05 の予定です。

》

SoftEther のダウンロード再開のご案内

(softether.com)。

唖然。softether.com でない場所から get する場合はそんなもの読まないどころか存在することすらわからないだろうに。

たとえば「SoftEther をご利用いただく前に」を含むようなβ3版の作成・配布をもって「ダウンロード再開」とする、ような形にすることを、なぜ考えないのだろう。

■

サポートいたしません。

(TOTOROの自堕落 日記, 2003.12.19)

「某無線LAN最大手メーカ」が出した「製品の一部」に、管理者パスワードや WEP キーが漏曳してしまう欠陥がある、という話。AirSnort するまでもないようです。

その「某無線LAN最大手メーカ」が言うことには、

販売が終了した製品なので、サポートはしない

のだそうで。「某無線LAN最大手メーカ」、すばらしいですねえ。

つづき: なんだかねぇ・・・・ (TOTOROの自堕落 日記)。

この製品を取り扱っている販社では、独自に調査を行い、現象が確かに再現することを確認し、販売の中止及び購入者へ個別に案内を出し、製品を回収・返金する方針だとか。

販社さんもたいへんですね。正式な第一報がこの販社さんから出たりすると、スゲーはずかしいと思うんですけどねえ > 「某無線LAN最大手メーカ」。

何せ、家庭用としては国内で8割のシェアを誇っているわけですから。

「某無線LAN最大手メーカ」 = 「家庭用としては国内で8割のシェア」だそうです。きちんと公表しないと、欠陥のない製品まで欠陥があるとみなされちゃうと思うんですけどねえ。

- SoftEther Virtual Ethernet System

著作権・使用条件と、SoftEther 自身をインストールする時に表示される「SoftEther 使用許諾契約書」の内容が一致しない、という状況は改善されましたね。しかし、web ページの

SoftEther 使用許諾契約書

が gif 画像というのはちょっとなあ。

経済産業省の要請により SoftEther の配布を停止 (softether.com)。

こういう抗議が来ることくらい予想した上での行為じゃなかったのか IPA。

うーむ。

おおもとの他にも「再配布」サイトがいくつかあるようですが、開発者による再配布中止要請が出ています

[softether:00040]。

SoftEther を止めたところで vtun や OpenVPN は存在しつづけるのだがなあ……。それよりは、こういうものとの折りあいをどうつけていけばいいのかを考えるべきだと思うのだが。

- [rsync-announce] rsync security advisory

Mac OS X:

- Mac OS Xに脆弱性--パッチはまだ手に入らず

patch 登場。

- Linux kernel do_brk() lacks argument bound checking

NAI WebShield Appliance (e250/e500/e1000):

セキュリティベンダーよりo_brk 関数機能の脆弱性によってローカル攻撃者にroot権限を奪われる危険性があるとの報告がありましたが、WebShieldの対応はどのようになるのでしょうか?

ねたの多さに追いつけません。(T_T)

》

「セキュリティ管理者の憂鬱」第6回 (ISSKK)。

再インストールで、というパターンはありすぎです。(T_T)

》

ヤラレ系:

》

PromiScan 030J 日本語評価版

(セキュリティフライデー)。

機能強化・日本語化された商用版 PromiScan (価格未定) の評価版だそうです。

関さん情報ありがとうございます。

》

「セキュリティ担当者の66%が『自社ネットワークが100%安全になることはない』と回答」,米調査

(日経 IT Pro)。

一方,27%が「1〜5年以内には万全のネットワーク・セキュリティが実現する」としている。

その「27%」は天才なのかバカなのか、どちらなんだろう。後者の可能性が大だろうとは思うが。

》

警察庁がワームに感染しているIPアドレスの管理者に直接注意

(slashdot.jp)。

現在BlasterワームはNachiワームによって活動を抑え込まれていますが、

Nachi は日本語 Windows に対しては patch をインストールしてくれないので、

日本ではそういう事実は (ほとんど) ないと思うのですが。

というか、link されてる ZDNet 記事にもそう書かれてるじゃん……。

Nachiワームが活動を停止する2004年1月1日以降、感染が再度増加する可能性がある

Nachi が patch があてていればそういう状況は発生しないでしょうし。

- IEの新セキュリティーホールとはてなダイアリーXSS対策

こんどは XSS 脆弱性、ただし Mozilla は影響なし?

(えむもじら news)。

セキュリティホール memo ではあたかも Mozilla に XSS 脆弱性があるかのごとく書かれていますが、実際は不正な記述?の @import で CSS のインポートができてしまうということだけのようで、大きな問題ではないはずです。

すいません、私自身は @import の動作しか追いかけてません。

江村さん情報ありがとうございます。

- 年末年始もの

Sophos 話、「年末 PC 大掃除」のお願い

(Telecom-ISAC JAPAN) を追加。

「年末 PC 大掃除」はいい言葉だなあ。

MBSA 1.1.1 よりも 1.2 beta の方がよいのだろうが、一般公開されているものじゃないからなあ。

- SoftEther Virtual Ethernet System

0.40 Beta2 が出ていますね。ML もできたようなので、とりあえず subscribe してみるテスト。

しかし、web ページにある著作権・使用条件と、SoftEther 自身をインストールする時に表示される「SoftEther 使用許諾契約書」の内容が一致しない、という状況は困ったものですね。0.40 Beta2

でも不一致のままです。

また、上村さんから OpenVPN 1.5.0 以降では http proxy をサポートしていると教えていただいた (ありがとうございます) ので、比較表を修正しました。

SoftEther Version 0.40 (Beta 2) 10:46 (9DOの日記)。snort で使えるシグネチャ。

小野寺氏は、「脆弱性を直すだけのパッチであれば、すぐにでも提供できる。しかし、不十分な検証のままパッチを提供し、“パッチにパッチを当てる”ような状態にはしたくない。そのような不完全なパッチは、ユーザーにとって手間がかかるだけで無意味だとも言える」と語った。

しかし現実問題として、「十分な検証」をしたはずの hotfix でもいろいろボロが出ているし、「Microsoft 製品の修正は Linux と比べると遅い」といった批判に十分答えることもできていないわけで。個人的には、少なくとも既知の問題については、Windows 利用者の圧倒的な多さを利用した「ベータ版 patch 」的な展開もありなのでは、と思うのだけど、むつかしいかなあ。

うちには来てないなぁ……と思ったら、SpamAssassin がゴミ箱送りにしてました。

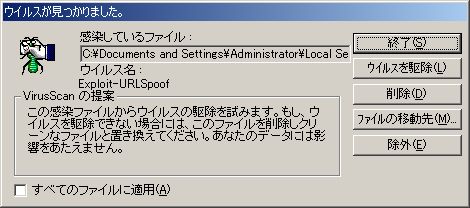

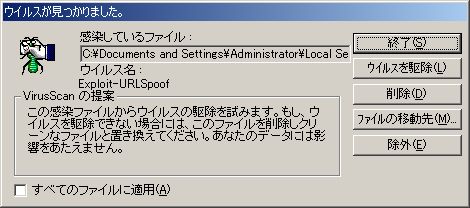

9 通来てました。偽装手段はこんな感じですね。これ自体は古典的なものだと思います。Opera や Mozilla のステータスバーならアヤシサに気がつけると思いますが、IE だとダメですね。Windows XP SP2 ではこういうところも直ってくれるといいんですが。もっとも IE でも、アクセス後にアドレスバーを見ていれば、ちゃんと気がつけるはずなんですけどね。

大倉さん情報ありがとうございます。

》

「修理で使用可」 財務省「しらせ」後継船にゼロ査定

(asahi.com)

(1)現在の財政状況では、搭載しているヘリコプターの後継機製造費と合わせ総額520億円は巨額すぎる

そのくせ、総額 8000 億とか 1 兆とか言われるにもかかわらずその効果に疑問がありすぎるミサイル防衛 (MD) は go go ってわけか。ふざけるな。

弾道ミサイルよりもゲリラ攻撃の方が、はるかにあり得るシナリオだろうに。

当たらないミサイルはやめて、「しらせ」後継船と実弾射撃訓練用の弾を買うべきだと思うんだが。

》

サダム拘束の余波

(田中宇の国際情勢ウェブログ、2003.12.19)。

1 か月も前に、ですか。おまけにビンラディンも?

- IEにURLを偽装できるパッチ未公開の脆弱性が発見される

Internet Security Systems Security Alert:

Microsoft Internet Explorer URL Spoofing Vulnerability

(ISS) 登場。この欠陥を回避するためのプログラムが ISS から配布されている。

Product Utilities の Microsoft Internet Explorer domain URL spoofing filter がそれ。

ActiveX コントロールとして実装されている。

手元で試した限りでは、きちんと回避できているようだ。

「表示された URL にアクセスするように修正する」事により回避しているようで、Mozilla などでリンクをたどった場合とは結果が異なるようになる (^^;)。

偽装先が https: な場合は、一瞬そのサイトにアクセスしてしまうようだ。

注意喚起もの:

アンチウィルスベンダー営業もの。

Sophos は 24 時間 365 日対応のはずなのだが、

年末年始の弊社休業日とサポート体制についてには

ソフォスでは、24時間/365日、テクニカルサポートを提供しております。

なお、年末年始は、2003年12月30日(火)午後5時30分〜2004年1月5日(月)午前9時までお休みとさせていただきますが、ソフォス製品ライセンスをお持ちのユーザー様で緊急時の場合のみ、上記時間内でもサポートさせていただきます。

「24時間/365日」なら「2003年12月30日(火)午後5時30分〜2004年1月5日(月)午前9時までお休みとさせていただきます」とか「緊急時の場合のみ」とか言ってはいけないと思うんですけど……。JARO に電話か?

この夏は Blaster まつりに参加できなくてくやしかったので、年末は PC を持っていくことにしょう。

ChangeLog:

- 2003.12.24

Sophos 話、「年末 PC 大掃除」のお願い

(Telecom-ISAC JAPAN) を追加。「年末 PC 大掃除」はいい言葉だなあ。

MBSA 1.1.1 よりも 1.2 beta の方がよいのだろうが、一般公開されているものじゃないからなあ。

IEの新セキュリティーホールとはてなダイアリーXSS対策

のつづき (?)。

この一連の状況はなんなのでしょう。IE の CSS まわりはどうしようもないほど変なのでしょうか。Windows XP SP2 ではいろいろなものが secure になると宣伝されていますが、CSS まわりについてもクリーンアップされる予定はあるのでしょうか。

2003.12.19 追記:

関連: 「MSIE6 もう駄目かも」

(えび日記)。なんだかすさまじい例が掲載されています……。

どういう実装をするとこういう結果になるんでしょう……。

- GnuPG 1.0.2以降のElGamal鍵署名で秘密鍵が漏洩

- CVS security update

-

- [Full-Disclosure] lftp buffer overflows

Vine Linux:

[ 2003,12,18 ] lftp にセキュリティホール

- IEの新セキュリティーホールとはてなダイアリーXSS対策

Ikegami さんから Mozilla 1.6 beta (20031214)

の情報を頂いた (ありがとうございます) ので表を更新。

Mozilla 1.5 と同様のようです。

STUDIO KAMADA

さんの情報を追記。@import だけではなく、いろいろなものについて省略記法が可能な模様。なんなのだこれは……。

- IEにURLを偽装できるパッチ未公開の脆弱性が発見される

Opera 7 でのページ情報の表示の仕方を匿名希望さんに教えていただいた

(ありがとうございます) ので表を改訂。

Opera 7.23 でのページ情報は○だった。

その方法: [表示] メニューの [ホットリスト] で「ページ情報」をチェックすると、ホットリストに「ページ情報」という項目ができるので、これで確認できる。

あえてセキュリティホール扱いしてみるテスト。インシデントレスポンス—不正アクセスの発見と対策をめぐる話ともつながるのだけど、良書が売れていないという状況は致命的なわけで。

有澤氏の「これだけ多くの事例を扱っているわりには参考文献が少ない」という批判はギャグめいているが、「これだけの分量の内容に対して、図表がきわめて少ない」という批判については同意だなあ。だからと言って、本書の価値が下がるわけではないのだが。

個人的には「その題名どうにかしてよ」とは思う。どうして Secrets & Lies が「暗号の秘密とウソ」になるのか全く理解できない。誤解させすぎの題名のおかげで売上がすごく下がってたりしませんか?

ふつうの人は「暗号」ってあっただけでステなのでは?

今からでも遅くないから、「セキュリティの秘密とウソ」とかに変更すべきなのでは?

まあともかく、まだ読んでない、なんて人がいたら、今すぐ注文すべきだろう。タイトル部のリンクは amazon.co.jp。

cbook24.com ならここ……って品切れじゃん cbook24。

しかし、なぜ Applied Cryptography が「あわせて買いたい」で出てくるかねえ > amazon.co.jp。

暗号技術大全

という邦訳書があるのに。

2003.12.19 追記:

関連: 『暗号の秘密とウソ』正誤表 (YAMAGATA Hiroo Official Japanese Page)。

売れていない、ということなので、世の中には「初刷り」しか存在しないのかもしれません。

で、一夜にして

amazon.co.jp

では「Amazon.co.jp 売上ランキング: 91」(14:08:59) で「通常2日間以内に発送」になっていたりするのですが、瞬間風速でどうこうという本でもないはずなんですよね、本当は。

ただし、絶対量が出ていない、というのは……。

■

いろいろ

(various)

- IEにURLを偽装できるパッチ未公開の脆弱性が発見される

Microsoft KB 登場: 833786 - 成りすました Web サイトか見分ける手順について

(Microsoft)。しかし……。

- Internet Explorer and Opera local zone restriction bypass

公式 Advisory 登場: MPSB03-08 Update to Flash Player Addressing Local Shared Object Security (macromedia.com)。

Flash Player (7,0,19,0) で修正されているそうだ。

しかし、いまだに Flash 7 に対応してくれていない web ページとか、あるんですよねぇ……。

- Microsoft FrontPage Server Extensions のバッファオーバーランにより、コードが実行される (813360) (MS03-051)

Ready-to-Run Software 公式見解: pdate on "Microsoft Security Update 813360, ref MS03-051":

(rtr.com)。「UNIX versions for the Microsoft FrontPage 2002 Server Extensions」

にはこの欠陥はないそうだ。FrontPage 2000 Server Extensions for UNIX

については何も語られていないことに注意。FrontPage 2000 Server Extensions for UNIX

はもはや維持されていないので、利用者は

FrontPage 2002 Server Extensions for UNIX

に移行した方がいいだろう。

- IEの新セキュリティーホールとはてなダイアリーXSS対策

水無月ばけらさんから、NULL については

Mozilla でもダメなのでは

(テストページ)

という指摘を受けた (ありがとうございます)。確かに Mozilla 1.5 でも発現する。

Mozilla、お前もか。表と手元のテストページを修正・追加した。_o_

備前さんから、Safari 1.1(v100.1) では NULL 直埋めが×になるとの情報を頂いた

(ありがとうございます) ので表を更新。

- 住基ネット侵入実験 個人情報の改ざんが可能

住基ネット——食い違う意見の中で見えてきた2つの隔たり

(ZDNet)。CS は Windows 2000 ですか。

知事会見「市町村ネットワークの安全性調査について」 (長野県)

は、見ておかナイトだめのようです。

- BIND 8.4.3 Release (8.4.3-REL)

NetBSD:

NetBSD Security Advisory 2003-018。

たいへん使いやすそうな (使いやすすぎる?!) VPN ソフトウェアのようです。

仮想ネットワークデバイスとして見えるようです。そのため、原理的には全てのアプリケーションが VPN を利用できるのでしょう。要は Ethernet over IP ってことでしょうか。

P2P な VPN ではなく、仮想 HUB を利用した VPN、というところが新しいのかな。日本語ドキュメントが整備されているのはすばらしいです。って、悪用するのはかんべんしてほしいですけど。

ヽRノ日記

では「OpenVPN とどう違うの?」

というような記述がありますが、比較してみるとこんな感じでしょうか。

ドキュメントを斜め読みしただけなので、間違っていたら指摘してください。

? が多いのもちょっとあれなんですが。

VPN ものってさわったことがないのでよくわからん……。

| |

SoftEther |

OpenVPN |

| 対応 OS |

Windows |

UNIX / Linux / Mac OS X, Windows |

| 通信方法 |

仮想 HUB を介した通信 |

原則 P2P? ブリッジモードもあるようだが…… |

| proxy 対応 |

○ (http proxy, socks, ssh) |

○ (http proxy: OpenVPN 1.5.0 以降) |

| ドキュメント |

詳細な日本語ドキュメント、ただしプロトコルドキュメントはまだ準備中 |

英語 |

| ソース |

非公開 |

公開 (GNU GPL version 2) |

| 利用 |

戦争、内戦、犯罪、武器・兵器・戦闘機等の製造・販売に関わる用途への使用の禁止、開発者の許可のない商用サービスの提供禁止、などの条件あり (「SoftEther 使用許諾契約書」第 4 条) |

GNU GPL version 2 に基づく利用 |

| 再配布・改変 |

再配布については「SoftEther 使用許諾契約書」第 5 条および第 6 条に従うことになるのだろうが、第 5 条と第 6 条は矛盾しているように私には見える。改変については禁止されていないようだ。 |

GNU GPL version 2 に基づく再配布・改変が可能 |

作者は「戦争、内戦、犯罪、武器・兵器・戦闘機等の製造・販売に関わる用途」という定義が自明だと思っているのかもしれないが、まじめに考えはじめると、……。

少なくとも、仮想 HUB は public にアクセスできる場所にないとまずいのかな。

public と言っても、TCP の port が 1 つ開いていればそれで十分っぽいけれど。

入れて再起動して削除してみたけど、削除後も「ネットワーク接続」に「SoftEther 仮想 LAN 接続」が残るなあ。全般タブの [プロパティ] → [構成] → ドライバタブの [削除]、

で消したけど、そういうものなんだろうか。

酒井さん情報ありがとうございます。

2003.12.24 追記:

0.40 Beta2 が出ていますね。比較表については、0.40 Beta2 付属の「SoftEther 使用許諾契約書」に基づいて更新しました。ML もできたようなので、とりあえず subscribe してみるテスト。

しかし、web ページにある著作権・使用条件と、SoftEther 自身をインストールする時に表示される「SoftEther 使用許諾契約書」の内容が一致しない、という状況は困ったものですね。0.40 Beta2

でも不一致のままです。

また、上村さんから OpenVPN 1.5.0 以降では http proxy をサポートしていると教えていただいた (ありがとうございます) ので、比較表を修正しました。

SoftEther Version 0.40 (Beta 2) 10:46 (9DOの日記)。snort で使えるシグネチャ。

2003.12.25 追記:

著作権・使用条件と、SoftEther 自身をインストールする時に表示される「SoftEther 使用許諾契約書」の内容が一致しない、という状況は改善されましたね。しかし、web ページの

SoftEther 使用許諾契約書

が gif 画像というのはちょっとなあ。

経済産業省の要請により SoftEther の配布を停止 (softether.com)。

こういう抗議が来ることくらい予想した上での行為じゃなかったのか IPA。うーむ。

おおもとの他にも「再配布」サイトがいくつかあるようですが、開発者による再配布中止要請が出ています

[softether:00040]。

SoftEther を止めたところで vtun や OpenVPN は存在しつづけるのだがなあ……。それよりは、こういうものとの折りあいをどうつけていけばいいのかを考えるべきだと思うのだが。

Internet Exploer は CSS の扱いにおいて、@import だけではなく @i とか @im とかだけでも @import と同様に扱ってしまうという話。また @impor\0t (\0 は NULL コードのつもり) のように NULL コードが途中に入っていても、@import と同様に扱ってしまうという。このため、各所の web メールや掲示板、blog ものなどで、この状況を悪用した script 挿入が可能となる可能性がある。はてなダイアリーについては、いちはやく修正されたそうだ。

(手元で検証した結果、欠陥があるのは IE 6 のみのようだ。後述)

日本の各WEBMailサービスにも出来るだけの手はうちましたが、しっかりした返答があり、私のexploitを詳細に聞いてきたのは、たった2社だけでした。MicrosoftとYahooです。この2社には本当に感謝いたします。

逆に言うと、Microsoft と Yahoo! くらいしか本気な組織はない、ということなのだろう。

XSS対策については、JPCERTは報告用の窓口がありません。従来、JPCERTに連絡しても、何も解決しませんでした。個人が広範なシステムにかかわる脆弱性を発見しても、公的には、どこからも、サポートを期待できないのです。

(中略)

それよりも何よりも、私が訴えたいことは、脆弱性の発見を報告できる公的な窓口、コーディネートをしてくれて、適切に各ベンダ、企業、団体に連絡をしてくれる機関、を求めるものです。

魂の叫びだよなあ……。しかし実際問題として JPCERT/CC はやる気はないようなので、どうすべきなんでしょうねえ。国内ベンダとの脆弱性情報の流通手順に関するワークショップ (JPCERT/CC) をやるときに、そういう方面についても含めるべきだと思うんですけどねえ。

2003.12.16 追記:

手元で試してみました。

○は欠陥なし、×は欠陥ありです。

| ブラウザ |

結果 |

特記事項 |

| Mozilla 1.5 |

× |

@i とかは○だけど @i\0mport は×、NULL 直埋めは○ |

| Mozilla 1.6 beta (20031214) |

× |

Ikegami さん調べ: @i とかは○だけど @i\0mport は×、NULL 直埋めは○ |

| Opera 7.23 |

○ |

|

| IE 5.01 SP3 + hotfix |

○ |

|

| IE 5.5 SP2 + hotfix |

○ |

|

| IE 6.0 SP1 + hotfix |

× |

@i とかと @i\0mport は×、NULL 直埋めは○ |

| Safari 1.1 (v100.1) |

× |

備前さん調べ: @i や @i\0mport は○だが、NULL 直埋めが× |

IE 6 もうだめぽ……Mozilla、お前もか……Safari もか……。

2003.12.17 追記:

水無月ばけらさんから、NULL については

Mozilla でもダメなのでは

(テストページ)

という指摘を受けた (ありがとうございます)。確かに Mozilla 1.5 でも発現する。

だめじゃん > Mozilla。表↑を修正。また手元のテストページにテスト項目を追加した。_o_

備前さんから、Safari 1.1(v100.1) では NULL 直埋めが×になるとの情報を頂いた

(ありがとうございます) ので表↑を更新。

2003.12.18 追記:

Ikegami さんから Mozilla 1.6 beta (20031214)

の情報を頂いた (ありがとうございます) ので表↑を更新。

STUDIO KAMADA

さんに注目すべき情報が:

@import だけではなく、いろいろなものについて省略記法が可能な模様。

なんなのだこれは……。

2003.12.24 追記:

こんどは XSS 脆弱性、ただし Mozilla は影響なし?

(えむもじら news)。

セキュリティホール memo ではあたかも Mozilla に XSS 脆弱性があるかのごとく書かれていますが、実際は不正な記述?の @import で CSS のインポートができてしまうということだけのようで、大きな問題ではないはずです。

すいません、私自身は @import の動作しか追いかけてません。江村さん情報ありがとうございます。

長野県の侵入実験結果、再実験の末、ようやく公開されたようで。

以下、CS = コミュニケーション・サーバー。

下諏訪町では庁舎外のパソコンから、市販の無線LANカードを使って、氏名など12項目の個人情報が入っている「既存住基システム」に侵入。阿智村では、庁内LANなどに直接、接続したパソコンからCSとCSの操作端末、既存住基システムに侵入し、いずれもコントロール下に置いた。

関係者によると、CSの操作が可能になったことで、総務省の外郭団体「地方自治情報センター」が運用する全国サーバーにも正規の操作者を装ってアクセスし、全国民の個人情報を検索・閲覧できる状態になった。侵入は3日半に及んだが、検知されなかった。

以前から「内部からの攻撃には弱いのでは?」と言われていたが、それを実証した、ということなのだろう。というか、これは、一自治体の CS から「全国民の個人情報を検索・閲覧できる状態」にできてしまう、というシステムそのものの欠陥なのではないのか。紙ベースで行っている事務処理を、そのままネットワークシステムに置きかえた場合には、こんなことにはならないはずなのに。住基ネットのシステム設計そのものが誤っている、ということではないのか。

一方、波田町で行ったインターネットからの侵入実験は当初、侵入可能とみられたが、セキュリティー対策が十分施してあったため、最終的には侵入できなかった。

外部からの攻撃に対しては、それなりにしっかりした防御が行わているようだ。

しかし問題は、内部の末端が実はボロボロでじゃじゃ洩れ、ということなのだろう。

関連:

住基ネット:

総務省、長野県の見解分かれる 侵入実験結果で

(毎日)

総務省は「庁内LAN(構内情報通信網)の問題を住基ネット本体の問題であるようにねじ曲げて、誇大に取り上げた結果を公表し、誠に遺憾だ」と非難するコメントを発表した。

総務省には、ネットワークセキュリティというものが全くわかっていないようだ。

こんな団体がつくる

情報セキュリティーセンターの実態は、どうなるんですかねえ。

総務省が特に強調しているのは、長野県の実験では「(センターが管理する)肝心のファイアーウオール(不正侵入の防壁)は突破されていない」(麻生太郎総務相)という点だ。しかし、長野県は「不正アクセス禁止法に触れる恐れがある」として、もともと実験の対象外としていた。

総務省は「ファイアウォール = 神」と思っていないか?

ファイアウォールは「正規アクセス」に対しては無力だ、という事の意味を理解していないようだ。

住基ネット:

侵入可能 根幹揺らぐ防護策 (毎日)

セキュリティー問題に詳しい甲南大法学部の園田寿教授(刑法)は「コンピューターネットワークのセキュリティーは、ネット全体を同時に高めないと、どこか1カ所が低ければ、そのレベルに下がってしまって意味がない」と指摘する。

そういうことですよねえ……。

住基ネット侵入実験 長野県が結果を公表 安全性に疑問呈す

(毎日)

田中知事は会見で「総務省と見解が異なるのであれば、合同で実験を行うことが住基ネットの健全、安全な運用のために不可欠」と提案した。

【詳報】「個人情報の改ざんが可能」,長野県が住基ネット侵入テスト結果を公表

総務省は,LASDECが管理する住基ネットと,自治体が管理する庁内LANの問題は別であると説明してきた。しかし,住基ネット用のCSやCS端末は,「LASDECが指定した仕様に基づいて設計し,指示通りの設定をしていれば安全」と主張していた部分である。管理者権限を容易に奪われる状況は深刻だ。

ふむふむ。

長野県はLASDECの監視体制の甘さも指摘した。11月25日に阿智村のCSの管理者権限を取得したが,LASDECは何の検知もせず連絡もなかった。そのため,「監視状況をチェックするために,三日後の11月28日にファイアウォールのプラグを意図的にはずしたところ,『何かありましたか』とようやくLASDECから連絡が来た。サーバーやファイアウォールの稼働状況は把握しているが,不正侵入の検知には対応していない」(長野県)と結論づけた。

「意図的にケーブルを抜いたらようやく気がついた LASDEC って何よ」状態なワケですか……。

長野県のテスト結果を受けてLASDECの戸田夏生システム担当部長は,「CSのパッチは2004年2月に当てることになっていた。そもそもCSはファイアウォールで防御しているので,直接攻撃した今回のテストのやり方は,通常ならありえない状況を作り出している。長野県は,住基ネットと庁内LANの問題を混合し,うまく話をすりかえている」と反論した。

ファイアウォールにたよりすぎているのは問題ではないのか?

つーか「2004年2月」って何よ。

いったいこの人達は、どのくらいの周期で patch あてをしているのだろう。

もしかして、個々のホストの要塞化が全く足りないのでは?

以下、会見と第3者評価の詳細:

他の自治体でも似たりよったり、あるいはもっとひどいのでないのか。

総務省コメント:

住基ネット侵入実験 「他市町村への影響ない」 総務省は安全性強調

(毎日)

なお、第三者評価で指摘されているCSのセキュリティーパッチの適用については、十分なシステムの動作検証を行い、早期にパッチを適用するとともに、パスワードの設定が不十分などの指摘についても、市区町村に対し引き続き適切な技術的支援を行う予定である。

CS がひどく腐っていることは総務省も確認した模様。

また、安全制の高いパスワードの設定を強制するような仕組みも入れられていなかったことも見てとれる。

さらに、システム的には、操作者用ICカードによる認証がないと住基ネットの個人情報を引き出すことができないようにする等、各般のセキュリティー対策を講じている。したがって、仮に市区町村の庁内LANに攻撃端末を接続され、CSやCS端末の管理者権限を奪取されたとしても、住基ネット上の個人情報を盗み見ることはできない。

その「操作者用ICカード」なるものの取り扱いがぞんざいな自治体は少なくないのでは?

山口英先生コメント:

反応:

で、誰も何も指摘していないようですけど、住基ネットが Windows NT で動いているという話はその後どうなっているんでしょう。2000 とか XP / Server 2003 への乗りかえは完了しているんでしょうか。もうすぐ NT の patch は出なくなるんですが。まあ、patch あってもなくても同じっぽいですけど。

2003.12.17 追記:

2004.01.16 で終了。ま、そゆことで〜 (声: クレヨンしんちゃん)。

どうしても使いつづけないとだめな場合は、Personal Firewall や Anti Virus や Anti Trojan で乗り切るんですかねえ。

まあ、スタンドアロンで使うのなら、そのままでも別にいいと思いますけどね。

まだしばらくは Anti Virus も対応されるようですし。

マイクロソフト、Windows 98のサポートを2004年1月16日に終了

Windows Meでは2003年12月31日でメインストリームフェーズが終了。有償サポートやセキュリティ修正プログラムの新規提供は2004年12月31日までとなっている。Windows NT Workstation 4.0では、製品サポートは2003年6月30日で終了。SP6aに対してのみ新規セキュリティ修正プログラムを2004年6月30日まで提供するという。また、製品サポートを2003年6月30日に終了しているWindows 2000 SP2においてもセキュリティ修正プログラム新規提供を2004年6月30日まで延長した。なお、Windows 2000の最新バージョンであるSP4は、2005年3月31日までメインストリームフェーズが設定されている。

Me は来年いっぱいだし、NT 4.0 SP6a も 2004.06.30 でセキュリティ fix 打ちどめ、ってことで。今度こそ、NT 4.0 は終了するんですかねえ。

Windows 98のパッチ、サポート終了後でもBlaster級なら提供も

よほどのことがない限り出しません、という意味だろう。

さ来年に Blaster 級が来てもやっぱり出さないだろうし。

まあ、Blaster は Windows 9x には関係なかったんですが (笑)。

「Windows 98 効果」で Personal Firewall の売上が上がったりするとおもしろいんだけどなあ。

NOD32

バージョン 2.000.8 (2003.12.09 00:00〜20:00 の間公開、現在は公開停止) で、

- シャットダウン時にブルーサンダー発生

- アンインストールすると、「アプリケーションの追加と削除」の内容が削除される

という欠陥が発生する模様。旧バージョン 2.000.6 ではこの欠陥は発生しないそうだ。

該当するバージョンを利用している場合は、修正モジュールが配布されているので上書きインストールすればよい。また「シャットダウン時にブルーサンダー発生」となる場合は、修正モジュールの上書きインストール後に 2000.6 を再インストールする。

それにしても、NOD32 スレ (2ch.net) はなぜこんなに荒れるんだろう。

- IEにURLを偽装できるパッチ未公開の脆弱性が発見される

Safari 1.0 の「ステータスバー: ○」は、私の事実誤認でした。

「×」が正解でした。

お手数をおかけして申しわけありませんでした > 沙耶16歳さん。

椎名さんからの Opera 6.05 と Netscape Communicator 4.75 の情報を追記。

IE 5.2.3 for Mac OS X についても記載。

Canna

3.7 登場。

・サーバのセキュリティーホールを修正しました。

(中略)

・クライアントから不正なリクエストを送られると、バッファオーバーフローを起こしたり、内部情報が漏れたりするというセキュリティ問題を修正しました。

機能的には、API が新しくなったりしているそうで。

http://canna.sourceforge.jp/canna37patches/

に、新 API 対応 patch があるそうです。

MS03-026 をはじめとする RPC 穴が出るたびに「high port から侵入されることはないのか?」という話題が出ていたように思うが、どうやら

MS03-049

についてはその方法が存在する模様。また broadcast address 向けの UDP パケットを利用した攻撃も可能らしい。

とりあえず、既知の穴に関する patch をきちんと適用しておきましょう。

この文書で取りあげられているのは

MS03-001、

MS03-026、

MS03-043、

MS03-049 です。

2003.12.16 追記:

UNYUN さんによる検証結果が、The Shadow Penguin Security

Technical Forum

で公開されています。少なくとも high port に対する攻撃は、確かに実行可能なようです。source port: 53 とかだと、単純にはフィルタできないですよねえ。ちゃんとステートを見ナイト……。

ふつう、web メールものでは、メールに含まれるスクリプトを無効化するように組んであるのだが、複数の web メールものに、その無効化手段をかいくぐって script を有効化できてしまう欠陥があった、という話。具体的には、Excite や Yahoo にあった模様。MS hotmail、Lycos にはなかったそうだ。

関連:

2003.12.19 追記:

関連: 「CSS2 のバックスラッシュの扱い」 (えび日記)。

うーむ……。

■

いろいろ

(various)

- IEにURLを偽装できるパッチ未公開の脆弱性が発見される

すいません、いろいろいじってます。

「テスト結果が合わないんですけど」系の疑問については、

テスト対象 URL を明記しましたので、それでチェックしてみてくださいまし。

元ネタ:

というわけで、偽 web サイトを利用した詐欺などにもってこいの欠陥のように見えます。対策としては、アクティブスクリプト / JavaScript を無効にした上で、この欠陥のないブラウザを使う、になるのでしょう。

しかし、Secunia Advisory SA10289: Internet Explorer System Compromise Vulnerabilities について

マイクロソフト取締役経営戦略担当の東貴彦氏は「一部で報道されたIEの脆弱性については認識している」とコメント。ただし、まだ攻撃コード(exploit code)が発見されていないことから緊急度は低く、「修正プログラムの開発を急がせて、不十分なものにならないよう、12月の“月例”修正プログラムではリリースしなかった。準備ができ次第公開したい」と語った。

というのはいただけませんね。デモコードが公開されているにもかかわらず「緊急度は低」いとは。

さらに毎月の修正プログラム配布についても言及。「今後は、配布スケジュールを現在の1カ月に1度から3カ月ごと、もしくは半年ごとに変更することも考えている」とコメントした。

穴ありのまま 6 か月放置プレイを検討、ですか。いやはや。

2003.12.11 追記:

水無月ばけらさんから情報をいただきました (ありがとうございます):

スクリプトを無効にしても防げない場合があるようです。スクリプトを使用せず、HTML に直接書いてしまういうパターンでも同様の攻撃ができます。以下に情報があります。

http://d.hatena.ne.jp/hoshikuzu/20031210#p3

以下は私が作ったデモですが、

http://altba.com/bakera/bug/nul-url.html

これを WindowsXP + MSIE6、スクリプト無効の環境で試したところ、ちゃんと (?) microsoft.com の URL が表示されました。

なお、この攻撃は MSIE4 以降全てで可能なようです。

MSIE3 では駄目だったという報告がでています。:-)

http://altba.com/bakera/hatomaru.aspx/htmlbbs/article/1317

また、素の MSIE ではなく、タブブラウザを使用していると挙動が違うという情報もあります。

http://znz.s1.xrea.com/t/?date=20031211#p01

12月11日追記3−−−偽装度アップの巻−−− (hoshikuzu|stardustの書斎) は強烈すぎますね。

「現状の IE は危険すぎて使いものにならない」と言い切ってしまってよいでしょう。

いやはや。

このデモの場合は、IE 5.01 / 5.5 だとアドレスバーが「http://www.cnn.com%2FUS%00」になるので、もしかしたら「なんじゃこりゃ」と気がつけるかもしれませんが、IE 6 だとそれすらありませんね……。

Opera 7.23 だとこんなダイアログが表示されます (英語版だとこんな感じ)。これはいい感じですねえ。

まとめると、こんな感じでしょうか。テスト対象は

12月11日追記3−−−偽装度アップの巻−−− (hoshikuzu|stardustの書斎)

の「http://www.cnn.com/US/」です。

ステータスバーについては、クリック前の表示で判定しました。

×は欠陥あり、○は欠陥なしです。

| ブラウザ |

アドレスバー |

ステータスバー |

プロパティ (ページ情報) |

特記事項 |

| IE 5.01 SP3 + hotfix |

× |

× |

× |

アドレスバーは %2FUS%00 のようになる |

| IE 5.5 SP2 + hotfix |

× |

× |

× |

アドレスバーは %2FUS%00 のようになる |

| IE 6 SP1 + hotfix |

× |

× |

× |

だめすぎ |

| Netscape 7.1 |

○ |

× |

○ |

|

| Mozilla 1.5 |

○ |

× |

○ |

|

| Opera 7.23 |

○ |

○ |

○ |

ダイアログも表示される (日本語、英語) |

| Safari 1.0 |

○ |

× |

○ |

「構成ファイル一覧」をプロパティとして扱った |

| IE 5.1.7 for Mac OS 8/9 |

○ |

× |

機能なし? |

|

| IE 5.2.3 for Mac OS X |

○ |

× |

機能なし? |

|

| Opera 6.05 |

○ |

○ |

機能なし? |

ダイアログも表示されるが、中身がない

(日本語) |

| Netscape Communicator 4.75 |

○ |

○ |

○ |

|

なお、Windows版Internet ExplorerにURLを偽装できてしまう脆弱性

(リンクとか備忘録とか日記とか) によると、Safari 1.1 ではステータスバーも「○」のようです。

JavaScript 版 (アドレスバー + ステータスバー偽装)

での結果も記載しておきます。http://www.st.ryukoku.ac.jp/~kjm/test/citibank.html で試せます。

| ブラウザ |

アドレスバー |

ステータスバー |

プロパティ (ページ情報) |

特記事項 |

| IE 5.01 SP3 + hotfix |

× |

× |

× |

だめすぎ |

| IE 5.5 SP2 + hotfix |

× |

× |

○ |

|

| IE 6 SP1 + hotfix |

× |

× |

○ |

|

| Netscape 7.1 |

○ |

× |

○ |

|

| Mozilla 1.5 |

○ |

× |

○ |

|

| Opera 7.23 |

○ |

× |

○ |

ダイアログも表示される |

| Safari 1.0 |

動かない |

× |

|

|

| IE 5.1.7 for Mac OS 8/9 |

○ |

× |

機能なし? |

|

| IE 5.2.3 for Mac OS X |

○ |

× |

機能なし? |

|

| Opera 6.05 |

○ |

× |

機能なし? |

ダイアログも表示されるが、中身がない

(日本語) |

| Netscape Communicator 4.75 |

○ |

× |

○ |

|

JavaScript が有効な場合には、ステータスバーは全く信用できないようですね。

いやはや。「static な href と onClick 時の href が異なる場合には警告を出す」ようなオプション (デフォルトで有効) があるといいのかなあ。

2003.12.12 追記:

miata さんから情報を頂きました (ありがとうございます):

Operaにもステータスバーはあります。

[表示]->[ステータスバー]で「上に表示」「下に表示」「表示しない」から選択できます。

「下に表示」に設定してから試してみたが、同様に正しい結果が得られたので、↑でうだうだ書いていた部分をコメントアウトした。

テストに用いたものと、○×の意味が不明確だったので追記しました。

IE 5.01 / 5.5 / 6 を、バージョン明記の上で分離して記述するようにしました。

Netscape 7.1 と IE 5.1.7 for Mac OS 8/9 での結果を追加しました。

池田さんからプロパティに関する指摘を受けたので、プロパティに関する情報を追記しました。また沙耶16歳さんから

URI偽装バグ (沙耶16歳さん)

を教えていただいたので、JavaScript 版 (アドレスバー + ステータスバー偽装) での結果もまとめておきました。

椎名さんからいただいた情報は、テスト対象がいまいち不明なので、一旦コメントアウトしてあります (ごめんなさい)。

2003.12.13 追記:

Safari 1.0 の「ステータスバー: ○」は、私の事実誤認でした。

「×」が正解でした。

お手数をおかけして申しわけありませんでした > 沙耶16歳さん。

椎名さんから Opera 6.05 と Netscape Communicator 4.75 の情報を新ためて頂きました

(ありがとうございます) ので、↑の表に追加しておきました。

また、IE 5.2.3 for Mac OS X についても記載しておきました。

2003.12.17 追記:

Microsoft KB 登場:

しかし、これ、そもそもその web ページがアヤシイことに気がつけないとどうしようもないわけで。対策としては弱すぎます。やっぱり当面は IE の使用を控えるのがよいと思います。IE 6 SP1 の Outlook Express 6 の場合には、HTML メールはテキストにして読むのがよいでしょう。

それにしても、なぜ Internet Watch では「Mozilla や Opera ではここまでひどくはない」という話が紹介されないんだろう。不思議だ。

2003.12.18 追記:

Opera 7 でのページ情報の表示の仕方を匿名希望さんに教えていただいた

(ありがとうございます) ので表を改訂。

Opera 7.23 でのページ情報は○だった。

その方法: [表示] メニューの [ホットリスト] で「ページ情報」をチェックすると、ホットリストに「ページ情報」という項目ができるので、これで確認できる。

2003.12.21 追記:

Internet Security Systems Security Alert:

Microsoft Internet Explorer URL Spoofing Vulnerability

(ISS) 登場。この欠陥を回避するためのプログラムが ISS から配布されている。

Product Utilities の Microsoft Internet Explorer domain URL spoofing filter がそれ。

ActiveX コントロールとして実装されている。

手元で試した限りでは、きちんと回避できているようだ。

「表示された URL にアクセスするように修正する」事により回避しているようで、Mozilla などでリンクをたどった場合とは結果が異なるようになる (^^;)。

偽装先が https: な場合は、一瞬そのサイトにアクセスしてしまうようだ。

2004.01.05 追記:

NAI VirusScan の

ウィルス定義ファイル 4311 以降で、この欠陥に対応されている。

こんな感じで表示される:

2004.01.28 追記:

IE 用 fix が近日登場のようです:

834489 - Microsoft plans to release a software update that modifies the default behavior of Internet Explorer for handling user information in HTTP and HTTPS URLs

。まあ、fix というよりは仕様変更 (URL での username:password を無効にする) なのですが、これだけ悪用されている以上、仕方ないのでしょう。

また koricoli さんによると (情報ありがとうございます)、先ごろ登場した Mozilla

1.6 では、ステータスバーについても ○ になっているそうです

(koricoli さんによるキャプチャ画像)。

2004.02.12 追記:

Internet Explorer 用の累積的なセキュリティ修正プログラム (832894) (MS04-004) (Microsoft) 登場。fix された、とされています。

CVE: CAN-2003-1025 だそうで。

| ブラウザ |

アドレスバー |

ステータスバー |

プロパティ (ページ情報) |

特記事項 |

| IE 5.01 SP4 + MS04-004 |

○ |

× |

○ |

|

| IE 5.5 SP2 + MS04-004 |

○ |

× |

○ |

|

| IE 6 SP1 + MS04-004 |

○ |

× |

○ |

|

ステータスバーはあいかわらずだめですし、アドレスバーについても、

fix というよりは「URL での username:password を無効にした」だけ、のように見えます。実際、834489 - Internet Explorer で HTTP URL と HTTPS URL のユーザー情報を処理する際のデフォルトの動作を変更するソフトウェアアップデートのリリースについて (Microsoft)

にあるレジストリエントリを設定して「URL での username:password を復活」させると、見事にだめだめです。

個人的には、MS04-004 を適用した上で、

ISS の

Microsoft Internet Explorer domain URL spoofing filter も併用した方がよいように思います。

2 重に守られることになるし、ステータスバーについても正常に表示されます。

なお、ISS のフィルタをアンインストールするには、インストーラを再度起動します。

さらに、3rd パーティアプリを併用している場合に、MS04-004 が無効化されてしまう場合があるようです。

MS04-004の修正プログラムは不完全?

(CNET) を参照してください。実際には、無効化というよりは機能の上書きなのでしょうが。麗美さん情報ありがとうございます。

さらにさらに、NAI VirusScan の

ウィルス定義ファイル 4311 以降での対応だが、どうやら不十分のようだ。

手元のテストスクリプトでも試してみたところ、2 番目と

4 番目 (いずれも non-JavaScript 版)

を検出してくれないようだ。

スターダストさん情報ありがとうございます。

Sun J2SE に含まれる VeriSign の CA 証明書の一部が 2004.01.07 で失効してしまうという話。J2SE 1.4.1_06 / 1.4.2_03 で修正された模様。

2004.01.06 追記:

Oracle 製品にも同じ問題があったようです。三月兎さん情報ありがとうございます。

誰でも簡単に実行できて、おまけに効果の高そうなテロだなあ。

架空請求モノも、どんどん進化しているようです。気をつけましょう。

》

[HOW TO] Windows NT でファイルバージョンを正しく 確認する方法

(Microsoft)。

Windows NT にホットフィックスまたは Service Pack を適用した場合、Windows エクスプローラに表示される (Windows エクスプローラでファイルを右クリックしてから [プロパティ] をクリックしたときに表示される) ファイルのバージョンが正しくないことがあります。

堂々と書くことじゃないような気がするんですが……。まあ、「NT ステ」ということなのだろうけれど。

》

ハイテク犯罪を対象とした警察対応窓口を設置

(MSKK)。実際に対応するのは誰なんだろう。「やっぱり奥天師匠や小野寺さんがやってました」では何の意味もないような気がするから、きっと違う人なのだろう……。

》

Windows XPでチャットができない

(Yahoo!チャット)。

Microsoft Java VM に依存したソフトなのですか……。

》

IP meetingパネル討論の報告 (高木浩光@茨城県つくば市 の日記)。

IP meeting はもう何年も参加していないなあ……。なんかこう、タイミングが合わないんですよねぇ……。

というわけで起動されました。関係者のみなさんおつかれさまです。

Solaris 8 で bind 8.4.3 に移行したら、なんだか IPv6 な名前 (AAAA) 引きトラフィックが増えたという話。

スレッドを追うと、Solaris 8 な人に同様事例が複数ある模様。

CPU 負荷もガガッと増えるみたい。

lame がらみトラブル? (このへんやこのへん)。

とりあえず、-4 オプションをつけて IPv4 only にすると状況が軽減される模様 (このへん)。

DNS関連技術情報 (JPRS)

に

2003-12-06 BIND 8.4.3 に特定の環境化でqueryを出し続けるバグがありISCがこのバージョンを破棄しました。詳細が分かり次第、続報を出します。

とあるのだが、この話かなあ……。

2003.12.10 追記:

詳細情報: BIND 8.4.3 の問題について (JPRS)。

Solaris だからどうこうという話ではなかったようです。

RFC 3280 において、2004.01.01 以降に発行する全ての公開鍵証明書の

DirectoryString は原則として UTF8String でエンコードしなければならないとなっているが、実は RFC 2459 から RFC 3280 に改訂するときの仕様の削除し忘れであることが判明したのだそうだ。また、UTF8String を利用するにしても、UTF8String と UTF8String ではない文字列との比較方法が不明確であり、明確化するための仕様を今後策定するそうだ。このため、「2004.01.01 以降は UTF8String で」という仕様は実質上 (無期限に?) 延期されたので、急いで対応する必要はない、らしい。

しかし日本政府 GPKI の相互運用性仕様書では「原則として UTF8String、ただし 2003.12.31 までは Printable String でも可」となっており、「2004.01.01 以降は UTF8String」であることが明確化されている。これに従って、かなりの省庁では UTF8String への移行処置がすでに実行されているようだ。しかしその結果として、Windows 98 / 98 SE / NT 4.0 + IE では適切に処理できなくなってしまっており、しかもその状況をきちんと把握できていない省庁も散見されるようだ

[memo:6726]。

個人的には「Windows 98 / 98 SE / NT 4.0 ステ」で全く構わないと思うが、動作状況をきちんと把握できていないというのはまずいだろう。

まだ UTF8String に移行していない省庁もあるようだし、とりあえず相互運用性仕様書は改訂した方がいいと思うのだが、今からそんなことできるんですかねえ。

NEC および (NEC 製プリンタエンジンを塔載した) 日立のモノクロプリンタにおいて、特定部分が発熱し、最悪の場合には発火する欠陥。該当機種は、NEC MultiWriter 2000X2 / 2050 / 2200X / 2200X2 / 2200XE

/ 2250 / 2250H / 2650 / 2650E / 2650M、NEC N1153-018、日立

HT-4559-209 / HT-4559-209N、日立 Typhoon 20 の特定の型番のもの

(平成 11 年製造)。

無償で点検・修理を行ってもらえる。該当機種を所有する場合は、シリアルナンバーを確認の上、該当している場合は「NECプリンタお客様受付センター」か日立の「専用受付窓口」に連絡を取ろう。また、「節電モード」を有効にして、発熱する可能性を可能な限り回避しておこう。

rsync 2.5.6 以前に欠陥。rsync をサーバとして動作させた場合に heap overflow

する欠陥があり、remote から任意のコードをサーバ実行権限 (デフォルト: nobody)

で実行可能。rsync 2.5.7 で修正されている。

関連:

fix / patch:

Changelog:

- 2003.12.25

Mac OS X fix, CVE 番号を追記。

「一つのブラウザをメンテナンスなり利用する」と single point of failure になってしまうので個人的には好きではありません。もっともシェア的には、IE に何かあると、事実上の single point of failure なんですけどね……。学内的には、Linux な人は

Netscape / Mozilla だし、Mac OS X な人は Safari だしなので、結局主要なものは全部 watch

しておく必要はあったりするのですが。

Netscape / Mozilla を使う場合は、たとえば

ポリシーマネージャ

を使ってサイトポリシーを設定すると便利です。デフォルトでは JavaScript 無効にしておいた上で、「信頼済みサイト」ポリシーを作成、そこでは JavaScript を有効にし、特定のサイトだけ「信頼済みサイト」ポリシーに含ませる、といった使い方ができます。

FreeBSD では、request のない、reply だけの ARP reply に対して syslog に警告を出すにもかかわらず、その reply 自体は受領してしまう。

http://freecap.ru/if_ether.c.patch

を適用すると、古い MAC アドレスを置きかえる前に、古い MAC アドレスに対して unicast でリクエストを発し、答えが返ってきた場合には MAC アドレスを置きかえない、という動作になるそうだ。

Some Debian Project machines compromised

の原因は新種の local root exploit であったことが判明。

2.4.22 以前の Linux 2.4.x カーネルに欠陥。

do_brk() における境界検査に欠陥があり、カーネルメモリの一部をユーザメモリとして認識させることが可能。これを利用すると、local user が root 権限を奪取することが可能となる。

詳細:

exploit:

CVE: CAN-2003-0961。

関連記事:

fix / patch:

Changelog:

- 2003.12.04

-

- 2003.12.05

詳細: Linux Kernel do_brk() Vulnerability (isec.pl)。exploit つき。

- 2003.12.10

Fedora Core 1:

[SECURITY] Updated Fedora Core 1 kernel packages.

- 2003.12.25

NAI WebShield Appliance (e250/e500/e1000):

セキュリティベンダーよりo_brk 関数機能の脆弱性によってローカル攻撃者にroot権限を奪われる危険性があるとの報告がありましたが、WebShieldの対応はどのようになるのでしょうか?

■

いろいろ

(various)

![[セキュリティホール memo]](/%7Ekjm/security/memo/sechole-memo.gif) 私について

私について