セキュリティホール memo - 2012.05

Last modified: Thu Jul 2 15:52:42 2020

+0900 (JST)

このページの情報を利用される前に、注意書きをお読みください。

》

4つのコースを用意して8月15日〜19日に開催

「セキュリティ・キャンプ中央大会2012」、参加者募集開始

(@IT, 5/30)

ところで、セキュリティ・キャンプのこの画像。何度見てもこいのぼりに見えるんだよなあ。しかも、リアルな奴を干物にした感じ。

》

米政府・民間団体がボットネット対策の9原則を発表、国境越えた協力促す

(Internet Watch, 5/31)、Industry Botnet Group

Principles for Voluntary Efforts to

Reduce the Impact of Botnets in Cyberspace

(industrybotnetgroup.org)

》

地域防災計画の見直しについて

(米原市, 4/3)

》

第14回 原子力安全委員会臨時会議

(原子力安全委員会, 3/22)。

発電用軽水型原子炉施設に関する安全設計審査指針及び関連の指針類に反映させるべき事項について (とりまとめ)

と、

「原子力施設等の防災対策について」の見直しに関する考え方について 中間とりまとめ

が掲載されている。

後者は

原子力施設等防災専門部会 防災指針検討ワーキンググループ

で検討されてきたもの。

》

オフサイトセンター

緊急事態応急対策拠点施設(オフサイトセンター) (原子力安全委員会

原子力施設等防災専門部会

防災指針検討ワーキンググループ

第13回会合資料, 2/14)。

大飯 OFC をはじめ、ほとんどの OFC にはフィルターはない。

また非常用発電機の燃料も 1 日分すらないところが多い。

要は、その程度の事故しか想定していない。

大飯 防災改善策

福島の教訓生かせず

地元自治体 国の指示待ち状態

(Yahman! No Problem!, 4/12)。東京新聞 4/12 のコピペ。

「改修した後、移転させると決まれば、費用が無駄になる」

大飯原子力保安検査官事務所の中村秀樹事務所長は、

一向にOFCの改善が進まない理由をこう語る。

確かに、大飯原発のOFCは原発に近いうえ、目の前が海という立地で津波にはひとたまりもなさそう。

建物は体育館のような造りで、

放射性物質流入を防ぐことがほとんど考慮されていない。

移転を迫られる可能性はきわめて高い。

オフサイトセンター設置基準見直しへ…保安院

(読売, 5/30)

経済産業省原子力安全・保安院は30日から、原子力施設で重大事故が起きた際の現地対応拠点「オフサイトセンター」の設置基準を全面的に見直す議論を始める。

オイオイ、今からかよ!

内閣府原子力安全委員会は経緯を検証し、今年3月、センターの機能を30キロ圏を目安として分散配置する指針案を決めた。保安院の見直し議論は、安全委の方針を受けたもの。

「指針案」は

「原子力施設等の防災対策について」の見直しに関する考え方について 中間とりまとめ

(原子力安全委員会, 3/22) のことだろう。

【「前線基地」の苦悩10】抜け落ちた換気対策 ソフト面の改善優先

(福島民報, 3/6)

大熊町のオフサイトセンターだけではなかった。原子力安全・保安院は当初、放射性物質が発電所敷地外の広い範囲に飛散することを考えていなかった。総務省が調査した全国の13センターのうち、原発から約8〜10キロに設けられた国の防災対策重点地域(EPZ)内にある7カ所をみると、大熊町以外でも宮城、静岡、石川、愛媛各県のセンターにフィルターが設置されていなかった。設置していたのは、北海道電力泊原発から約2キロに位置する北海道共和町と、日本原燃の核燃料サイクル施設の近くにある青森県六ケ所村の施設だけだった。

》

ふわり、空飛ぶ携帯基地局 ソフトバンクが災害対策実験

(朝日, 5/30)

》

スマートスキャンパターンファイル12302.017.00〜12302.021.00 における誤警告情報

(トレンドマイクロ, 5/31)。Acrobat 関連ファイルを誤検出だそうで。

》

国内のWebサイトで改ざん被害続く〜閲覧者にウイルス感染のおそれ

(so-net セキュリティ通信, 5/31)

》

Fortune Teller App Ripping-off Personal Data also Appeared on Google Play

(Symantec, 5/31)。「即エロ完全サポートマニュアル」「スピリチュアル診断オーラの湖」。個人情報取られます。

日本語版: 個人情報を盗み出す占いアプリが Google Play にも出現

(シマンテック, 6/1)

》

【Windowsお悩み相談室】

第37回 VHDをローカルマウントしたら仮想マシンが起動しなくなった

(ComputerWorld.jp, 5/30)

》

韓国軍に140億円請求 MS、ソフト使用料

(産経 MSN, 5/30)。Microsoft のライセンスな人からは、意図してやってる場合よりも、ライセンスに対する理解が不足していて結果として違反になってしまっている場合の方が多いという話を聞いたことがあるけど、今回の場合はどうなんだろう。いずれにせよ、Microsoft のライセンスは難しいからなぁ……。

》

4号機建屋の健全性は確証ゼロ、もう任せられない!

(カレイドスコープ, 5/30)。4号機の現状についての分析。一言でまとめると「マジヤバイ」。

そういえば、「福島原発の真実 最高幹部の独白」にもこんな文章がありました

(p.140,200)。マジヤバイのは4号機だけではないということで。

先にも触れたが、炉内の内視鏡検査 (1月19日に実施) の映像からもわかるとおり、2号機の劣化状況は予想以上に進行している。

作業をしているゼネコン社員たちも、

「燃料棒を取り出す10年後まで建屋がもつのか」

「いや、6〜7年しかもたないだろう」

「このままでは崩壊する」

などと心配している。

2号機に内視鏡を入れましたが、かなり錆があり劣化しているのがわかりました。配管も思っている以上の痛みです。1号機、3号機、4号機は爆発して原子炉建屋が大きく損傷した。もともと、原子炉建屋は海水を注入するという想定はしていない。かなりの痛み具合ですよ。

原子炉圧力容器に使われる鋼板の厚さは20センチ近い。爆発であらわになった建屋の壁の鉄筋は直径10センチぐらいある。重さだけでも、大変なものです。ゼネコンの人から聞いた話ですが、「格納容器、圧力容器の鋼板がメルトダウンで突き破られて穴があいていると、まわりに余分な負担がかかり、もろくなっている可能性がある。壁の鉄骨も、地震や爆発で破壊されているために支えがなくなり、鉄骨の重さがかえってコンクリートの負担となり崩れやすくなる。再度、大きな地震で揺れると危ない」とのことです。

》

studygiftがサービスを一時停止--支援者に全額返金へ

(CNET, 5/28)

》

ニンテンドーDS用装置の販売者に対する刑事摘発について

(任天堂, 5/30)。マジコンの件。「今般の刑事摘発は、同法の改正後、マジコンを販売する業者らに対する初の刑事摘発となります」

》

セキュリティ・イベント「SecureAsia@Tokyo」が日本で初開催、7月17日に開幕

(ComputerWorld.jp, 5/30)

》

Fedora 17、予定より3週間遅れでリリース。GNOME Shellや各種ツールのアップデート、ディレクトリ配置の変更などが特徴

(sourceforge.jp, 5/30)

セキュリティ関連の変更としては、システム全体で利用されるパスワード品質チェック機構「libpwquality」の採用がある。また、従来テンポラリディレクトリとして「/tmp」を使用していた多くのプログラムが、独自のテンポラリディレクトリを使用するように変更されている。そのほか、gdbやptraceのような他プロセスにアクセスするプログラムをSELinuxで制限できるようにもなっている。

libpwquality ですか……。

》

Software Freedom Conservancy、ライセンス遵守についてSamba、Linuxカーネル開発者と協業

(sourceforge.jp, 5/30)

》

決意を持った敵対者と標的型攻撃その 1 〜マイクロソフトセキュリティインテリジェンスレポート第 12 版より〜

(日本のセキュリティチーム, 5/30)

》

中国のIT市場、2013年に初めて日本を上回ると予測

2013年の中国IT市場規模は1,730億ドル、日本の市場規模を約4%上回ると予測

(ComputerWorld.jp, 5/30)

》

「情報漏洩、怖いのはハッカーよりも自社の社員」−−英国のIT管理者

(ComputerWorld.jp, 5/31)

》

視点・論点 「天然ガスの有効利用と可能性」 (NHK 解説委員室, 5/24)

》

時論公論 『旅館、ホテルの防火対策を高めるために』

(NHK 解説委員室, 5/28)

東京消防庁は去年の4月から、違反した建物の名前を公表しています。(中略)

違反ビルの名前をホームページなどで公表するとともに、協定を結んでいる地元の商店会にも通報しています。今年の4月、制度の発足から1年を機会に検証してみると、公表制度を作る前に違反が指摘された雑居ビルの違反は半減していました。

スプリンクラーの設置基準は建物の用途別に異なり、老人ホームは275m2、病院、デパート、スーパーは3000m2ですが、旅館やホテルなどは6000m2で、旅館やホテルなどはかなりの広さがないとスプリンクラーを設置しなくていいことになっています。(中略) 旅館やホテルなどのスプリンクラーの設置基準を見直す必要があると思います。

》

中国で下水などから作られる「下水油」は基準を満たしている

(slashdot.jp, 5/31)。基準がおかしい。

》

新米暴走警官は「ダーティ・ハリー症候群」大学教授が「犯罪・捜査の英語辞典」

(産経 MSN, 5/30)、犯罪・捜査の英語辞典 (三省堂ワードワイズ・ウェブ)、

クライムサスペンス好きは必見?!「犯罪・捜査の英語辞典」

(100 WISH LIST, 5/24)

俗語の場合は単語の横に(俗)と書かれていますが、特に(米暗黒街俗)などと書かれていると何だか闇の世界を覗いてしまったような気分になってしまいます。

》

Phishing with help from Google Docs

(Sophos, 5/30)

-

高度なターゲット型マルウエア「Flame」、政府主導の攻撃か

-

関連:

W32.Flamer についての詳しい続報

(シマンテック, 2012.05.31)

Flame マルウェア - 中東で発生している標的型サイバー攻撃の詳細について

(ソフォス, 2012.05.28)

Flameのケース

(エフセキュアブログ, 2012.05.28)

Flame-bait Questions

(F-Secure blog, 2012.05.30)。下線は小島。

- So I'm not safe?

Go back and ask yourself the "Am I at risk?" question!

Commercial based antivirus and security products are designed for and focus on protecting you from prevalent classes of in the wild threats coming from criminals, thugs and digital mobsters (and it's a constant battle). It is not designed to protect you from the digital equivalent of Seal Team Six. So if you're the guy that finds himself in the crosshairs- you're not safe.

関連: DEVGRU (ウィキペディア)。今や SEAL チーム 6 は「DEVGRU 海軍特殊戦開発グループ」として独立しているそうです。

日本語だと、「デジタル版 SEAL チーム 6」よりは「公安 9 課」とした方がわかりやすいかな。

Flame Malware and SCADA Security: What are the Impacts?

(tofinosecurity, 2012.05.29)

DNS Changerマルウェア感染に関する注意喚起

-

》

群馬県警証拠改ざん疑惑

》

シリア方面

》

ウィキリークス:アサンジ容疑者のスウェーデン移送決定

(毎日, 5/30)

》

原子力発電・核燃料サイクル技術等検討小委員会 秘密裏会議

》

「裏切った民主議員に報いを」 東電労組トップが不満

(朝日, 5/30)。ファミリーの掟を破った者には死を。

新井氏は東電の福島第一原発の事故について「(東電に)不法行為はない。国の認可をきちっと受け、現場の組合員はこれを守っていれば安全と思ってやってきた」と述べた。事故後の政権の対応を踏まえ、「支援してくれるだろうと思って投票した方々が、必ずしも期待にこたえていない」とも語った。

労使一体の素敵な会社ですね!!!!!!!!!!!!!!!!!!!

》

持続的標的型攻撃「IXESHE」の全貌 - リサーチペーパー公開

(トレンドマイクロ セキュリティ blog, 5/30)

》

中国:福建省に新空軍基地 尖閣とガス田のエアカバー?

(海国防衛ジャーナル, 5/27)

》

優秀なPAC-3の迎撃試験成績

(海国防衛ジャーナル, 5/28)

》

霞ケ浦導水事業の「検討の場」は推進派ばかり。漁業関係者の怒りとため息。 (八ツ場ダムをストップさせる埼玉の会, 5/29)

》

素人にはわからない過大な試算で八ッ場正当化目論む関東地方整備局

(八ツ場ダムをストップさせる埼玉の会, 5/29)

》

中国大使が恫喝まがいの書簡を議員に送付

あまりに稚拙な中国外交〜中国株式会社の研究(164) (JBpress, 5/25)

》

ユーロ危機、調整か解体か、もう待ったなし

脆弱な欧州は早急に変わらねばならない

(JBpress, 5/24)。フィナンシャル・タイムズ 5/23 記事の邦訳。

》

「太陽光」契約トラブル急増 相談 過去最多

(中日, 5/29)。業界的には追い風なのだろうが、乱暴なことやってるとソッポ向かれるのがオチだよなあ。

多くは、業者のセールストークに疑念を訴える内容。「余剰電力を売れば自己資金はかからないと言われたが、売電収入はそれほどなかった」というケースや、「補助金の申請期限が迫っている。今晩決めないと間に合わない」と強引に契約を迫られる例などが目立つという。

愛知県県民生活課 (中略) 担当者は「見積もりは複数の業者から取って比較し、うまい話には注意を払うべきだ」と話す。

詐欺もあったそうで。

静岡県では、設置契約を交わして代金を受け取りながら、工事をしない事例が30件発生。県警は今年4月、販売会社「ソル・テック」(横浜市)の代表の男を詐欺容疑で逮捕した。顧客の多くは金融機関で100万〜300万円のローンを組んでおり、被害総額は5千万円に上った。

個人的には、「太陽光パネルをつけたら『反射光がまぶしい』と文句を言われた」という事例を聞いた。

》

Facebookの株価が29ドル台に下落−時価総額から350億ドルが消えた

(techcrunch, 5/30)。これで儲けた人もいるんだろうなあ。

》

「世耕議員の発言」とされる情報の真偽とは?

(SPA, 5/30)。

SPA 記事では「自民党の某議員」だったのが、2007.07 ごろから「世耕弘成(自民党、参議院議員)」になってしまったそうで。

》

bit.ly 「ユーザーページ」登場 (デフォルトで公開)

アカウントをお持ちの方はご確認・ご対応を。

》

5/25 の攻撃予告とその対応

(IIJ SECT, 5/30)。ERT Threat Alert: TheWikiBoat Group Targets the World’s Largest Organizations

(radware, 5/23) の件の顛末。

》

総務省が二種指定事業者の基準変更へ、ソフトバンクモバイルも規制対象に

(日経 IT Pro, 5/29)。情報通信行政・郵政行政審議会で、第二種指定通信設備事業者の指定基準を端末シェア 25% から 10% に変更すべし、という答申が出た、という記事。

これが実現すると SB も第二種指定通信設備事業者の仲間入り。

関連:

》

食と戦争に切り込む『ナチスのキッチン』トークイベントも開催(5/31)

(本が好き!, 5/30)。こんな本が出るのか……。まずは、同著者の「カブラの冬 第一次世界大戦期ドイツの飢饉と民衆」

を読んでみたくなったので、発注した。

》

「スイシンジャー」谷中に現る!! 来月2日、原発考える集会

(東京, 5/29)。「絶対!原子力戦隊スイシンジャー」、第2回《月1(つきいち)原発映画祭+交流カフェ》に現る!

2012.06.02、東京都台東区、300円。

スイシンジャーとは原子力ムラを擬人化した「東電レッド」「経産省ブルー」「マスコミホワイト」の三人組で、正義の味方よろしく登場して反原発勢力の「怪人」をやっつける。反原発コント集団「尾米(おこめ)タケル之一座」が手掛けた。(中略)

原発政策をやゆする内容のスイシンジャーの動画が、ネットで話題を集めており、今回は尾米タケル之一座のスイシンジャーシリーズの作品を紹介する。一座のトークライブのほか、上映前に路上ライブも予定する。

》

流出パスワードの紹介は改正不正アクセス禁止法第5条に注意

(高木浩光@自宅の日記, 5/27)

A 「業務その他正当な理由による場合」とは、社会通念上、正当と認められるような場合をいいます。例えば、

「自分のものが含まれていないか確認しよう」という呼びかけが「社会通念上、正当と認められる」のであれば別に問題ないということかしらん。正当と認められるかなあ。

少なくとも、いくら不正アクセス行為を防止する目的を標榜していても、「自分のID・パスワードが流出していないか確認しよう!」と不特定多数に流出パスワードを広める行為は、除外されにくいのではないか。そのような目的では、パスワードまで知らせる必要はなく、IDだけを知らせるとか、IDを隠したまま該当の有無を知らせるだけで足りる。

十分な数の人が、自然な発露として「自分のものが含まれていないか確認しよう」と言ってしまっているのであれば、「社会通念上、正当と認められる」(というか、認めざるを得ない) ような気がするけど、

実際にはどのくらいいたんだろう。

》

Studygiftに関してのもろもろです

(nanapi社長日記, 5/29)

》

Google Transparency Report

(Google)

》

チベット問題を利用するマルウェアに侵された正規のアプリケーション (シマンテック, 5/25)

》

W32.Xpaj.B の特殊例: 感染第 1 号

(シマンテック, 5/29)

》

上杉隆氏、会見者がサイエントロジーだと「知ってた」 (やや日刊カルト新聞, 5/26)

》

幸福の科学学園問題で大津市建築審査会が月末にも結論 (やや日刊カルト新聞, 5/28)

》

速報!統一協会信者ストーカー裁判、東京高裁は一審判決を支持、控訴を棄却

(やや日刊カルト新聞, 5/24)

》

ホウラ (houla) の虐殺

》

不妊大国・ニッポンの衝撃(仮)

(NHK スペシャル, 6/23 放送予定)

晩婚化が進む現代、不妊は先進国共通の課題だ。しかし、日本は特異な状況にある。不妊治療専門のクリニックが世界一多く、体外受精の実施数も世界一。しかし、成功率は横ばいのまま。日本は、いつの間にか、世界一の“不妊大国”になっていたのだ。

問題は女性だけではない。不妊の原因の半分は男性側にあり、専門家は「早くに気付いて治療すれば、自然妊娠が見込めるケースも多い」と指摘する。しかし、男性側の治療が置き去りにされている現実も浮かび上がってきている。

》

Windows Server 2012 コアテクノロジ

[最終回]速習! スケールアウトファイルサーバー

(ComputerWorld.jp, 5/28)。Windows 8 / Server 2012 で実装されている SMB 3.0 を使うとスケールアウトできるそうで。

》

IBM、社員に「Siri」使用禁止を命令

「Siriは機密情報を漏洩させる可能性がある」と同社

(ComputerWorld.jp, 5/28)

だが、ユーザーがしゃべった事柄を記録してAppleのサーバへ送るというこの点こそが、IBMの不安の種だという。

》

記者クラブの“名刺席取り” 「各社やってますからねえ」

(田中龍作ジャーナル, 5/29)

》

原発や軍事用に使われている中国製シリコンチップにサイバー攻撃可能な未知のバックドアが発見される

(gigazine, 5/28)。マジですか……。いよいよ攻殻みたいになってきた?

……実はガセ? Bogus story: no Chinese backdoor in military chip

(Errata Security, 5/28)

》

「ガリッ」 盗撮メモリカードを飲み込んで隠した教師 それでも見つかった理由

(産経 / ITmedia, 5/29)。ガリガリ君。

》

チームFACTA『オリンパス症候群』の自薦

(FACTA, 5/28)

オリンパス関連では、これまで弊誌に記事を書いてくれたフリーランス記者、山口義正君の『サムライと愚者』(講談社)、解任された元社長マイケル・ウッドフォードの『解任』(早川書房)が出版されていますが、今度の本はオリンパスを糸口にした「日本株式会社」論と言ったほうがいいかな。

》

福島県で、グローバル企業ダノンが出資し、閉鎖農場と休業中の酪農家を集め大規模集約酪農をスタートさせる

(ざまあみやがれい!, 5/27)。水ビジネスですか。

》

武雄市の新・図書館構想における個人情報の取り扱いについての要請

(ともんけんウィークリー, 5/28)

関連: 図書館「次のお薦め」波紋…読書履歴は個人情報

(読売, 5/28)

》

デジタル音楽業界の新たなボスたちは以前のボスより酷い

(slashdot.jp, 5/28)。Do it yourself.

》

デジタル式個人線量計のテスト結果

(国民健康センター, 5/24)。積算式個人線量計 6 銘柄をテスト。日立アロカメディカルの PDM-122 は、さすがに好成績となっている。

》

放射能被害の陰で深刻化する

被災地のアスベスト飛散問題

(週刊ダイヤモンド, 5/28)。関連:

》

細菌性髄膜炎 ワクチンで減少 (NHK「かぶん」ブログ, 5/25)。

ヒブワクチンの件。

》

海洋発電実験場 26年度にも整備

(NHK「かぶん」ブログ, 5/25)。遅い……。関連: 海から電気を作り出せ (NHK クローズアップ現代, 5/10)

》

社会を変える“ビッグデータ”革命

(NHK クローズアップ現代, 5/28)

》

Google Apps For BusinessがISO 27001を取得, セキュリティは実装の内容次第

(techcrunch, 5/29)

》

ご注意!モバイル・マルウェアが爆発中−2012年第1四半期はなんと12倍(McAfee調べ)

(techcrunch, 5/24)。しまった、昨日学生に嘘を言ってしまった。

まぁ、PC 用に比べればまだまだなんですけどね。

》

IIJ、インターネットの最新の技術動向・セキュリティ情報のレポート「Internet Infrastructure Review」Vol.15を発行

(IIJ, 5/22)

》

窃盗事件の被害者、捜査資料をネットに公開 少年容疑者の写真など

(産経 MSN, 5/28)

23日に鶴見署から「容疑者が判明した」と連絡を受けて調書作成のために24日に同署を訪れ、捜査員が席を立つなどした際、資料を接写したとみられる。

そういう時代なので、気をつけませう。

》

風営法:ダンス規制削除を 坂本龍一さんら署名活動へ (毎日, 5/29)

》

名張毒ぶどう酒事件 奥西死刑囚の再審認めず

(東京新聞, 5/25)

弁護側は、エーテル抽出の前段階では、副生成物が検出されたことから「毒物はニッカリンTではなく別の農薬だ。自白が根底から崩れた」と主張していた。しかし、下山裁判長は、飲み残しのぶどう酒から副生成物が出なかったのは、「(水と化学反応する)加水分解の結果、検出されなかった余地がある」とし、検察側の主張通り「毒物がニッカリンTでなかったとまでは言えない」と認めた。

ただ「加水分解した」との理由は、検察側も主張していない。それでも下山裁判長は、当時の鑑定は事件から二日が過ぎ、出るはずの副生成物が加水分解してほとんど残らなかった、と推論した。

検察すら主張していない理由で、再審を認めず。

関連: 名張毒ぶどう酒:奥西死刑囚側、期限の30日特別抗告

(毎日, 5/29)

》

Now available: Microsoft SDL Process Guidance updates - version 5.2

(Microsoft SDL Blog, 5/23)

》

窪田順生の時事日想:なぜマスコミはインチキをしても「ごめんなさい」と言わないのか

(Biz誠, 5/29)

》

東電:賞与も値上げ分に 今冬147億円、人件費に計上

(毎日, 5/29)。すごいな……。

》

Motorists warned of Dalek invasion by hacked road sign

(Sophos, 5/25)、'Doctor Who' fans hack Boulder road sign: 'WARNING DALEKS AHEAD'

(denverpost, 5/23)。警告、前方ダーレクあり。

》

警視庁公安部、中国書記官に出頭要請

(TBS, 5/29)。李春光・元1等書記官。

警視庁は今月中旬、外務省を通じて出頭要請をしましたが、中国大使館は出頭を拒否すると回答。書記官は帰国したということです。

警視庁によりますと、書記官は中国では「人民解放軍」の情報機関に所属していたということで、警視庁は書記官の活動実態について調べを進めています。

》

渋谷駅刺傷:逮捕の決め手は120台の防犯カメラ

(毎日, 5/24)。自動解析の威力かな。

一方、刺された男性に救命措置を施したのは、たまたま現場に居合わせた都立広尾病院(東京都渋谷区)の男性医師だったことが捜査関係者への取材でわかった。医師はホームに倒れていた男性が出血性ショックの症状を起こしているのを見て、駅員に三角巾を持ってくるよう指示し止血。その後、男性は同病院に救急搬送され、この医師が主治医として治療に当たった。男性は全治不明の重傷で、1カ月以上の入院が必要。捜査幹部は「迅速に処置をしなければ命が危なかった」と話す。

「全治不明」……。死亡事件になっていてもおかしくない事例だったのか。

関連:

サイズが 20MB もあるデカいブツが見つかったそうで。関連:

Stuxnet級の高度なマルウェア出現、サイバー兵器に使用か

(ITmedia, 2012.05.29)

sKyWIper: A complex malware for targeted attacks

(Laboratory of Cryptography and System Security (CrySyS), 2012.05.28)。分析結果。

Kaspersky Lab and ITU Research Reveals New Advanced Cyber Threat (Kaspersky, 2012.05.28)。サイバー諜報用ですか。

The Flame: Questions and Answers (Kaspersky, 2012.05.28)

First of all, Flame is a huge package of modules comprising almost 20 MB in size when fully deployed. Because of this, it is an extremely difficult piece of malware to analyze. The reason why Flame is so big is because it includes many different libraries, such as for compression (zlib, libbz2, ppmd) and database manipulation (sqlite3), together with a LUA virtual machine.

多機能プログラムなのですね。

Flamer: Highly Sophisticated and Discreet Threat Targets the Middle East

(Symantec, 2012.05.28)

Flame worm - Iran claims to discover new Stuxnet-like malware

(Sophos, 2012.05.28)

Flame malware - more details of targeted cyber attack in Middle East (Sophos, 2012.05.28)

2012.05.30 追記:

関連:

2012.05.31 追記:

関連:

W32.Flamer についての詳しい続報

(シマンテック, 2012.05.31)

Flame マルウェア - 中東で発生している標的型サイバー攻撃の詳細について

(ソフォス, 2012.05.28)

Flameのケース

(エフセキュアブログ, 2012.05.28)

Flame-bait Questions

(F-Secure blog, 2012.05.30)。下線は小島。

- So I'm not safe?

Go back and ask yourself the "Am I at risk?" question!

Commercial based antivirus and security products are designed for and focus on protecting you from prevalent classes of in the wild threats coming from criminals, thugs and digital mobsters (and it's a constant battle). It is not designed to protect you from the digital equivalent of Seal Team Six. So if you're the guy that finds himself in the crosshairs- you're not safe.

関連: DEVGRU (ウィキペディア)。今や SEAL チーム 6 は「DEVGRU 海軍特殊戦開発グループ」として独立しているそうです。

日本語だと、「デジタル版 SEAL チーム 6」よりは「公安 9 課」とした方がわかりやすいかな。

Flame Malware and SCADA Security: What are the Impacts?

(tofinosecurity, 2012.05.29)

2012.06.01 追記:

関連:

2012.06.04 追記:

関連:

マイクロソフト セキュリティ アドバイザリ (2718704)

承認されていないデジタル証明書により、なりすましが行われる

(Microsoft, 2012.06.04)。Flame 対応だそうで。

この更新プログラムは、次の中間 CA 証明書を失効させます:

- Microsoft Enforced Licensing Intermediate PCA (証明書 2 つ)

- Microsoft Enforced Licensing Registration Authority CA (SHA1)

なんと、Microsoft 自身が発行した証明書が悪用されたと!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! なんじゃこりゃーーーーー

2012.06.05 追記:

MS 証明書関連:

W32.Flamer: Microsoft のデジタル証明書の悪用

(シマンテック, 2012.06.04)

ターミナルサービスライセンスサーバーを使用するには、最初に Microsoft に連絡してサーバーのライセンス認証を行う必要があります。Microsoft は、ライセンス認証の一環として、Microsoft がターミナルサービスライセンスサーバーの適切な所有権を個別に識別、検証できる証明書をターミナルサービスライセンスサーバーに発行します。これらの証明書は、Microsoft Enforced Licensing Intermediate PCA 証明機関に連鎖し、さらに Microsoft Root Authority に連鎖します。発行される証明書は限定的に使用されるものですが、これによりコード署名が不適切に許可されます。

Flamer は、このような証明書を使ってコードに署名して、Microsoft がコードを生成したように見せかけています。

ターミナルサービスライセンスサーバー用の証明書が、実はコード署名できてしまうような代物だったと。

Microsoft certification authority signing certificates added to the Untrusted Certificate Store

(Microsoft Security Research & Defense blog, 2012.06.03)

When we initially identified that an older cryptography algorithm could be exploited and then be used to sign code as if it originated from Microsoft, we immediately began investigating Microsoft’s signing infrastructure to understand how this might be possible. What we found is that certificates issued by our Terminal Services licensing certification authority, which are intended to only be used for license server verification, could also be used to sign code as Microsoft. Specifically, when an enterprise customer requests a Terminal Services activation license, the certificate issued by Microsoft in response to the request allows code signing without accessing Microsoft’s internal PKI infrastructure.

それを知ってさえいれば、誰でもできる簡単な仕事だったと……。

承認されていない証明書に関するアドバイザリ 2718704 を公開

(日本のセキュリティチーム, 2012.06.04)

あと、Flame 関連:

Flameに関する質問

(エフセキュアブログ, 2012.05.31)

W32.Flamer: 拡散手法のトリックと悪用

(シマンテック, 2012.06.04)

Flamer: Bluetooth 機能の詳細 (シマンテック, 2012.06.01)

W32.Flamer: Microsoft Windows Update Man-in-the-Middle

(Symantec, 2012.06.06)。WPAD を使う。

Flame malware used man-in-the-middle attack against Windows Update

(Sophos, 2012.06.04)

W32.Flamer: Enormous Data Collection

(Symantec, 2012.06.06)

更新情報:情報収集を目的とする「Flame」について

(トレンドマイクロ セキュリティ blog, 2012.06.01)

The Roof Is on Fire: Tackling Flame’s C&C Servers

(kaspkersky, 2012.06.04)

Stuxnet、Duqu、Flameについて

(エフセキュアブログ, 2012.06.12)。アンチウイルスの限界。必読。

マルウェアに関連するサンプルを、我々のアーカイブで探したところ、2010年、2011年に遡って、すでにFlameのサンプルを保有していたことを発見して驚いた。持っていることに気づいていなかったのだ。これらは自動の報告メカニズムを通じてもたらされたものだが、詳細に検討すべきものとして、システムから警告が出たことは一度も無かった。他のアンチウイルス企業の研究者は、それよりさらに以前に同マルウェアのサンプルを受けとった証拠を発見した。同マルウェアが、2010年以前のものであることを示す証拠だ。

これが意味するのは、我々全員がこのマルウェアを2年かそれ以上、検出できずにいたということだ。これは我々の会社の、そしてアンチウイルス業界全体のミスだ。

このようなことが起きたのは、今回が初めてではない。Stuxnetは、イン・ザ・ワイルドになって1年以上、検出されず、ベラルーシのアンチウイルス企業が問題の起きたイランのマシンをチェックするために呼ばれ、ようやく発見された。研究者がStuxnetに似たものをアーカイブで探し求めたところ、Stuxnetで使用されたゼロデイエクスプロイトが、他のマルウェアと共に、以前使用されていたことを発見したが、当時はそれに気づいていなかった。DuQuという関連するマルウェアも、1年以上、アンチウイルス企業の検出を免れていた。

実際のところ、消費者向けレベルのアンチウイルス製品は、莫大な予算を与えられた、十分な資金力のある国家が作成した標的型マルウェアに対して、十分な保護を与えることはできない。こうした製品は、バンキング型トロイの木馬、キーストロークロガー、電子メールワームなど、普通のマルウェアからユーザを保護するものだからだ。しかし今回の様な標的型攻撃は、故意にアンチウイルス製品を回避するために、どんなことでもする。そしてこれらの攻撃で使用されるゼロデイエクスプロイトは当然、アンチウイルス企業には未知のものだ。我々の知る限りでは、被害者を攻撃するこれらの悪意あるコードをリリースする前に、攻撃者はマルウェアが検出されないことを確実にするべく、市場に流通している関連アンチウイルス製品をすべてのテストを行った。彼らには、攻撃を改良する時間が無制限にあるのだ。攻撃者がこちら側の兵器を入手できる場合、攻撃者と防御者の間の戦いは公平とは言えない。

この話はFlameで終わりではない。我々がまだ検出していない、似たような他の攻撃が、既に進行中である可能性は非常に高い。つまり、このような攻撃は上手くいくのだ。

Flameはアンチウイルス業界にとって失敗だった。我々はほんとうに、もっと上手く対処できるべきだったのだが、そうはできなかった。我々自身のゲームでありながら、上手く守備することができなかったのだ。

2012.06.08 追記:

関連:

2012.06.15 追記:

関連:

Flame: Replication via Windows Update MITM proxy server

(Kaspersky, 2012.06.06)

Flame malware collision attack explained

(Microsoft Security Research & Defense, 2012.06.06)

セキュリティ アドバイザリ 2718704: Flame の攻撃と WU の強化

(日本のセキュリティチーム, 2012.06.10)。読んでおきませう。

Flameは不十分

(エフセキュアブログ, 2012.06.12)

攻撃者がMicrosoft Terminal Serverライセンス証明書を再利用する方法を見つけたため、偽のアップデートはMicrosoftのルートと結びつく証明書で署名されている。これだけではWindowsのより新しいバージョンになりすますことはできないとしても、最先端の暗号の調査が行われ、証明書のスプーフィングを可能にするハッシュ衝突を生み出す、完全に新しい方法が考え出されている。しかし、彼らはさらにスーパーコンピュータを必要とした。

「…」

そして突然、何の前触れもなく、Flameが不十分か否かに関する議論は…消えてしまった。

「Stuxnet」と「Flame」に関係性−−カスペルスキーのセキュリティ研究者らが見つけ出す 初期のStuxnetにFlameのモジュールが使われていたとのこと

(ComputerWorld.jp, 2012.06.12)。

Back to Stuxnet: the missing link

(Kaspersky, 2012.06.11) の件かな。

Announcing the automated updater of untrustworthy certificates and keys

(Windows PKI blog, 2012.06.12)。無効化された証明書の自動更新ツール。

It's Signed, therefore it's Clean, right?

(F-Secure blog, 2012.06.14)

世界のセキュリティ・ラボから:

中東で発見された高度なマルウエア「Flame」に大騒ぎ

(日経 IT Pro, 2012.06.14)

2012.06.20 追記:

ワシントン・ポストがすっぱ抜いた模様。

2012.06.26 追記:

関連:

2012.08.02 追記:

Stuxnet への回帰:見逃された関連性

(viruslistjp, 2012.08.02)。Back to Stuxnet: the missing link

(Kaspersky, 2012.06.11) の邦訳。

2 か月遅れで邦訳が出たら、「ニュース」として扱ってるサイトがあった:

「Stuxnet」と「Flame」の開発チームはグルだった!

カスペルスキー、両者の関係性を立証

(ComputerWorld.jp, 2012.08.02)。

ちゃんと 2 か月前にも記事出してるのにね:

「Stuxnet」と「Flame」に関係性−−カスペルスキーのセキュリティ研究者らが見つけ出す 初期のStuxnetにFlameのモジュールが使われていたとのこと

(ComputerWorld.jp, 2012.06.12)

2012.09.24 追記:

Flame の C&C サーバの解析レポート。「シマンテック、CERT-Bund/BSI、IMPACT、カスペルスキーの共同で」行われたそうで。

》

海自、米豪と演習で強襲艦撃沈=多国間武力行使で憲法抵触の恐れ−10年7月

(時事, 5/27)、

問われる憲法との整合性=海外演習拡大、透明性が課題−日米豪撃沈訓練

(時事, 5/27)。RIMPAC 2010 SINKEX の件。って、ただの実弾射撃訓練じゃん……。

これが問題だと言うのなら、そもそもリムパックへの参加自体を問題視すべきだと思うのだが。

関連:

2012.06.01 追記:

》

落合洋司弁護士がつぶやく 「NHKスペシャル 未解決事件 File.02 オウム真理教」

(togetter, 5/28)

》

怒りの新日鉄 極秘技術「方向性電磁鋼板」なぜ韓国大手に流出したのか

(ITmedia, 5/28)。新日鉄の逆襲なるか。

元社員はなぜ技術を漏らしたのか。「結局は金だろう」。新日鉄幹部らはそう吐き捨てる。

そう言うのは簡単だが、新日鉄は、技術者達に適切な報酬を与えてきたのだろうか。

相手は研究開発費を省略して人件費に投入することが出来る訳だから、たとい年棒2,000万円で雇用してても1億円を呈示されたら… (はら〜ん @haran345, 5/28) ということも確かにあるので一概には言えないが。

》

UnboundとDNSラウンドロビン

(インフラエンジニアway, 5/28)。Unbound 1.4.17 で DNS ラウンドロビンに対応。

関連: BIND 9.9.0rc3 is now available

(ISC, 2/18)

previously included in 9.9.0rc2

(中略)

RRset ordering now defaults to random. [RT #27174]

BIND 9.9.0rc2 以降は rrset-order { order random; }; がデフォルトの模様。

》

郷原弁護士に聞く:コンプガチャ問題は景表法を適用すべき問題か

ゲーム業界に求められる「法令順守コンプライアンス」からの脱却

(朝日, 5/28)

郷原弁護士:ライブドア事件と共通の構図があります。ライブドア事件では、それまで国民的ヒーローのように持ち上げられていたホリエモンこと堀江貴文氏とベンチャーの雄だったライブドアという会社が、検察の突然の強制捜査で「法令遵守」に反したという烙印を押されたことで一転して社会から厳しいバッシングを受けました。今回、ソーシャルゲーム事業で急成長した携帯ゲーム事業を行う企業が、コンプガチャ問題で消費者庁の「違法判断」を受けて世の中の評価が大きく変わったとすると、社会現象として似た面があります。

ライブドアの経営手法の最大の問題は、法令にさえ違反していなければ何をやっても良いという考え方だった。携帯ゲーム事業を営む企業が、法令に違反さえしなければよいという考え方でやってきたとすると、ライブドアとかなり似た状況だと言えます。

しかも、ライブドアの摘発が、日本のベンチャー市場に甚大な影響を与えたことに間違いありません。今度も、不況の最中の日本にあって、ゲーム業界は、唯一の高収益高成長業種です。それが一転して社会から叩かれる。社会現象としても経済現象としても似た構図と見ることができます。

郷原弁護士:パロマと共通するのは、それまで法的責任はないということで何の問題もないと考えていたのが、社会から突然批判を受けるようになったという構図です。パロマ事件では、長年にわたって同一機種のガス湯沸かし器による一酸化炭素中毒で多くの死者が出ていたことがマスコミで問題にされ、経産省から製品回収命令を受け、世の中から大きな非難を受けたわけですが、パロマの側では、その一酸化炭素中毒事故は修理業者の不正改造によるものと判断していましたし、法的責任の追及の動きはあっても、製品に欠陥があったわけではないので、司法の場でも責任は否定されていました。マスコミの追及が始まっても、パロマは自信を持って「当社の責任ではない」と言い切ったのですが、それがかえって世の中の反発を受け、大きな批判・非難につながりました。パロマだけが悪者にされたことで、それまで事故の多発に対して対策をとらなかった経産省の責任は、ほとんど問題にされませんでした。

携帯ゲーム会社も、これまでコンプガチャが違法だとは思ってきませんでした。法令遵守上は問題ないと考えて、事業を拡大していきました。それが社会から突然批判を受けるようになった。その段階で、企業側が「法的には問題はない」と言って開き直っていたら、パロマと同じ状況に追い込まれていたと思います。

ちょっとした世の中の動き、マスコミの動きでガラッと状況が変わり、監督官庁の姿勢がガラッと変わった。まさにクライシス・マネジメントが必要な局面です。

》

後付けでトラッキング機能が有効化されることについて、はてなとTwitterの場合

(最速転職研究会, 5/24)

Do Not Trackの話

Twitterは、十分に安全な実装だと考えているからこそ、この機能をデフォルトで有効化するのだろう(ヨーロッパ除いて)。で、俺が懸念していることは「Do Not Trackで拒否できるからいいでしょ」といって「勝手にやっても平気(とされている)ことの範囲」が今までよりも広がってしまうことだ。「拒否できるかどうか」ではなく、どんなidでトラッキングされているか、どんな情報がどこに収集されているのか、何が目的か、非公開のつもりの情報が意図せず他人に知られてしまわないかどうか、を気にしなくてはいけない。今まで広く行われてきたことは「個人を特定可能なid + 自社サービス内の履歴を利用」または「個人の特定が不可能な匿名id + 広範なWebサイトの履歴を利用」であって「個人を特定可能なid + 広範なWebサイトの履歴」というパターンは明示的な同意があって行われることだった(GoogleツールバーでWeb履歴機能を有効にする場合、等)

》

米国「プライバシー権利章典」の衝撃 出遅れた日本

(日経, 5/25)。というか、出遅れなかったことがないからなあ。Do Not Trackの話も出てます。

なかでも注目すべきは、事業者によるネット上の追尾・追跡(トラッキング)を消費者が拒否できる「Do Not Track」(以下DNT)という概念を明確化し、権利章典の基本方針とした点だろう。

(中略)

今回、権利章典の基本方針としてDNTの概念が採択されたことで、オンラインプライバシーに関して米国が「オプトアウトの徹底」を全体方針とすることが明示されたといってよい。これは一見すると消費者保護強化のように受け取れる。だが逆に、「消費者がオプトアウトを宣言しない限り」、プライバシーデータやビッグデータが極めて活発に利用されることが予想される。プライバシー関連ビジネスの産業振興を狙う米国の立場がより鮮明になったといえる。

あと、これは以前から問題になってる点だけど:

問題は、今の日本はこの駆け引きに参加すらできない可能性があること。日本では政権トップの現状認識も含め、この議論について欧米いずれと比べても周回遅れの状況にある。

いま何が争点になっているのか、それと産業構造がどう結び付いているのか、そこにどんな経済的価値が存在するのか。政権中枢レベルで理解できている人は、筆者が知る限り残念ながらほとんどいない。

こうした停滞は、日本企業のグローバル化にも障害になってきている。日本はコミッショナー制度を有していないため、プライバシーコミッショナー会議[注9]にも正式参加できていない。日本が遅々とした対応に甘んじている間に、東欧の小国にさえも先を越されるほどの状況になっている。この事実は、日本の国際競争力の弱さを端的に示すものであり、深刻な事象として受け止めなければならない。

》

保安院、安全委に表明要求 「耐震 旧指針でも問題なし」

(東京, 5/18)

》

原子力発電・核燃料サイクル技術等検討小委員会 秘密裏会議

核燃サイクル秘密会議:原子力委員長も出席 (毎日, 5/25)

核燃サイクル秘密会議:「23回開催された」官房長官公表

(毎日, 5/25)。「近藤駿介原子力委員長は最初の4回参加した」。

今年4月24日に開かれた秘密会議は、原発の使用済み核燃料の再処理政策を議論してきた原子力委・小委員会の報告案作成を巡って開催され、推進側だけを集めて報告書の原案を配布した。

報告書は、結論部分に当たる「総合評価」が書き換えられ、全量直接処分について、原案にあった「総費用において優位」とする表記が、条件付きで「優位になる可能性が高い」と後退した。【小山由宇】

原子力委員会:細野氏「事務局、電力会社出向者ゼロに」 (毎日, 5/25)

担当室には職員21人(無給の行政実務研修員2人を含む)のうち電力会社など事業者、メーカーからの出向者が9人いる。細野氏は「電力会社の皆さんにはしかるべき段階で会社にお戻りいただくことについて検討している」と述べた。

今すぐには何もしない。

核燃サイクル秘密会議:古川国家戦略相、「疑義招き遺憾」

(毎日, 5/25)

一方、古川氏は「電力事業者の意見に沿って、再処理に有利になるような報告書案の書き換えが行われたことはないと聞いている」と報告書そのものの信頼性は認めた。

実際に変わってるのに。

疑惑の原子力委員会事務局

(河野太郎公式ブログごまめの歯ぎしり, 5/25)

例えば平成19年4月1日から平成24年4月1日までに民間企業から原子力委員会事務局に「採用」された人物の出身法人を見てみる。

出身法人 期間 常勤・非常勤

電力中央研究所 H19−H21 常勤

日立GEニュークリアエナジー

H22−H24 常勤

関西電力 H19−H21 非常勤(以下全て)

三菱重工 H19−H21

中部電力 H20−H23

日立GEニュークリアエナジー

H20−H22

東京電力 H20−H22

東芝電力システムH20−H22

関西電力 H21−H22

日本原子力発電 H21−H24.12.31*(*は在籍中)

三菱重工 H21−H23

電力中央研究所 H22−H23

東京電力 H22−H24.07.19*

関西電力 H22−H24.06.30*

東芝 H22−H24.07.15*

電力中央研究所 H23−H24.12.31*

東京電力 H23−H25.06.30*

中部電力 H23−H25.07.31*

三菱重工 H23−H25.09.30*

日立ニュークリアエナジー

H24−H26.03.31*

東京電力、関西電力、中部電力と日立、東芝、三菱重工で原子力委員会の事務局ポストをしっかり分け合っている。電力中央研究所も必ず一人出しているし、最近では日本原子力発電も出している。

》

Android OSを標的とした不審なアプリに関する注意喚起

(IPA, 5/24)

公式マーケット以外で配布されているため、インストール画面でアプリが必要とする権限(パーミッション)確認画面は、黒色背景となります。まず、この画面配色で一度注意を払うことが望ましいです。

》

第6回 セキュリティうどん(かまたま)。

2012.06.23、香川県高松市、無料。「現役ペネトレーションテスターが語るセキュリティ事情」

》

大飯原発「再稼働に前向き」2町のみ 100キロ圏調査

(中国新聞, 5/23)

》

大飯原発・再稼動を決めた町議会の呆れた裏舞台

(カレイドスコープ, 5/22)、記者「一言お願いします」 → 議長「あ!」 原発再稼働を決めたおおい町議会の議長が小学生レベルな件 (動画あり)

(ニュース2ちゃんねる, 5/25)

関連: おおい町議長、不適切発言で辞意 関西電力大飯原発

(産経 MSN, 5/25)

》

大飯原発事故時、京都府の広範囲が汚染の可能性 −−滋賀県実施の独自拡散予測図、京都府部分を情報公開で入手

(グリーンピース, 5/25)。京滋の人は一読しておこう。

グリーンピースでは、滋賀県が提供した拡散予測図を公開するよう、住民と共に京都府に情報開示請求をしていました。公表された予測図からは、福井県の大飯原発で重大事故が起きた場合、国際原子力機関(IAEA)の基準で「ヨウ素剤の服用」が必要となる、甲状腺被ばく等価線量50mSv(ミリシーベルト)を超える地域が、京都府の広範囲におよぶことが分かりました(注1)。グリーンピースは京都府分のデータをもとに、すでに公開されている滋賀県分の拡散予測図(注2)と合わせて福井県を取り巻く放射性物質拡散予測マップを作成して公開しました(注3)。

(中略)

注1) 京都府による「大飯発電所に係る拡散予測結果」の京都府部分:

注2)滋賀県による「大飯発電所に係る拡散予測結果」の滋賀県部分:

注3)グリーンピースが京都からの開示情報をもとに、滋賀県によるシミュレーションマップをもとに編集した 「大飯原発周辺自治体の放射能拡散予測マップ」:

》

スピーディ予測、滋賀県が提供を再要請 2カ月提供なし

(朝日, 5/23)。とっとと出せばいいだけなのに。

関連: 3か月も隠ぺいされ続ける大飯原発SPEEDIデータ

(グリーンピース, 5/18)

》

JANOG30 ミーティング (JANOG)。2012.07.04〜06、岡山県倉敷市、15周年記念イベントと本会議は無料。

》

Studygift

》

「忍び込み」の割合が増加、泥棒の3割は在宅時を狙ってくる。 自宅で過ごす家族をいかに守るか −−住宅の防犯(前篇)

(日経 BP, 5/18)

まず、どんな場合でも、カギは必ずかけてください。これが自宅防犯の大前提です。(中略)

警視庁のデータによると、全国の侵入手口の1位が無施錠です。東京の一戸建ては、ガラス破りが5割を超えて1位になっていますが、マンションの場合は、無施錠が1位。一戸建ての玄関だけにかぎって、つかまった泥棒に侵入手口を確認すると、「玄関にカギがかかっていなかった」というのが7割にもなるという話です。

》

手軽な暑さ対策の新製品が続々

(日経 KEN-Plats, 5/22)。YKK AP「スナップシェード」「NEWアウターシェード」、トーソー「コルトエコ」、住友スリーエム「スコッチ 太陽光線を反射する窓用省エネフィルム マイクロホール付」(長すぎる!)

》

虚々実々の情報戦 デマの中に真実はある?

中国共産党中央では激しい政治闘争が繰り広げられているらしい (日経ビジネス, 5/23)。

木を隠すには森の中。

》

「技術流出」、特効薬なきジレンマ

(日経ビジネス, 5/23)

》

猪瀬直樹の「眼からウロコ」

新電力を30%に高める「育成案」を国に提案

》

ホルムアルデヒド原因物質、不完全処理で排出か

(読売, 5/25)

埼玉県は25日、原因は、化学会社「DOWAハイテック」(埼玉県本庄市)が群馬県高崎市内の産廃業者に処理を依頼した廃液とほぼ断定した。(中略) 発表によると、産廃業者は、廃液の内容について十分な告知を受けず、分解処理などが不完全なまま、高崎市内を流れる利根川支流の烏川に排出した可能性が高い。

》

「鯨肉が売れない!」〜鯨研自らが公表した、入札結果の惨状〜

(イルカ&クジラ・アクション・ネットワーク, 5/22)。

全然余ってると。おまけに「2010年からは、アイスランド産の極めて安いナガス肉が調査鯨肉の売れ行きを脅かしている」そうで。「調査捕鯨」というスキーム自体が破綻していると。

》

第16回 サイバー犯罪に関する白浜シンポジウム&危機管理コンテスト: プログラム。

資料が公開されてます。

》

放出総量90万テラベクレル=昨年3月、2・3号機が8割−福島第1事故・東電推計

(ウォール・ストリート・ジャーナル日本版, 5/24)、

放射性物質 90万テラベクレル放出と発表 東電

(東京, 5/25)

》

飯舘村指定に3週間も 助言チーム、至急避難提言 政府の対応遅れ

(東京, 5/25)

三月中旬以降、原発から二十〜三十キロ圏の屋内退避の対象区域より遠くでも高線量が計測されたが、安全委事務局は二十二日に「区域の変更は不要」との考えを国の原子力災害対策本部に示した。

これに対し助言チームは二十四日、避難区域見直しの検討を官邸に提言。三十一日には「(三十キロ以遠の)立ち入り制限措置を至急決定すべきであり、強く提言する」と、異例の表現で訴えた。特に飯舘村の名を挙げ「立ち入り制限を検討すべきことは、文部科学省の土壌モニタリングの結果から明らか」だと指摘している。(中略) だが、災害対策本部が避難区域見直しの助言を安全委に要請するのは、四月十日になってから。政府は翌日、安全委の助言に基づき、五月までに避難するよう求める計画的避難区域などの設定を発表したが、対象区域の発表は四月二十二日にずれこんだ。

》

眠れる熱エネルギーを活用せよ

(NHK クローズアップ現代, 5/24)。排熱、地中の熱、下水の熱……。

10年前からコージェネレーションの設備を販売しているこの会社では、去年の原発事故を機に企業からの注文が殺到するようになりました。

昨年度の実績は、その前の年の15倍。

今年度はさらなる拡大を見込んでいます。

》

油価で読み解くプーチン・ロシア最大の敵

新閣僚発表はなぜこれほど遅れたのか

(JBpress, 5/24)

ロシア国家予算は油価高騰を前提に予算を組んでおり、今年3月5日付の英フィナンシャル・タイムズ(FT)紙は、2012年度ロシア財政均衡点は油価120ドル。米ウォール・ストリート・ジャーナル(WSJ)紙は、プーチンの選挙公約実現には油価150ドル必要と報じています。

筆者は常日頃、ロシア経済は≪油上の楼閣≫と論じておりますが、遂に露高官も同じことを言い始めました。

関連: NY原油、反発 7月物は90.66ドルで終了、イラン問題長期化で (日経, 5/25)

》

黒木昭雄さんの遺作『神様でも間違う』、出版へ

(THE INCIDENTS, 5/8)、

黒木昭雄氏の遺作『神様でも間違う』について語るky00950さん

(togetter, 5/24)

》

<自民党>「脱原発は不可避」を削除 エネルギー政策見直し

(毎日 / Yahoo, 5/22)。しょせん自民党か……。

関連: 「脱原発」遠ざかる自民 エネ政策で迷走

(東京新聞, 2012.05.25)

》

記者の目:東電再建計画=三沢耕平(東京経済部)

(毎日, 5/24)。どう見ても破綻してますからね。

》

太陽光パネル、滋賀県 補助金申請なら 省エネ製品も対象

(京都新聞, 5/24)

》

Facebook、株式公開時に不適切な情報開示か? 法律事務所2社が集団訴訟準備

(Internet Watch, 5/24)。ややこしいことになってきたな。

》

SecurID software tokens cloned

(H Security, 5/22)

》

東電広報部とフリー記者が取材カメラ持ち込み禁止について大バトル

(レイバーネット, 5/19)。関連:

》

「架空請求」業者名とサイト名一覧を更新(東京都)

(so-net セキュリティ通信, 5/23)

》

原子力発電・核燃料サイクル技術等検討小委員会 (内容は事業者との秘密裏会議で別途決定)。

毎日のスクープ。

核燃サイクル原案:秘密会議で評価書き換え 再処理を有利

(毎日, 5/24)

核燃サイクル政策について議論の中核を担う内閣府原子力委員会の小委員会に提出された報告案が秘密会議によってゆがめられていた問題は「民主、自主、公開」の原子力3原則を持ち出すまでもなく重大だ。電気事業者とりわけ日本原燃は全量直接処分政策を選択すると六ケ所村再処理事業もろとも破綻する運命にある。報告案作成に関与してはならないのは自明で、原子力委トップである近藤氏の責任は重い。

公共施設に事業者だけを集め意見を聞く原子力委員や内閣府、経済産業省・資源エネルギー庁職員に公務員の自覚はあるだろうか。憲法15条は「すべて公務員は全体の奉仕者であって一部の奉仕者ではない」と定める。反対派を排除して推進派と水面下で手を組んでは失格の烙印(らくいん)は免れまい。

なぜ再処理事業にこだわるのか。再処理できなくなれば使用済み核燃料の捨て場所を速やかに決めなければならない。無理なら原発停止に追い込まれる。高コストと判明しても再処理にしがみつくのは、影響が原発政策全般に及ぶからだろう。

5月8日の小委員会で、委員の松村敏弘・東京大教授は問題の「総合評価」の記載について「なぜこんな偏った記述になってしまうのか。まったく分からない」と厳しく批判した。秘密会議の存在を知らない委員の目にも、議論を無視した内容であることは明らかだった。原子力委が絡む会議は他にもある。ゆがめられた政策が一つだけとは考えにくい。地に落ちた信頼を取り戻すには秘密会議参加者を一切タッチさせない新体制を作り、議論を一からやり直すほかない。【小林直】

大島堅一氏の tweet によると、松村氏の「なぜこんな偏った記述になってしまうのか。まったく分からない」は、

120508(前半)第14回 原子力委員会 原子力発電・核燃料サイクル技術等検討小委員会 9:00〜

(ustream) の 2:10:57あたりからのようです。

核燃サイクル「秘密会議」:まるでムラの寄り合い

(毎日, 5/24)

4月24日午後5時前、東京・霞が関の中央合同庁舎4号館7階743会議室。開けっ放しのドアから三々五々、背広姿の男たちが入室していくのを記者は目撃した。原子力委員会、内閣府、経済産業省・資源エネルギー庁、電気事業連合会、日本原燃、東京電力……。反対・慎重派の姿はなく、推進派ばかりだ。(中略)

2人の内閣府職員が「ロ」の字に並べられた机の上に1部ずつ原案を配布していく。電事連幹部らが笑顔で受け取る。扉のすぐそばに座っている高速増殖原型炉「もんじゅ」を運営する「日本原子力研究開発機構」幹部は熟読していた。やがて雑談が始まり、1人が反対派の論客である環境エネルギー政策研究所の飯田哲也所長らの名前を挙げ批判すると、一斉に笑い声が起こった。

長期的な原子力政策を論議する「新大綱策定会議」(議長・近藤駿介原子力委員長)の議案が原発再稼働の妨げになるとして隠蔽(いんぺい)された問題を毎日新聞が報じた(8日朝刊)際、近藤氏は主に二つの理由から「問題ない」との見解を示した。しかし、秘密会議問題で発覚した経緯に照らすと、今度は同じ弁明は通用しない。(中略)

近藤氏は電気事業者に渡った点を不適切としながらも「議案ではなくメモ。議案なら(パソコンのプレゼンテーションソフトである)パワーポイント形式にする」「事務局がメモをうっかり電子メールで流してしまった」などと釈明した。

しかし今回発覚した秘密会議疑惑で配られた原案はパワーポイント形式。さらにメールではなく会議室で事業者に手渡している。所管大臣である細野豪志原発事故担当相は議案隠蔽発覚時、近藤氏擁護論を展開した。対応が注目される。【核燃サイクル取材班】

事実です。そのような会合は検討小委設置以来、20回以上開催しました。作業が終了した24日が最後でした。RT @amneris84: @tatsu0409 ありがとうございます。4月24日に経産省の担当者、電気事業者などを集めた、非公開の「勉強会」を開いたことは事実なのでしょうか。

(鈴木達治郎 @tatsu0409, 5/24)

原子力発電・核燃料サイクル技術等検討小委員会

(原子力委員会)

》

その男、数土文夫 (NHK 経営委員長)

》

ヤフーのIPv6への取り組み Continue: 現状の IPv6 における利用の問題

(Yahoo! JAPAN Tech Blog, 5/23)

》

続・行き過ぎたソーシャルゲーム 依然残る「射幸心」

「ガチャ依存」か「脱ガチャ」か 健全化への分水嶺

(日経, 5/22)

》

<陸山会事件>「虚偽」捜査報告書…背景に検察内部の「溝」

(弁護士 落合洋司 (東京弁護士会) の 「日々是好日」, 5/22)

》

なりすましメール撲滅に向けたSPF(Sender Policy Framework)導入の手引き

(IPA, 5/23)

》

少しのスペースもスパマーに譲らないために

(シマンテック, 5/22)

》

PKAnzug氏による検証 『福島県の子供の病死者数が増えている』?

(togetter, 5/23)

なんとあのpdfの主張とは正反対に減っています。もちろん放射線で減ったわけじゃなく、こんなのはただのゆらぎ。

》

「Windows 2000」が新大阪駅の新幹線到着案内モニターに出現

(gigazine, 5/24)。見上げれば Windows 2000。まだまだ現役です。

Sophos の Endpoint Security and Control 10 は Windows 2000 SP4をサポートしているので、少なくとも2014 年 Q4 までは使えそう。

》

ZTE Score: いとも簡単に権限昇格が可能

(シマンテック, 5/24)。ZTE製のAndroid端末にセキュリティ問題、root権限が取得される恐れ

(ITmedia, 5/22) の件。

》

Oracle対GoogleのJava/Android訴訟、Googleの特許侵害は認められず

(sourceforge.jp, 5/24)

》

日テレ元解説委員 311翌日に辞意を伝え退社した経緯語る

(ZAKZAK, 5/21)。水島宏明氏。

しかも、NNNドキュメントの企画会議では、「うちは読売グループだから、原発問題では読売新聞の社論を超えることはするな」と通達された。そんなことをいわれたのは初めてでした。(中略)

現場に出る若手社員や下請けの派遣社員は、その指示に沿った取材しか許されない。でも、我々は社員である前にジャーナリストですから、本来は自分の目で現場を見た上で、自ら報道すべきことを判断すべきです。震災以降、現場軽視をますます痛感し、私は会社を辞める決意を固めました。

日テレって、やっぱりこうなのですね。

》

クローズアップ2012:違法ダウンロード罰則案、国会提出へ ワンクリックで犯罪?

(毎日, 5/24)

》

Cookie Stolen via Attribute Poisoning

(NTTComSOC, 5/22)。「Cookie 情報の属性を書き換えることで Cookie 情報を盗聴する方法」。

》

中国から“体育館の裏”に呼び出された韓国

韓国もホントは嫌な中国とのFTA

(日経ビジネス, 5/22)

》

首都高つくり替え、6路線75キロを候補に

(日経 KEN-Plats, 5/16)

》

ERT Threat Alert: TheWikiBoat Group Targets the World’s Largest Organizations

(radware, 5/23)。加藤さん情報ありがとうございます。攻撃対象にトヨタ、日本郵政、三菱商事が含まれてます。

2012.05.30 追記:

結果: 5/25 の攻撃予告とその対応

(IIJ SECT, 5/30)

》

B-CAS カード終了のお知らせ。「B-CAS カードの断末魔です!」「いよいよ最後!」

》

ここに注目! 『スカイツリー 期待される防災効果』

(NHK 解説委員室, 5/22)。雨水タンク (2,635トン)、防災カメラ (260m 地点)、洪水時避難場所 (4階、3000人分毛布等備蓄)。

》

平成23年中の「インターネット・ホットラインセンター」の運用状況について (警察庁, 5/10)

》

平成23年中のインターネット上の違法・有害情報の取締結果について

(警察庁, 5/10)

》

Hyper-V と共に使用する NIC チーミングに対するマイクロソフトのサポート ポリシー

(Microsoft, 5/21)

ネットワーク アダプター チーミングは、ハードウェア ベンダーのみが提供するので、マイクロソフトが Microsoft Product Support Services を介してこのテクノロジをサポートすることはありません。

》

我ら降伏せず -サイパン玉砕戦の狂気と真実-

(復刊ドットコム)。遂に出ますよ!!!

2,310円 + αで買えます!!!

2012.05.25 追記:

Directory Traversal via PHP Multi-File Uploads

(Neal Poole, 2011.10.03) の件、PHP 本家

では PHP 5.3.11 / PHP 5.4.1 で修正になってました。岡安さん、加藤さん情報ありがとうございます。

というか、いろいろ (2012.04.30) に書いてるじゃん > 俺 orz

Chrome 19.0.1084.52 公開。13 件の欠陥が修正されている。

》

電子ブックReaderのコンテンツ購入が煩わしすぎて話題に【痛いニャスキー】

(ascii.jp, 5/23)。1-click なシステムと比べると、ねぇ……。

そういえば 1-click 特許っていつまでだっけ? と思ってぐぐった結果:

……新畑さんから (情報ありがとうございます)

> US5960411 (A) 、1999.09.28から17年だと、2016.09.27まで有効、でいいんですかね。

ですが、

アメリカの特許制度は、

「当たり前に使っている過去の技術が突然特許登録され、17年間特許権者が好き勝手をする」

(特許になるまで出願の存在自体非公開なのを良いことに、出願人が審査を遅らせるなどし、頃合を見て特許登録させることが制度上可能だったことが背景に存在します)

という他国からの批判にさらされた結果、1995.06.08以後の出願については特許出願日から20年間で権利満了となるよう変更されました。

従って、この特許の権利満了日は出願日1997.09.12から20年後の2017.09.12になります。

(出願から登録まで3年未満のため、過去の制度よりも権利期間は長くなっています)

ちなみに、2017.09.12までの権利維持費用が2011.03.28付けで納付済みであることを、先ほど米国特許庁のWebサイトで確認しました。

》

Studygift

》

最新イージス・システム「ベースライン9」が多目標を同時迎撃 (海国防衛ジャーナル, 5/23)。

ちなみに海自のイージス護衛艦は「軍事研究」2012.06 p.42 によるとこんなだそうで:

| ベースライン |

船名 |

| 4 |

こんごう、きりしま、みょうこう |

| 5 |

ちょうかい |

| 7.1 |

あたご、あしがら |

なお、「あたご」「あしがら」は、現時点では BMD には対応していないそうで。

》

ミサイル防衛 今後の実験スケジュール

(海国防衛ジャーナル, 5/23)

》

CluefulはあなたのiPhoneを調べて、挙動不審のアプリを教えてくれる

(techcrunch, 5/23)。Bitdefender の製品、$3.99。

》

フェイスブック 株価急落で批判浮上

(NHK, 5/23)

》

関西電力、昼のピーク時は高く、夜間が安くなる新料金体系「季時別電灯PS」

(家電 Watch, 5/22)

》

【首相、財務大臣の資質に重大な疑問!】ギリシャを対岸の火事にしてはならないとどや顔で話した後、まったく勉強していないことが発覚!

(情報流通促進計画by日隅一雄(ヤメ蚊), 5/22)

これに対し、江田議員が冒頭のフリップを持ち出し、ギリシャの経済成長率が落ちたのは2006年からであることを示したうえ、なぜこのような急落をしたのか、と、いったん、首相を指名した後、財務大臣を指名し直して聞いた。

安住財務大臣は、分からないと答えた。その安住大臣を救うこともなく、首相はただ黙っていた。

江田議員は、2006年から消費税を5%挙げられていることを指摘した(※1の8時間16分あたり)。江田議員はほかにも原因を挙げていたが、問題は、安住財務大臣も、野田首相も、ギリシャが2006年から消費増税をしていたことを知らなかったことだ。

もし、彼らが知っていたら、安住大臣は分からないとは答えないし、野田首相もそう答えた安住大臣をフォローしたはずだ。

日本での増税議論の根拠としているギリシャの状況について、決定的に知識が足りないというのは、資質に問題があるのではないか?

》

Worm 2.0, or LilyJade in action (Kaspersky, 5/21)

》

Big Brother

(Kaspersky, 5/21)。SpyEye プラグイン webfakes.dll。

If an infected user visits the site of a specified bank and the browser processing the page requests a flash-document via a link from the first column, the webfakes.dll plugin (which runs in a browser context) detects that request and replaces it with an address from the second column - an address controlled by the intruders. As a result, the browser will load a malicious document from the intruder's server (statistiktop.com) instead of a flash document from the bank site.

》

東電利益9割は家庭から…電力販売4割弱なのに

(読売 / Yahoo, 5/23)

》

電気料金の上昇幅は約4割にも!? エネルギー管理システム活用し上手な節電を

(日経 BP, 5/22)

》

Doctors shouldn't buddy up with patients on Facebook or Twitter, hospitals warn

(Sophos, 5/21)

》

Facebook account cancellation is malware, not Adobe Flash

(ZDNet Zero Day, 5/21)

》

Adware Stages Comeback Via Browser Extensions

(Kerbs on Security, 5/21)

》

23日からエジプト大統領選、初の民主的選挙に5000万人投票へ

(ロイター, 5/23)

》

「釜石の奇蹟」のその後を支えた「釜石山田道路」(2011.03.05 開通)

》

自由報道協会の記者会見で自由報道協会をdisってきました。

(やや日刊カルト新聞主筆ブログ, 5/23)。自由報道協会がいよいよ残念なことになっている模様。

会見場での上杉氏の発言には、発言の方法と内容の双方に問題がありました。

自由報道協会の記者会見の質疑では「一人一問」というルールがあり、会見者の言葉に質問者が言葉をかぶせることも禁じられています。これらは全て、「読売新聞事件」において、上杉隆代表を含め自由報道協会のメンバーたち自身が、読売新聞の記者を罵倒する根拠としていたものです。しかし、今回の会見での上杉氏は、自由報道協会の代表でありながら、このルールを完全に無視。いつまでもしゃべり続けるわ、かぶせるわ、挙手もせず指名もされていないのに発言する場面もあるわ。会見社が発言している最中に、上杉氏が「誰に言ってんだよ」と野次って、会見者の話が中断させられた一幕もありました。

自由報道協会事務局は取材の際、「市民の人権擁護の会」がサイエントロジーだということを把握していなかった、と回答しています。しかし代表である上杉氏は知った上で問題ないと判断し、「ほかの会員が知っていたかどうかは知らない」という。

この問題によって、2つ問題が生まれます。まず、取材に対して協会が事実を把握していなかったとしたコメントは、実は事実に反していたことになる、という点。実際は「把握していなかった」ではなく、代表者が事情を知った上で問題ないと判断して会見を開催していた。もうひとつの問題は、自由報道協会の代表は、事実を知っていても、それを会員に知らせた上で会見開催の可否の意見を募るということはしていない、という点。上杉氏が知って問題ないと判断すれば、会員たちの意見や判断はどうでもいいみたいです。すっごい北朝鮮ですね。

「知ってたよ」と言えば、上杉氏自身のメンツは保てるのかもしれませんが、それと引き換えに、自由報道協会という団体は実にいい加減で不健全であるということになってしまいます。いやあ、主要な会員たちがどんどん手を引いいていく気持ち、少しわかる気がするわ。

》

BRTで仮復旧の気仙沼線、JR東日本が整備に着手

(日経, 5/23)。ようやく GO。

》

Schneier's CRYPTO-GRAM日本語版 2012年4月号

(SkyDesk)。もうちょっとくだけた感じで、読みやすくお願いしたい感じ。がんばれ。

》

千葉工業大学、東京スカイツリータウンキャンパスを開設〜原発対応ロボットや火星探査船操縦シミュレーターなど

(PC Watch, 5/23)。Quince の改良型 Rosemary のプロトタイプを操縦できたりするそうだ。

》

HDE、RHEL/CentOS 6.2に対応したウイルス対策ソフト「HDE Anti-Virus X」新版

(クラウド Watch, 5/23)。エンジンは F-Secure だそうで。

検討する場合は、

F-Secure 純正とか、他社とかも見てからどうぞ。

》

ベクター、第1四半期の業績予想は大幅な減収減益、不正アクセスの影響で

(Internet Watch, 5/21)

》

「日本では壊れたIPv6が広まっている」とGoogle、IPv6接続お断りの方針

(Internet Watch, 5/21)。Google? と思ったら、及川氏だった。

グーグル株式会社の及川卓也氏は「日本では壊れたIPv6環境が広まっている」と指摘。

関連: 6.6年以内に半数以上がIPv6に、Googleが「正常動作するIPv6」の必要性訴える

(Internet Watch, 5/18)

》

ついに明らかになったスルガ銀行・IBM裁判判決文を読み解く

(アニメキャラが行列を作る法律相談所withアホヲタ元法学部生の日常, 5/18)。興味深い分析。

判決直後には、IBM側の申立てにより開示されなかった*1判決本文が、平成24年5月16日、第一法規判例体系に掲載された。同業他社のデータベースを確認したところ、現時点の掲載はないとのことであるので、第一法規の「スクープ」として評価できよう。

また、判決文を読んでいると、プロジェクトがおかしくなるにつれどんどんIBMのグローバルの介入が強まるが、結局止血できない様子等がよく分かり、ITクラスタにとってはかなり胃が痛くなるが反面勉強になるので、ITも法律も中途半端な筆者の手による本エントリのみに依拠して検討するのではなく、判決本文を読まれることをお勧めする。

判決文、とりあえずダウンロードした。後で読む (いつだよ)。

関連: 日経コンピュータReport

スルガ銀-IBM裁判の判決全容が判明

「パッケージ検証不足は不法行為」

(日経 IT Pro, 5/21)。浅川直輝記者。

》

特集ワイド:曽野綾子さんと考えた 東京スカイツリーなんて、いらない!?

(毎日, 5/21)。「電波塔としての役目」は、オマケ。

事業主体、東武タワースカイツリー社の広報宣伝部に聞いてみると「電波のことですか? それは一つのきっかけにすぎません」とあっさり言われた。むしろ大事なのは観光、町おこしなのだという。同社のサイトにはあの塔の「基本理念」として(1)活力のある街づくり(2)時空を超えたランドスケープ(3)防災面での安心と安全−−の3本柱があり、電波には触れていない。

「電波塔としての役目」をしつこく聞くと、「その辺の事情は総務省に聞いてほしい」との話だ。だが同省も「私たちは基準にのっとり許可を出すだけで、電波塔の必要性といった話にはどの課も答えられない」。そこで03年暮れに「新タワー推進プロジェクト」をつくり建設を促してきた放送6社の代表格、NHKに聞くと「東京タワーの電波発信地点は高さ200メートル強で、都内に200メートル級の高層ビルが林立したため、一部地域で映りが悪くなる可能性があると感じていた」と広報の男性が説く。ただし、放送局側が電波塔を強く求めたのか、造る側が建てたいと言い出したのかは「鶏と卵の関係で、はっきりしない」と言う。

電波塔の役割について東武、総務省、放送局のいずれも歯切れが悪いのは、「私たちこそが求めた」という強い自主性がないまま何となく進んできたからのようだ。

現時点ではみな東京タワーからの電波で地上波デジタル放送を見ているが、広範囲で見えないという話は聞かない。仮に見えなくても、衛星やケーブル、あるいはネット、携帯電話でもテレビは見られる。NHKも「映りの悪い世帯については個別に対応している」と言い、東京タワー一本で何とかしのげるわけだ。

そんな話を曽野さんにすると「でも、庶民の中には、東京タワーではテレビが見えなくなるからスカイツリーを造ったと思っている人、たくさんいます。私もその一人」と言う。

なにしろ、スカイツリーは地デジ移行に間にあわなかったわけだし。

》

「マイページ・PASMO履歴照会サービス」の終了について

(PASMO, 5/18)。再開することなく廃止を決定。

PASMO履歴郵送サービスについても 2012.06.30 で終了。

岩浅さん情報ありがとうございます。

前ねた。

》

SNS サイトに投稿し、他の脅威を攻撃するワーム

(シマンテック, 5/21)

》

データ漏洩の実態〜フォレンジック調査で見た真実 [第2回]データ漏洩の兆候は数カ月も前から

(日経 IT Pro, 5/17)

》

スカパー、改造B-CASカードによる無料視聴に「法的措置も」

(ITmedia, 5/21)。とっととやってみそ。摘発こそ最大の抑止力。

》

新機能「シークレットID」を使ってみよう

(Yahoo! JAPAN Tech Blog, 5/22)

シークレットIDとは、Yahoo! JAPAN IDやニックネームとは別物で、ログイン時にのみ使用する秘密のログイン専用IDです。シークレットIDを使えば、たとえYahoo! JAPAN IDが他人に知られたとしてもアタックされることがなくなります。

》

平成23年中の薬物・銃器情勢(確定値)

(警察庁, 4/25)、

薬物乱用防止資料「DRUG2012」

(警察庁, 5/21)

》

「サクラサイト商法」被害撲滅キャンペーン開始〜国民生活センター

(so-net セキュリティ通信, 5/22)

》

ビデオ:Angry Birds Space トロイの木馬&ドライブバイAndroid

(エフセキュアブログ, 5/18)

》

ZTE製のAndroid端末にセキュリティ問題、root権限が取得される恐れ

(ITmedia, 5/22)

》

自由報道協会が記者会見の概要を改竄して告知

(やや日刊カルト新聞, 5/18)。サイエントロジーの件。記者会見自体は今日開催ですね。

関連:

》

欧州ミサイル防衛(EPAA)の初期運用開始

(海国防衛ジャーナル, 5/21)

》

日食関連

》

自爆テロによる大きな被害(イエメン)

(中東の窓, 5/21)、

サナアの自爆テロ(イエメン) (中東の窓, 5/22)。アルカイダ系による自爆攻撃。

それにしてもアブヤンでのアルカイダの占拠は半年以上も続いて、このところ連日激しい戦闘が報じられる割には、なかなか掃討できないようで、どうやらイエメンのアルカイダは、アフガニスタンのタリバンの様に、相当広いかつ重要地域を長期間制圧できる能力を身に付けたように思え、対テロ戦争ではイエメンが再重要の地域になったと言うのも理解できます。

関連:

》

時論公論 「衛星打ち上げビジネスの課題」

(NHK 解説委員室, 5/18)

今回、韓国の衛星を受注できたことは、確かに快挙ですが、実際は、韓国の衛星とJAXAの衛星の軌道が偶然ほとんど一緒だったため、相乗りしてコストを下げることができた背景があります。この幸運が、今後も続く保証はありません。

また、日本のメーカーが、近年、シンガポールやトルコなどから、相次いで2機の通信衛星の製作を受注しましたが、残念ながら、ロケットの打ち上げは、外国に奪われてしまいました。このように、コストの問題は、H2Aにとって最大の課題といえます。

関連: 海外受注の衛星打ち上げ 「意義と課題」

(NHK「かぶん」ブログ, 5/18)

》

徹底検証!テレビは原発事故をどう伝えたか?

(OurPlanet-TV, 4/14)。こんなのやってたのか。

関連:

DAYS 増刊は持っているので、「NHK独り勝ちの功罪」と「テレビは原発事故をどう伝えたのか」を発注。

》

DNS ANY Request Cannon - Need More Packets

(SANS ISC, 5/21)。DNS ANY リクエスト砲ですか。

》

Nmap 6 Released

(nmap.org, 5/21)

》

雑感591-2012.5.21「緊急! ホルムアルデヒドの有害性評価」

(中西準子のホームページ, 5/21)

》

「Yahoo! Mail 」における脆弱性、標的型攻撃に利用される

(トレンドマイクロ セキュリティ blog, 5/21)

》

Facebook の IPO を悪用する 419 詐欺

(シマンテック, 5/21)。419 は続くよどこまでも。

》

Anonymous hacks Bureau of Justice, leaks 1.7GB of data

(ZDNet, 5/21)。United States Bureau of Justice Statistics

がハクられ、データ 1.7GB が The Pirate Bay に流されたみたい。

》

Twitter 関連

》

ルネサス:約6000人削減を検討 全従業員の15%

(毎日, 5/22)。ただでさえ地震で大損害な上にこれですか……。厳しいなあ。

》

ドコモのSPモードでXSSっぽい文字列を含むURLへ接続できない

(Masato Kinugawa Security Blog, 5/22)

なぜこのようなことが起きているのでしょうか。想像できるのは、SPモードというプロバイダ単位でXSS対策をしようとしているのではないか、ということです。

ただその割には、一番基本的な<script>タグですらきちんと止める気がないような遮断条件であるし、特定のIPアドレスでは遮断されなかったりで、一体何がしたいのかというかんじもあります。

まずは限定的に導入してみて、影響がどれほどのものなのかのテストでもしているのでしょうか?それとも単にバグ?

》

大沢伸一が警察から正式な謝罪を受けたことを報告

(ナタリー, 5/21)

大沢伸一が2011年12月14日に逮捕された件について、警察から本人に正式に謝罪があったことを報告した。

当時の報道はこんな調子: 大沢伸一プロデューサーを逮捕 準強姦容疑、処分保留で釈放 部下の女性に取引先とわいせつ行為させる

(産経 MSN, 2011.12.29)

》

東京電力(株)福島第一原子力発電所の事故に係る1号機、2号機及び3号機の炉心の状態に関する評価

(JNES, 2011.09)

》

平成23年東北地方太平洋沖地震による東京電力(株)福島第一原子力発電所及び福島第二原子力発電所への影響について

(原子力安全委員会 第21回 原子力安全委員会臨時会議, 5/10)。

PDF 1106 ページ。

》

長周期地震動:南海トラフ連動時、大阪で「東日本」の5倍

(毎日, 5/22)。3連動地震 M8.7 でこの予測である点に注意。南海トラフ巨大地震 M9.1 ではない。

》

1号機「水位40センチ」 格納容器下部に穴 漏水か

(東京, 5/22)。2 号機と同様、1 号機も洩れ洩れとの JNES 解析結果だそうで。

解析は、注水量や格納容器への窒素の注入量と、格納容器内の圧力変化の関係を調べ、どこにどれくらいの損傷があれば、変化をうまく説明できるか探る手法を使った。

その結果、格納容器本体と下部の圧力抑制室をつなぐ配管周辺に直径数センチの穴が開いている▽穴の場所は、格納容器のコンクリート床面から約四十センチの高さで、穴から大量に水が漏れ、水はそれより上にはない−との結論になった。

漏れた水は、原子炉建屋地下に流れた後、配管やケーブルなどを通す穴を通じ、隣接するタービン建屋地下に流れ込んでいるとみられている。東電は1号機の格納容器の水位は約一・八メートルあると推定しているが、それより大幅に低い。

格納容器の厚みは三センチほどあるが、穴があるとみられる配管(直径一・七五メートル)の厚みは七・五ミリと四分の一程度しかない。専門家からは、配管は構造的に弱いとの指摘が出ていた。

》

【千葉】最終処分場、県内設置へ 放射性廃棄物 環境副大臣が協力要請

(東京, 5/22)

》

ヤツコ委員長辞任へ 米原子力規制委 運営手法で孤立

(東京, 5/22)

昨年三月の東京電力福島第一原発事故後、米国内の安全対策強化を推進しようとしてきたが、ほかのNRC委員全員(民主、共和各二人)から、ヤツコ氏の運営手法に対する批判が出て“内紛”が表面化。ヤツコ氏はNRCで孤立し、議会なども、原子力監督行政への悪影響を懸念していた。

内紛の背景には、規制強化を避けたい原子力産業界の意向が働いていたとの見方があった。

SYM12-006: Security Advisories Relating to Symantec Products - Symantec Web Gateway Multiple Security Issues

(Symantec, 2012.05.17)。Symantec Web Gateway 5.0.x の管理 GUI に 4 つの欠陥。

任意のコードの挿入、任意のファイルのダウンロード・削除やアップロード・挿入、XSS が可能。

CVE-2012-0296

CVE-2012-0297

CVE-2012-0298

CVE-2012-0299

TYPO3-CORE-SA-2012-002: Cross-Site Scripting Vulnerability in TYPO3 Core

(TYPO3, 2012.04.17)。TYPO3 4.4.15 / 4.5.15 / 4.6.8 で修正されている。

CVE-2012-2112

JVNDB-2012-002464:

PHP の com_print_typeinfo 関数におけるバッファオーバーフローの脆弱性

(JVN, 2012.05.22)。

PHP 5.4 (5.4.3) Code Execution (Win32)

(exploit-db, 2012.05.11) の件。CVE-2012-2376

JVNDB-2012-002467:

X.Org X11 の os/log.c 内の LogVHdrMessageVerb 関数におけるフォーマットストリングの脆弱性

(JVN, 2012.05.22)。patch あり。

Drupal

JVNDB-2012-000044:

iLunascape for Android における WebView クラスに関する脆弱性 (JVN, 2012.05.21)。修正版あり。

JVNDB-2012-002459:

HP OpenVMS の ACMELOGIN の実装における権限を取得される脆弱性

(JVN, 2012.05.22)。patch

JVNVU#464683:

MobileTrack に複数の脆弱性

(JVN, 2012.05.22)。patch なし。

JVNVU#859230:

HP Business Service Management に任意のコードが実行される脆弱性

(JVN, 2012.05.17)。patch なし。

JVN#53465692:

baserCMS におけるセッション管理不備の脆弱性 (JVN, 2012.05.15)。patch なし。

JVN#47536971:

KENT-WEB 製 WEB MART におけるクロスサイトスクリプティングの脆弱性 (JVN, 2012.05.15)、

JVN#63941302:

KENT-WEB 製 WEB MART におけるクロスサイトスクリプティングの脆弱性 (JVN, 2012.05.15)。

更新版あり。

2012.05.24 追記:

SYM12-006: Security Advisories Relating to Symantec Products - Symantec Web Gateway Multiple Security Issues

(Symantec, 2012.05.17) の日本語版:

SYM12-006: セキュリティ アドバイザリー - Symantec Web Gateway に複数のセキュリティ問題

(シマンテック, 2012.05.17)

2012.06.13 追記:

Symantec Web Gateway の件、CVE-2012-0297 の Exploit とか Metasploit module とか出てるそうで。

》

くらし☆解説 『気温が低くても熱中症に注意!』

(NHK 解説委員室, 5/18)。湿度が高いときは注意。

》

欧州危機の教訓は「再分配強化が必要」

(JANJAN blog, 5/13)

》

Cloud-based Services Vulnerabilities Also Used in Targeted Attacks

(trendmicro blog, 5/18)。Gmail, Hotmail, Yahoo! Mail の欠陥を利用した標的型攻撃を確認している、最近も Yahoo! Mail であった、という話。

》

衛星電話「イリジウム Extreme」を3Gが圏外になる山中で実際に使ってみた

(gigazine, 5/18)

》

Bogus Pinterest Pins Lead to Survey Scams

(trendmicro blog, 5/18)

》

Facebookの個人宛メッセージやIMを介して感染活動を行うワームにご注意! (トレンドマイクロ セキュリティ blog, 5/18)

》

やり取りしたメッセージを定期的にアップロード− Google Playに無料スパイツールを確認

(トレンドマイクロ セキュリティ blog, 5/21)

》

Swedish Telcom Giant Teliasonera Caught Helping Authoritarian Regimes Spy on Their Citizens

(EFF, 5/18)

》

コンプガチャ廃止で一件落着か? 課金方法など携帯・スマホゲームに潜む問題をズバリ指摘する

(日経 BP, 5/17)

ほとんどのソーシャルゲームは「無料」と謳っているものの、それは課金システムを無料で提供しているに過ぎない。

分かりやすく言えば、無料コーヒーと書いてある喫茶店に入ると「カップ使用料」「テーブル使用料」「砂糖使用料」「ミルク使用料」などのチャージがついて、普通のコーヒーよりも高くつくといったようなものだ。コーヒーサーバーから直接飲めば確かに無料だが、そんなことはできるはずもない。

このできないことを前提にして「無料」と言っているのは詐欺のようなものだ。

「時間をおけばできるのだから違う」と言うかもしれない。が、2時間もプレイして、その後3時間休むというのならまだ分かる。健康上もいいかもしれない。

ところが、ソーシャルゲームのほとんどは、30分プレイして次は5時間後、6時間後というシステムだ。しかも、金を使わないと強力なアイテムは手に入らないのである。

つまり、ゲームを楽しむ時間がとても短く、楽しくなったところで「楽しみたければ金を払え」というシステムなのである。こんなものが「優れたビジネスモデル」のはずがない。

》

任天堂、ガチャ課金型ビジネスを明確に否定

(水無月ばけらのえび日記, 5/20)

》

消費者庁、「コンプガチャ」は景表法違反と正式見解、7月1日以降は行政処分も

(Internet Watch, 5/18)、

「消費者庁の発表を真摯に受け止める」、グリーやDeNAなど6社

(Internet Watch, 5/18)

》

■瀬文茶のヒートシンクグラフィック■

【番外編】Core i7-3770Kの「殻割り」で熱輸送のボトルネックを確かめる

(PC Watch, 5/11)。実際に割ってみたら、本当にグリスだった。まっとうな製品に塗り直してみると驚くべき結果が。

検証前はグリスの塗り直しではほぼ差がつかず、Liquid Proを使うと4〜5℃下がる程度と予想していたが、実際は想像以上に大きな温度差がつく結果となった。標準状態のCore i7-3770Kが3.5GHz動作時に61℃に達していたのに対し、OCZ Freeze Extreme塗布時は53℃、Liquid Pro塗布時には50℃まで低下した。オーバークロックにより発熱が上昇した4.6GHz動作時には、この差はさらに広がり、標準状態の84℃に対してOCZ Freeze Extreme塗布時は69℃、Liquid Pro塗布時には64℃と、15〜20℃もの温度差が生じた。

この結果からも明らかなように、Ivy BridgeのCPUコアとヒートスプレッダ間に塗布されたグリスは、熱輸送経路において大きなボトルネックとなっている。OCZ Freeze Extreme塗布時の結果を鑑みると、単にグリスであることだけが問題ではなく、標準塗布されているグリスのパフォーマンスが芳しくないことも影響しているようである。

Intel は、わざとショボいグリスを塗って性能を低下させているのか。

》

Google、セキュリティやデータ保護の解説サイト「知っておきたいこと」を開設

(Internet Watch, 5/17)

》

ミサワViewer (非公認アプリ)

》

宮城 がれき推計量を大幅減に

(NHK, 5/21)。こういうことみたい:

| |

全体量 |

広域処理量 |

| 当初推計 [万トン] |

1,820 |

344 |

| 現在推計 [万トン] |

1,420 |

110 |

》

パソコン購入時の不要ソフトをマイクロソフトが有料で除去して起動を高速化する「Microsoft Signature」

(gigazine, 5/21)。

金取るのかよ……。

》

宇宙の渚

第2集 天空の女神 オーロラ

(NHK スペシャル, 5/20)。巨大太陽嵐で電力インフラ崩壊のおそれの件は、このへん:

》

揺れる中国 権力闘争の裏で何が

(NHK クロースアップ現代, 5/21 放送予定)

》

利根川水系でホルムアルデヒド関係。

まとめるとこうですか:

関連:

関連報道:

埼玉の浄水場で基準値超のホルムアルデヒド検出 高濃度続けば取水制限も

(SankeiBiz, 5/18 21:20)。

埼玉県 庄和浄水場、行田浄水場。

千葉でも水道水にホルムアルデヒド (SankeiBiz, 5/18 21:23)。千葉県北千葉浄水場の件と思われ。

埼玉県が取水制限を開始 浄水場からのホルムアルデヒド検出問題に対応 (SankeiBiz, 5/18 22:23)。埼玉県 行田浄水場で取水停止。

茨城でもホルムアルデヒド検出 基準値以下「飲用問題なし」 (SankeiBiz, 5/19 00:07)

【ホルムアルデヒド】埼玉の浄水場の取水制限解除、千葉は新たに1カ所で停止

(SankeiBiz, 5/19 09:39)。埼玉県行田浄水場で取水再開。

千葉県栗山浄水場および上花輪浄水場で取水停止。千葉県北千葉浄水場は取水再開。

埼玉県が行田浄水場より約6キロ上流の利根大堰(行田市)で1時間ごとに行った検査で、18日午後9時から19日午前0時までのホルムアルデヒドの値は最大0・03ミリグラムといずれも基準値を下回った。このため県は取水しても水質に影響がないと判断し、19日午前5時に取水制限を解除した。

県によると、国土交通省が18日夜から利根川上流の下久保ダム(埼玉県神川町)と薗原ダム(群馬県沼田市)で、それぞれ最大毎秒200立方メートルの放流を実施。県は放流で利根川の流量が通常よりほぼ倍になったことが、水質改善の主な要因と分析している。

ホルムアルデヒド問題 北千葉浄水場再び停止、内陸部で断水も (SankeiBiz, 5/19 17:10)

ホルムアルデヒド問題 都の浄水場でも送水停止、断水の影響なし (SankeiBiz, 5/19 17:20)

千葉で2浄水場が取水再開

(産経, 5/19 20:11)。千葉県栗山浄水場および北千葉浄水場で取水を再開。

ホルムアルデヒド問題 千葉の浄水場、再開へ作業本格化

(SankeiBiz, 5/20 08:30)。上花輪浄水場は 5/20 中に再開予定。

関東3県で取水停止 5浄水場でホルムアルデヒド検出

(中国新聞, 5/20)

取水や給水が停止された浄水場は、埼玉が行田(行田市)、千葉が上花輪(野田市)北千葉(流山市)栗山(松戸市)。群馬が東部地域水道浄水場(千代田町)。埼玉、群馬県では19日までに取水が再開した。

埼玉県春日部市の庄和浄水場の水道水も基準を超えたが、粉末活性炭で除去し取水が続けられた。埼玉県によると、17〜18日に行田、庄和浄水場で採取した水から0・096〜0・168ミリグラムを検出した。

千葉県野田市などによると、上花輪浄水場では0・135ミリグラムを検出。北千葉、栗山浄水場では基準内だが上昇しており、取水停止となった。

群馬県によると、18日に採取した利根川の水を塩素処理した結果、基準値を超える0・098ミリグラムを検出。浄水処理し基準を下回ったが、通常より高いため安全性を考慮した。

空前の断水大混乱 有害物質検出 (読売 千葉, 5/20)

「赤い水」苦情相次ぐ 給水再開後、さび混入

(読売 千葉, 5/21)。上花輪浄水場の再開にはなお時間を要す模様。

県内で唯一、取水を停止したままの上花輪浄水場(野田市)。国の基準(1リットル当たり0・08ミリ・グラム)を超える濃度のホルムアルデヒドを含んだ水が、施設内にまで入ったため、貯水槽などを清掃する作業に時間を要している。

同浄水場で、処理後の水から、国の基準を超える1リットル当たり0・135ミリ・グラムのホルムアルデヒドが検出されたのは18日午後。同浄水場は同日午後3時55分に取水を停止した。貯水槽にたまった水を抜く作業が完了したのは20日午後。さらに浄化設備の清掃を進めるため、作業終了までには数日かかる見込みだ。

一方、北千葉浄水場(流山市)は19日午後5時半、栗山浄水場(松戸市)は同日午後6時40分にそれぞれ取水を再開した。この2浄水場は、基準値を超えた水が施設内にまで入り込んでいなかったため、清掃の必要がなく、早期の再開が可能だった。

利根川・化学物質検出:浄水法の新旧が影響

(毎日, 5/19)

ホルムアルデヒド問題 一体何が起きたのか…利根川支流が汚染源? (SankeiBiz, 5/20 08:40)

東部浄水場で一時取水停止 化学物質検出

(朝日, 5/21)

県「汚染源の特定困難」 化学物質検出問題 (朝日, 5/21)

ここまで県の調査が後手に回った理由に、初動の遅れがある。水道課は17日午前、埼玉県から一報を受理。午後に、最下流の東部地域水道浄水場(千代田町)で取り置きしていた上水を検査機関に送った。

しかし、分析結果は翌日に分かるとして、この日夜、予定されていた水道担当幹部の宴席を決行。

20日に会見した今井洋一・水道課長は「埼玉の情報だけでは動けない。群馬の浄水場の数値を知ってからと考えた」と説明した。

だが水道課は測定結果を待つばかりで、17日中は、企業局トップの関勤・企業管理者にも、水質管理を担当する環境保全課にも、埼玉からの一報を伝えず、庁内で情報を共有しなかった。関氏は「受水している県民にあまり影響がなくて良かった」と言うが、下流都県では一時約35万世帯に断水などの影響が出た。

環境保全課が独自調査を始めたのは19日になってから。しかも、埼玉県からの情報をもとに、烏川流域に絞っての調査だった。

20日、同課の青木課長は「(発生源を)烏川流域と決めつけるのは危険」と、前日までの認識を撤回。原因調査を続けつつも、監視を強化する方針を示した。今後、烏川の上下流、井野川、利根川、神流川の計5地点で毎日、定点観測し、結果を公表する。

利根川・化学物質検出:発生源、特定できず 7地点調査、基準以下−−群馬県

(毎日, 5/21)

》

「下水道地震・津波対策技術検討委員会報告書」のとりまとめについて

(国土交通省, 5/18)

》

サイバー攻撃を受けた際の初期対応費用を補償する

サイバー攻撃対応費用特約を販売

(AIU 保険, 5/17)

》

Nagiosからフォークしたネットワーク監視ツール「Icinga 1.7」リリース

(sourceforge.jp, 5/17)

》

脆弱性評価システム「OpenVAS 5.0」リリース

(sourceforge.jp, 5/14)

》

原発事故の専門委助言 非公開 滋賀県の放射能拡散想定も

(中日, 5/3)

公開の是非について、連絡の取れた委員三人の考えは分かれた。名古屋大の井口哲夫教授(放射線工学)は「公開、非公開に関係なく、言うことに変わりはない」と受け止め「拡散想定は前提条件によって変わる。取り扱いには注意が必要で、滋賀県の公表は時期尚早ではないかと話した」と話す。

エェッ? と思って「名古屋大 井口哲夫」でぐぐってみると、こんなのがヒット:

基本的にそういう考えの方なのだろうなあ。

》

志賀原発方面

原発ゼロ「国として危険」 北電決算で社長 志賀再稼働「一日も早く」

(中日, 4/27)

県防災会議:志賀原発30キロ圏内、避難先振り分け案提示 地域ごと別々、不満の声 /石川

(毎日, 5/2)

石川・志賀原発近くに活断層?

(中国新聞, 5/4)

保安院の妥当判断に批判=志賀原発のMOX燃料使用—安全委

(ウォール・ストリート・ジャーナル日本版, 5/10)

志賀原発近く活断層の恐れ…総延長10キロ超か

(読売, 5/12)

石川: 知事と志賀町長 原発再稼働「判断できない」

(読売, 5/15)

災害時応援協定:志賀町、白山市と締結 県内自治体間で初 /石川

(毎日, 5/16)

志賀原発災害時 富山で避難受け入れ 両知事確認 実務者会議も新設

(東京新聞, 5/17)、志賀原発事故時 石川の避難者受け入れ

(読売, 5/17)

保安院、安全委に表明要求 「耐震 旧指針でも問題なし」

(東京新聞, 5/18)

経済産業省原子力安全・保安院が二〇〇六年四月、原子力安全委員会に対し、古い耐震指針に基づき建設された原発でも、安全性に問題はないと表明するよう要求していたことが分かった。直前に北陸電力志賀原発(石川県)の運転差し止め訴訟で、旧指針の不備を理由に北陸電が敗訴しており、悪影響が全国の原発に広がるのを避けようとしたとみられる。

原発差止訴訟準備会:「相対的安全性論は破綻」 司法判断転換に期待 /福井

(毎日, 5/20)

》

大飯原発方面

》

オフサイトセンター

-

いろいろ (2012.05.02)

-

ShowIP の件、

Mozilla の

ShowIP add-on

ページからダウンロードされるものは、遅くとも 2012.05.09

にバージョン 1.5 になってました。

アイヴァーンさん情報ありがとうございます (更新が遅くてすいません)。

The Apache OpenOffice Project Announces Apache OpenOffice 3.4

CVE-2012-1149 と CVE-2012-2334 は

LibreOffice にも影響があり、LibreOffice 3.5.3 で修正されているそうです。cadz さん情報ありがとうございます。

》

Peering Into a Pinterest Scam Toolkit

(McAfee, 5/14)

》

Google Chromeのインストーラを装う情報収集型不正プログラムを確認 (トレンドマイクロ セキュリティ blog, 5/18)

》

文書ファイルが6割超− 2012年4月に悪用されたMicrosoft製品の脆弱性

(トレンドマイクロ セキュリティ blog, 5/18)

》

Android 方面

》

スマホアプリ個人情報流出問題 警視庁 IT関連会社など捜索 (産経 MSN, 5/18)、

スマホアプリ情報流出 ウイルス感染、パソコン並み (産経 MSN, 5/18)。

The Movie の件。

》

「ウイルス作成罪」初適用 大阪府警の“大勝負”

(産経 MSN, 5/13)。CSRFで逮捕者が出たらしい話の件。

》

NTT Docomo以外持ちの人が、Youtubeで15分を超える動画のアップロードを有効にできる裏ワザ

(まっちゃだいふくの日記, 5/15)

》

当選無効の女性タレントの言い分

(壇弁護士の事務室, 5/15)

》

Suspected malware performs man-in-the-middle attack on secure connections

(Opera, 5/16)

》

GBIの今後: ICBM迎撃実験は2015年か?

(海国防衛ジャーナル, 5/17)

》

無謬性の呪縛を乗り越えた東京新聞は本物だと思う〜ぜひ、購読を!

(情報流通促進計画by日隅一雄(ヤメ蚊), 5/18)

》

時論公論 「裁判員制度3年 検証・見直しの論点」 (NHK 解説委員室, 5/16)

》

くらし☆解説 「あなたは"休眠口座"を持っていませんか?」

(NHK 解説委員室, 5/16)

銀行の場合、さきほど会計上、銀行の利益になると言いましたが、きちんと手続きさえすれば、何年たっても、預金者のもとに戻ってきます。

ところが、戻ってこない口座もあるのです。(中略)

銀行の預金ではなく、2007年の郵政民営化の前に郵便局に預けた、10年満期の「定額郵便貯金」や「定期郵便貯金」などの貯金です。

》

「セキュリティ・キャンプ中央大会2012」について

(IPA)。夏に開催。

》

アクセスログ収集ツール「Visuact」にマルウェア活動監視機能を追加

(@IT, 5/17)

》

Web サイトによる Do Not Track の支持がさらに広がりました

(Mozilla Japan ブログ, 5/18)、「トラッキングお断り」の動きが広まる−TwitterもMozillaのDo Not Trackをサポート (techcrunch, 5/18)。

Twitter が Do Not Track に対応。

》

お勧めの番組:Danger In The Download (エフセキュアブログ, 5/15)

》

ダウンロード:モバイル脅威レポート Q1 2012

(エフセキュアブログ, 5/15)

》

全面撤退と解釈 東電対応に強い不信感 国会事故調で海江田氏

(47news.jp, 5/18)。国会事故調 5/17。

》

平成18年に保安院から津波による全電源喪失のリスクを伝えられ、必要な対策をとらなかったという事実はありません

(東電, 5/16)。いつもの東電。

関連:

津波で電源喪失 5年前に認識

(NHK「かぶん」ブログ, 5/15)。「保安院が当時の経緯を調べています」

【国会事故調】 勝俣・東電会長 官邸と部下に責任なすりつけ

(JANJAN blog, 5/15)。国会事故調 5/14。

野村:「原子力安全・保安院が06年、スマトラ沖大地震・津波を教訓にシビアアクシデント対策を打ち出したにもかかわらず、電事連の抵抗により対策は実現されなかった。保安院が“電源喪失が起こりうる”として部下(東電社員)に伝えたのをご存じか?」

勝俣:「存じません」

野村:「“非常に大事だから上層部にあげてくれ”と保安院は伝えているんですよ?」

勝俣:「(原子力事業)本部長どまりだったことは今後の課題」

先ず「知らない」とシラを切り、事実を突きつけられると「今後の課題」などと言ってかわす。勝俣会長の巧妙なところだ。

》

政府はホルムズ海峡封鎖の意味がわからない! (河野太郎公式ブログ ごまめの歯ぎしり, 5/17)

》

読売新聞の不可解

(河野太郎公式ブログ ごまめの歯ぎしり, 5/18)。

原子力規制組織 自公案丸のみでは機能しない(5月17日付・読売社説)に対して、

これは、残念ながら、IAEAの求めている条件を全く理解していない意見である。過去、IAEAがどのような議論をしてきたのか、今の日本の規制組織の何が問題なのか、福島の事故の対応で、どういう問題が起きたのか、きちんと理解した上で、IAEAが各国に求めているルールを理解した上で、社説を書いてほしい。

》

保安院暗躍! 訴訟つぶしと原発運転停止さける目的で06年「耐震設計審査」改訂を骨抜きに

(ざまあみやがれい!, 5/18)

》

スウェーデンで「非実在青少年」裁判、マンガ翻訳家が児童ポルノ罪に問われる

(AFPBB, 5/17)

児童ポルノの摘発に力を入れるスウェーデン警察は、「性的虐待にさらされる恐れのある子どもたちを、空想のイラストと同レベルに扱うべきではない」と批判。既に警察は虐待の加害者の取り締まりで手一杯で、同裁判の焦点は児童ポルノ対策から外れているとして、「イラストまで捜査対象に加えれば、被害に遭っている子どもたちを助けるための時間が削られてしまう」との見解を示している。

》

"最速"VS"最強"〜コンピューター革命の衝撃〜(仮)

(NHK スペシャル, 6/3 放送予定)。この VS は「海賊戦隊ゴーカイジャーVS宇宙刑事ギャバン」的なアレかな。

》

MEGAQUAKE II 巨大地震

第3回 "大変動期" 最悪のシナリオに備えろ(仮)

(NHK スペシャル, 6/9 放送予定)

》

シリア反政府組織「シリア国民評議会」ブルハン・ガリユーン議長来日

シリア反体制派トップ 「アサド政権はあらゆる手で国連調停を挫折させようとしている」

(JANJAN blog, 5/11)

ピックアップ@アジア 「混迷するシリア 反政府組織代表に聞く」

(NHK, 5/15)。出川展恒 解説委員。

アナン特使も、国連のパン・ギムン事務総長も、

もし、現在行われている停戦監視団の活動が失敗すれば、

「シリアは全面的な内戦に陥り、壊滅的な結果を招く」と強く警告しています。

アナン特使の調停案と停戦監視団については、

実効性を疑問視する見方もありますが、

アサド政権も、ロシアと中国も、受け入れている以上、

現時点で、内戦を回避する「最後の頼みの綱」とも言えます。

現在、およそ190人の監視団員を、今月末までに、

目標の300人まで増やせるかどうかが当面のカギで、

そのためには、監視団の安全確保が不可欠です。

安保理決議に、強制力がないだけに、ハードルは相当高いと言わざるを得ません。

》

ピックアップ@アジア 「アジアで進む軍備増強」 (NHK 解説委員室, 5/14)。

昨日今日はじまった話ではないのですが。

》

時論公論 「対立する食品表示の議論」

(NHK 解説委員室, 5/10)

》

「浜岡原発・再稼働の是非問う」 静岡で県民投票条例の署名始まる

(JANJAN blog, 5/13)

》

大飯原発方面

なぜ急ぐ大飯原発の再稼働〜上〜

(JANJAN blog, 5/15)

社民党の福島瑞穂党首がすかさず突っ込んだ。

「バックチェックは、福島第一原発が予想を超える地震強度に見舞われた知見に基づいて設けられたものなのに、なぜ耐震バックチェックを採り入れていないのか?」

原子力安全・保安院の御田俊一郎氏の答えには驚かざるを得なかった。「バックチェックは再稼働の要件にしていない」というのである。

「大飯だけなぜ切り離すのか?」。環境団体が質問すると御田氏は「バックチェックは再稼働とは関係ないと思っている」と言い切った。

なぜ急ぐ大飯原発再稼働〜下〜

(JANJAN blog, 5/15)

文科省は「30キロ圏内にはSPEEDIの情報を提供する」と通知した。2月3日のことだ。30キロ圏内の地域を抱える滋賀県は心待ちにした。ところが待てど暮らせど文科省からSPEEDIに関する連絡は来ない。

4月7日、文科省に問い合わせたところ「準備中であるため、まだ滋賀県に提供していない」との答えだった。微かではあるが希望はまだ残っていた。ところが昨日(15日)になって「滋賀県は該当しない」と通告してきた。

社民党の福島瑞穂党首が問い詰めた。「規制庁ができて(SPEEDIの情報を提供する道府県を)拡大する(※)まではやらないということでしょ?」

文科省原子力安全課の岡村圭祐氏は「そうです」とあっさり認めた。岡村氏は開き直ったのか、「SPEEDIと再稼働は関係ない」とまで言い放った。

みんな潔くなってきたな! (ォィ)

》

韓国の野生動物、2割がブルセラ症に感染

(朝鮮日報, 5/18)

本紙が17日に入手した農林水産食品部食品部(省に相当)傘下・農林水産検疫検査本部の資料によると、2008年から10年にかけて江原道、忠清道に生息する哺乳(ほにゅう)類の野生動物を対象にブルセラ症感染の実態を調査した結果、調査対象177匹のうち33匹(19%)で感染を示す陽性反応が出た。特に、住民と接触しやすい捨て犬などの野犬は、調査対象46匹のうち16匹(35%)が感染していた。

》

野ネズミから高い放射性セシウム

(NHK, 5/14)

茨城県つくば市にある独立行政法人の森林総合研究所は、福島第一原発からおよそ30キロの福島県川内村三ッ石地区と、70キロの茨城県北茨城市関本町小川地区のいずれも集落から離れた山林でそれぞれ去年10月と12月に野生のアカネズミを捕獲しました。

そして、合わせて12匹の体内に蓄積した放射性セシウムの濃度を調べた結果、1キログラム当たりの平均で、川内村で捕獲したネズミからは3100ベクレル、北茨城市で捕獲したネズミからは790ベクレル検出されました。

森林総合研究所

の Web ページには出てないみたい。

》

「Galaxy S III」900万台の事前予約注文が全世界の通信キャリアから殺到、最終的には5000万台も

(gigazine, 5/18)。

この数字は凄いな……。

》

IPv6 IPoE VNE数増加が公表される、その他

(Geek なぺーじ, 5/17)

最後に「IPv6普及の数値目標」に関して、静かでありながらも激しい議論がありました。「IPv6によるインターネットの利用高度化に関する研究会」での数値目標を策定すべきであると、Googleが強く主張したのに対して、複数の教授から「国ではなく業界団体で自主的に行うべきである」という意見が述べられていました。個人的には、この議論は結構ドキドキする内容で、傍聴していて多少怖かったのですが詳細は割愛致します。興味があるかたは、総務省から公開されるであろう議事概要を後日ご覧頂くのが良いと思います。

》

B-CAS カード終了のお知らせ

》

URL に .in を含むスパムの増加

(シマンテック, 5/15)。まぁ、5 位に急上昇といっても計 2% 程度で、あいかわらず .com が圧倒的に多いわけですが。

》

移転・売買・返却〜枯渇問題の現状

ついに来た? 「真のIPv4アドレス在庫枯渇」

(@IT, 5/14)。♪売買、売買、売買、売買〜 (はっぴいえんど「さよならアメリカ さよならニッポン」)

》

どう変わった? スマートフォンのアプリマーケット

(日経 IT Pro, 5/14〜18)

》

猪瀬直樹の「眼からウロコ」

東電値上げの「標準モデル」は一種の情報操作

(日経 BP, 5/15)

今回の値上げでも中小企業への配慮が足りない。都内の中小企業事業所は約70万軒あるが、そのうち、自由化部門の大口契約に入っているのは約7万軒。わずか1割でしかない。残る9割の中小零細企業は、50kW以下の規制部門の小口である。つまり家庭向け電気料金とは、中小企業も含めて、ということなのだ。

大口については一律値上げが東電から発表されたが、大企業も中小企業も一律値上げでは、体力のない企業は耐えられない。東京都が「中小企業に愛がない」と改善を求めたから、割引プランが導入され、一定の配慮がなされることになった。

ところが、中小企業の9割が存在する小口契約については、割引プランもなく、経営への配慮がまったくなされていない。たとえば町工場やコンビニは一般家庭よりも使用電力量が多く、どうしても使用電力量に占める第3段階の割合が多くなる。自由化部門の値上げ平均約17%よりも値上げ幅が増えて、20%近くになるケースも考えられる。

》

関西電力の電力需給に関する質問主意書への政府答弁

(河野太郎公式ブログ ごまめの歯ぎしり, 5/16)

》

情報通信研究機構 Web サイトへの不正なアクセスに関する調査結果について

(NICT, 5/16)。http://mastarpj.nict.go.jp/ がヤラレた件、5/2 プレスリリースの続報。

Joomla!2.5.1 の欠陥 (権限上昇) を突かれた模様。

2.5.3 で修正された [20120303] - Core - Privilege Escalation の件かな。

関連: Joomla! 1.6/1.7/2.5 Privilege Escalation Vulnerability

(Jeff Channell, 3/15)

》

弊社デモ用サーバーのウェブページ改ざんに関するお知らせ

(キヤノンマーケティングジャパン, 5/15)。おおかわさん情報ありがとうございます。

》

Introducing EMET v3

(Microsoft Security Research & Defense, 5/15)。EMET v3 キターー

日本語: EMET の最新バージョン EMET 3.0 を公開しました

(日本のセキュリティチーム, 5/17)

》

残業で不正手続き ワタミ過労死 労使協定形だけ

(東京新聞, 5/17)

ワタミフードサービスは毎年、「和民」など全国五百三十のチェーン店(四月一日現在)で三六協定を結んでいる。同社は労働組合が無く、協定を結ぶには、店舗ごとに社員やアルバイトの過半数の推薦を得た代表と合意しなければならない。しかし、実際は違った。

親会社ワタミの法令順守部門を担当する塚田武グループ長は「店長がアルバイトの中から代表を指名し、協定届に署名させている」と、手続きが形骸化していたことを認めた。

関連:

労働条件 言うがまま 協定 店長指示でバイトが署名 (東京新聞, 5/17)

森さんが働いていた「和民京急久里浜駅前店」(神奈川県横須賀市)。この店の三六協定届には、労使協定を結ぶ労働者側の代表は、「挙手による選出」と印字されていた。しかし、男性アルバイトは「協定届を見たことはないし、挙手で代表を選んだこともない」と打ち明ける。

「会社側から三六協定の説明を受けたことはない」。首都圏で店長や副店長を務めた男性(30)も、そう証言する。男性は同意した覚えのない協定届を根拠に、毎月三百時間ほど働いていた。

ある現役店長は「全従業員の意思を確認する時間もない」と明かす。自分の店の時間外労働の上限を知らない店長までいた。

中小で目立つ違法手続き 協定届ねつ造も (東京新聞, 5/17)。

問題があるのはワタミに限らない。

》

ColdFusion 10 Provides Powerful New Security Tools

(Adobe, 5/15)。ColdFusion ってまだ続いてたのか。

》

Release of sslcaudit 1.0

(GREMWELL, 5/11)。This tool is designed to automate testing SSL/TLS clients for resistance against MITM attacks だそうです。

》

APC、省電力モードとLCD画面を搭載した「Smart-UPS」9製品

(Internet Watch, 5/17)

今回発表した「Smart-UPS」シリーズ9製品は、環境負荷を低減する「グリーンモード」を搭載。電源および充電状態が良い場合にはAVR(自動電圧修正)システムをバイパスすることで電流ロスや発熱を抑え、電力コストを削減するとともに、従来製品では2.5年だったバッテリー寿命を4.5年に延ばした。

オォ 4.5 年!

》

ニホンヤモリ 実は外来種か

(NHK, 5/17)

生物学の分野では、ここ十数年、遺伝子分析のコストダウンに伴う普及によって、クサガメなど長年身近な在来種と思われていた生物が外来種と分かるケースが相次いでいて

クサガメもそうだったのか……。

》

日食グラス 一部で性能不十分 蛍光灯の形くっきり ひび割れ、穴がある

(東京新聞, 5/17)。本番前に確認しませう。

天文関係者でつくる金環日食日本委員会 (中略) は(1)室内の蛍光灯を見て形がはっきり分かる(2)発光ダイオード(LED)ライトなどにかざし、ひび割れや穴が確認できる−などの製品は、明らかに危険だと注意している。

日食グラスを使うときも、かけたり外したりする際には太陽に背を向けるなど、太陽を直接見ない工夫が必要だ。

》

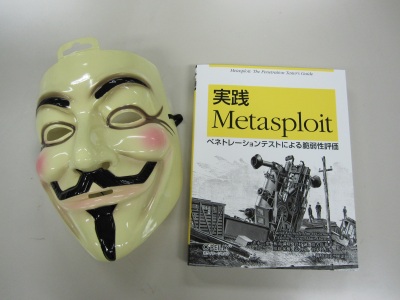

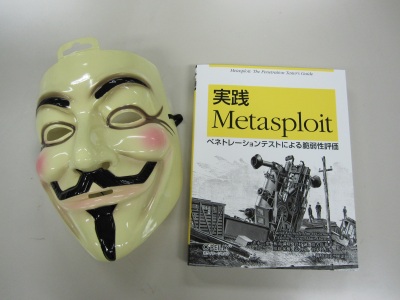

実践 Metasploit−−ペネトレーションテストによる脆弱性評価

(オライリージャパン, 5/23 発売)。献本いただきました (ありがとうございます)。せっかくなので Anonymous さんと 2 ショット。

関連: “標的型攻撃で人生終了”だってあり得る、ネットエージェントがその怖さを実演デモ

(日経 IT Pro, 5/14)

続いて杉浦氏は、税金関係や社会保険手続き関係といった「いかにも」な文面のPDFファイルを用意し、このPDFファイルに対して既知のPDFの脆弱性を用いて作成したトロイの木馬を埋め込んだ。利用したのはこちらも有名な「metasploit」(メタスプロイト)というツールである。

》

わかりにくいコチニール色素問題を読み解く

(FOOCOM.NET, 5/16)。コチニール色素でアレルギーの件、この記事が詳細かつわかりやすいのでまずはご一読を。原因は色素そのものではなく不純物(心あるメーカーは対策済)、食品よりむしろ口紅が問題、発症例はごく少ない。

大手ブランドや、成分を吟味することで有名な化粧品メーカーの口紅にも、カルミンは使われています。しかし、多数の製品に用いられているにもかかわらず、現状では茶のしずく石鹸問題のように患者が多発しているわけではなく、症例報告も少ない、という事実があります。そのことをしっかりと把握しましょう。小麦タンパクに比べて食べる量が非常に少ないことが、症例が少ない一つの要因ではないか、と思われます。

そのうえで、気になる人は、お客様相談室に電話して、自分が使っている化粧品等に入っているかどうか確認しましょう。まずは落ち着いて問い合わせ、というのが重要だと思います。

関連:

》

新東名「不正ループ」続出 行楽ついで?ブログ記事多数

(朝日, 5/17)。むしろ、正式にループ可にすべきであろ。

SA でお金を落としてくれているのだから。

》

アンダーグラウンド

(Office Miki)。5/23 発売。ぐぐるときは、題名「アンダーグラウンド」ではなく、著者名「スーレット・ドレイファス」を推奨しておきます。というか、題名だと、

amazon 内で検索してもモノが出てこないという…… (何かがおかしい)。

OpenOffice 3.4 では OpenOffice 3.3.0 / 3.4 Beta に含まれていた 3 つの欠陥が修正されているそうです。

2012.05.20 追記:

CVE-2012-1149 と CVE-2012-2334 は

LibreOffice にも影響があり、LibreOffice 3.5.3 で修正されているそうです。cadz さん情報ありがとうございます。

ロジテックの 300Mbps無線LANブロードバンドルータ LAN-W300N/R, LAN-W300N/RS,

LAN-W300N/RU2 シリアルナンバー末尾が「B」かつファームウェアが 2.17 の場合に欠陥。インターネット側から、ルータ内部の PPPoE 認証ID・パスワードを取得できてしまう。

最新のファームウェア (2.10a?) では修正されている。5/28 には「さらにセキュリティーを強化したファームウェア」が公開されるそうだ。

関連: ロジテック社製ブロードバンドルータの脆弱性に関する注意喚起

(JPCERT/CC, 2012.05.16)

2012.05.25 追記:

ロジテック社製ブロードバンドルータの脆弱性に関する注意喚起

(JPCERT/CC) が 2012.05.25 付で改訂された。

2012.06.25 追記:

ロジテック社製ブロードバンドルータの脆弱性に関する注意喚起

(so-net セキュリティ通信, 2012.06.22)。対応、進んでいるのかなあ。

2014.11.20 追記:

プロキシサーバー業社一斉摘発の件つづき。

2015.06.02 追記:

関連:

2015.12.17 追記:

IoT セキュリティを考える〜BB ルータ脆弱性を悪用事例から〜

(Telecom-ISAC JAPAN 西部 喜康 / SecurityDay 2015, 2015.12.16)。

本件や中華プロキシの件など。

》

インド 南シナ海油田開発一時停止

(NHK, 5/16)

》

民主 サイバー攻撃対応で素案

(NHK, 5/16)

それによりますと、政府の情報セキュリティー政策は、複数の省庁が縦割りで関わり、十分な連携が取れていないとして、省庁横断的な司令塔の役割を担う政務の内閣官房副長官を新たに設けるとしています。

ただ、官房副長官の新設には法改正が必要なことから、当面は、セキュリティー政策担当の総理大臣補佐官を置くとともに、民間企業などから高度な専門知識を持つ人材を内閣特別顧問などに任命すべきだとしています。

》

「身近な人の『攻撃』がスーッとなくなる本」刊行のお知らせ

(こころの平和から社会の平和へ, 5/16)

攻撃の「なくなり方」にはいろいろあります。

実際に相手から「攻撃」されなくなることもあります。

つまり、相手の行動が変わる、ということです。

あるいは、相手の行動は変わらなくても、前だったら攻撃だと思っていたようなことを攻撃だと思わなくなることもあります。つまり、傷つかなくなるのです。

どちらも、自分にとって「攻撃がスーッとなくなる」のは同じですが、前だったら「攻撃された!」と思ったような状況で、「攻撃はなかった」という見方ができるようになることには計り知れないメリットがあります。

(中略)

また、本書では単に「相手から『攻撃』されたらどうするか」という話にとどまらず、「他人から大切にされる人になる」ための工夫もご紹介していきます。

》

BSAが2011年の「違法コピー番付」、日本は違法コピー率の低い国第3位

(Internet Watch, 5/15)

》

福島県鳥 飯舘村ので収集したキビタキ ラジオオートグラフで被曝を映像化

(森住卓のフォトブログ, 4/28)

黒い点々としたものがCs137の放射線がでているため黒くなった。(中略)

1枚の写真を撮影するために要した感光時間は一ヶ月。

》

プロ野球2球団のチケット販売システムに不正アクセス - カード情報流出のおそれ

(Security NEXT, 5/15)。ソフトバンクとファイターズ。

》

スルガ銀が事実上の全面勝訴 IBMの責任認めた判決の深層

(日経 IT Pro, 4/11)、スルガ銀−IBM裁判から垣間見えた“SI時代の終焉” (日経 IT Pro, 5/9)

》

DNSOPS.JP BoF 資料

(dnsops, 5/14)

》

G2スペシャルインタビュー

森功に聞く「双葉病院事件の深層」上

(講談社 G2, 5/14)。

『なぜ院長は「逃亡犯」にされたのか』には、原発爆発後に病院関係者の車で逃げ出してしまう自衛隊指揮官とか、びっくりする記述がいっぱい。院長の力ではどうにもならない「行政の無視」が原因だったことがよくわかる。福島県による誤報の実態もひどい。

(誤報した後の方がもっとひどいというのが……)

NHK スペシャル「原発事故 100時間の記録」

では双葉厚生病院の様子が紹介されていたが、それよりはるかにひどかった双葉病院の状況をなぜ取り上げなかったのだろう。自らも誤報の一端を担っていた NHK にとっては、訂正するいいチャンスだったのに。「残念な自衛隊」が出てくるのはタブーなのか?

》

竜巻被害を現地取材、数m飛んでいた“反転基礎”

(日経 KEN-Plats, 5/14)

》

太陽電池/燃料電池/蓄電池を組み合わせたスマートハウス、仙台にオープン

(家電 Watch, 5/7)

太陽電池はシャープの瓦一体型パネルを使用

おぉ、そんな製品あるのか。

》

三菱、太陽光と電気自動車で“1週間停電しても生活できる家”の実証実験

(家電 Watch, 5/16)

三菱電機 常務執行役 リビング・デジタルメディア事業部の梅村博之本部長は、固定型の蓄電池ではなく、EVの蓄電池を利用する理由について、バッテリー容量の大きさを挙げた。

「蓄電容量が15kWh以上あると、1週間踏ん張れる。固定型の蓄電池でも良いが、それだと1週間は持たない。日産のリーフは(バッテリー容量が)24kWh、三菱のi-MiEV(アイミーブ)は16kWh。スマートハウスに今一番要求されているのは、災害時にどれだけ踏ん張れるかということ。EVなら、それができる」

1 週間がんばれるくらいだから、ピークシフトも問題なくできる。

平常時については、太陽光発電による発電電力や、夜間などオフピーク時にEVへ充電された電力を、HEMSコントローラーにより有効活用する。また、電力需要のピーク時に蓄電池を放電することもできる。さらに、今後の電力料金制度の変更にも対応可能という。

おもしろくなってきた。

》

Firefox で Google 検索が暗号化されるようになります

(Mozilla Japan ブログ, 5/15)。次の次のバージョンで。

》

Intelligent Converters released PostgreSQL-to-MySQL and MySQL-to-PostgreSQL converters

(PostgreSQL, 5/15)

》

ネットワークの動的状態をSFっぽく視覚化するTenable Network Security

(techcrunch, 5/16)

そのバックエンドは同社のセキュリティスキャンソフトNessusだ。

》

5月21日の朝、空を見上げるときに注意すべきこと−−金環日食と日食網膜症

(医薬経済, 5/9)

普通のサングラス、色つきの下敷きやカラープラスチック板、CD板、カラーフィルムなどは、全て予防効果はありません。ローソクの煤をつけたガラスについては、昨今のローソクでは煤が出ないので、期待できるほどの予防効果はないといえます。太陽を直接観察する方法としては、市販されている「日食グラス」を通して見る方法が、最も適当といえるでしょう。

ともあれ、日食網膜症は誰でも予防できる−−最も有効な予防方法は日食を観察しないことだ−−ものなので、5月21日までに「日食グラス」(せいぜい数百円から高くても千円前後のモノ)を購入しておくのが良いのだろう。なお、「日食グラス」での観察にあたっては、あらかじめ太陽のある方向を確認したうえで、下を向いて「日食グラス」をつけた後、太陽を見るのが正しい観測方法とのこと。ちょっとでも直に太陽を見てしまっては、日光網膜症を発症する恐れがあるので、ごく短時間でも太陽に目を晒さないように注意するのが肝要といえよう。

千円を惜しんで一生ものの傷を負うのもアレなので、まっとうなメーカーのまっとうな品を入手しませう。もっとも、天気予報的には残念な状況になってますが。

escapeshellcmd の使用は「ダメ。ゼッタイ。」

》

グーグル化の見えざる代償 ウェブ・書籍・知識・記憶の変容

(Impress Japan, 1/26 発売)

》

B-CASカードを書き換えて有料放送を視聴可能にする方法が発見される?

(slashdot.jp, 5/11)。東芝のポカですか……。

》

JREの推奨バージョンが「7」に〜「6」は11月でサポート終了、移行の検討を

(so-net セキュリティ通信, 5/14)

》

ネット銀行をかたる新たなフィッシング詐欺に注意〜偽サイトで情報入力促す

(so-net セキュリティ通信, 5/11)

》

FBIの内部資料が流出:仮想通貨Bitcoinが「資金洗浄などの温床」に

(WIRED, 5/12)

》

PAC-3とJLENSを用いた巡航ミサイル迎撃実験

(海国防衛ジャーナル, 5/11)

》

Conficker の脅威について 〜 マイクロソフトセキュリティインテリジェンスレポート第 12 版より

(日本のセキュリティチーム, 5/11)

》

Android端末を狙う偽アプリ再び確認 Adobe Flash Player を装う

(トレンドマイクロ セキュリティ blog, 5/11)

関連: 「不正アプリの悲劇」を繰り返さないために〜手口を知って対策を(IPA)

(so-net セキュリティ通信, 5/11)

》

Thunderbird でメールが突然消えたときにチェックすること

(熊猫さくらのブログ, 5/13)

Thunderbird で受信したメールを整理しようとしてフォルダを作成していた時に、 Thunderbird では受信したメールを保存するフォルダの名前が「受信トレイ」と表示されていたので、「それなら Inbox という名前のフォルダを作成しても大丈夫だろう。もし駄目ならエラーメッセージが表示されて作成できないようになっているだろうから。」と思って、 Inbox というフォルダ名を指定したところ、既に存在する Inbox フォルダの内容が消滅してしまうという恐ろしいバグを踏んでしまいました。

罠がありそうな道を「いくらなんでもまさかこんな道に罠はあるまいて」と考えて正面から堂々と歩いてみたらやっぱり罠があった模様。

》

キム・テヒさんのCM降板要求 ロート製薬を強要容疑 元市民団体関係者逮捕「日本の領土に関わる」

(産経 MSN, 5/10)、

ロート製薬脅した容疑、4人逮捕 キムさんCM起用巡り

(朝日, 5/10)、

【ロート製薬強要容疑事件】桜井誠・在特会会長緊急生放送

(togetter, 5/10)。在特会、もはや暴力団扱いですか。

》

海から電気を作り出せ

(NHK クローズアップ現代, 5/10)。イギリスで開発競争が激化しているのだそうで。

どんどん置いていかれる日本。

》

Ustreamのダウンはロシアの市民ジャーナリストを狙った大規模DDoS攻撃が原因 (techcrunch, 5/10)

》

Yahooよ、どうしてそんなにのろいのか? CEOの学歴詐称でようやく調査委員会設置

(techcrunch, 5/9)

》

アルゼンチン、医師や裁判所の同意がなくともジェンダーを変えられる法律を可決

(みやきち日記, 5/11)。すごいな。

》

「バットマンは完全にゲイ」作者グラント・モリソン語る (みやきち日記, 5/10)

》

オバマ大統領、同性婚支持を表明 (みやきち日記, 5/10)

》

Facebook、レズビアンTシャツの広告を排除

(みやきち日記, 5/10)

》

「個人情報」定義の弊害、とうとう地方公共団体にまで

(高木浩光@自宅の日記, 5/8)

私にできることはここまでです。ここから先は私の役割ではないと考えています。必要だと思われる方々で行動して頂くほかありません。昨年夏以来、次々と登場する事案に、私的な時間のほとんど全てを費やしてきましたが、そろそろ限界を感じています。「もしここで自分が書かなかったら」「そのままスルーになってしまうのではないか」そういう想いでこれまで走り続けてきました*4が、いったいいつまで続くのでしょう。私個人の行動ではなく、社会の仕掛けによってこれまでの各種問題が解決されていくようになっているべきです。欧州や米国に見られるような仕組みが早く日本にも確立されることを願ってやみません。

*4 今回も、記者会見の席で私の4項目の質問が読み上げられ、回答もされ、その場に新聞記者の方々が何人もいらしたはずなのに、この観点を取り上げて報道した新聞社は一社もなかった。

》

時論公論 「規制緩和と安全〜高速ツアーバス事故の教訓」 (NHK 解説委員室, 5/9)

》

ピックアップ@アジア 「中国税制の実態と改革の行方」

(NHK 解説委員室, 5/9)。

うぉぅ、超消費税国家。

》

時論公論 「プーチン大統領就任」 (NHK 解説委員室, 5/8)、

ピックアップ@アジア 「動き出すか、日ロエネルギー協力」 (NHK 解説委員室, 5/10)

ただそれよりも問題は、日本のエネルギーシステムそのものがまだこうした協力を実現する準備ができていないことなのです。

Q)どういうことなのですか。

A)実は日本国内のパイプライン網は誠に貧弱で新潟東京仙台などごく一部の区間でしかつながっていません。たとえば稚内まで持ってきてもそこから大消費地東京までどうやって運ぶのかという問題が残ります。そして日本全土を結ぶガスパイプラインができますと、地域の実情に合った発電が可能となります。ガス会社でも発電に参加できることになり、今のような電力会社による地域独占は必要なくなります。このためロシアからのパイプライン構想に頑強に反対してきたのは東京電力など電力会社なのです。

》

くらし☆解説 「太陽異変 地球が寒くなる?」

(NHK 解説委員室, 5/8) (url fixed: kenics さん感謝)

》

北のGPS妨害で墜落か 韓国で無人偵察ヘリ、1人死亡

(中日, 5/11)。無人機のオペレーターが死亡したそうで。

》

「ノートン360」次期バージョンのパブリックベータ版を公開

Windows 8 に対応、新しいクラウドベースのテクノロジーによりユーザーの安全を確保

(シマンテック, 5/10)

》

医薬品のネット販売訴訟で厚労省が上告--蓮舫議員ら解禁派は緊急会見

(CNET, 5/9)、

日本薬剤師会が厚労省を支持--「医薬品のネット販売規制は不可欠」

(CNET, 5/11)。わかりやすい利権。

》

2ちゃんねる包囲網

》

ISPのWorld IPv6 Launch対応説明会第2回の開催につきまして

(JAIPA, 4/27)。5/11 付で資料が公開された。

関連: JAIPA「World IPv6 Launch対応について(第2版)」公開 (Geek なぺーじ, 5/11)

》

“ネット探偵”にご用心−−SNSユーザーの住所特定はかくも簡単?

(ITmedia, 5/11)。

関連: ストーキングアプリ「Creepy」 、その名の通り気味が悪い

(slashdot.jp, 2011.04.04)

》

FBI: Updates Over Public ‘Net Access = Bad Idea

(krebsonsecurity.com, 5/11)。

Secunia PSI は知ってたけど、

FileHippo.com Update Checker

というのは知らなかった。

》

ピラニア満載のプールで泳ぐ

(Geek なぺーじ, 5/9)

ピラニアというのは基本的に大人しくて臆病な性格なので、通常はピラニアが生息している河で泳いだりしても大丈夫です。しかし、いくつかの条件がそろうと集団で襲いかかります。ピラニアの集団に襲われた相手が攻撃によってさらに出血することでより多くのピラニアが呼び寄せてられます。

ネット上の多くのユーザもピラニアのような傾向がある気がしています。普段は、おとなしくしているのですが、何かのキッカケがあると一気に集団で襲いかかります。中国では、オンラインとオフランを駆使しつつ、話題になった人物の素性を集合知的に探る行為を「人肉検索」と言いますが、ピラニアが人肉に喰い付いているようなアナロジーがピッタリ来るような気もします。

関連: ピラニアの飼育方法

ピラニアは非常に共食いすることが多い魚です。(中略) 餌を小まめに与えないと空腹になると共食いします。

なるほど。

》

アラビア半島のアルカイダ(スパイ小説を地で行く話)

(中東の窓, 5/9)。アフガンの男かなあ。読んでないからわかんないけど。

》

北アの遭難、生かされなかった防寒着 猛吹雪で判断力低下か

(日経, 5/9)

遭対協によると、7日現場から回収されたリュックは4個で、容量はいずれも60リットル程度。全てに薄いダウンジャケットが入っていた。現場には「ツェルト」と呼ばれる簡易テントが残っていた。回収した山岳関係者は「全然軽装じゃない」と言い切った。

なぜ、持っているのに着なかったのか。専門家は「着込むタイミングの難しさ」を指摘する。「行動中は体温が上がり汗をかくため、悪天候時でもあまり着込まないこともある」と話すのは、登山用品店「カモシカスポーツ」(東京都)の佐藤日出雄統括部長(60)。

(中略)

山の事故に詳しい関西大の青山千彰教授(危機情報論)は「医師もおり、低体温症の知識はあったはず。防寒具を使わなかったのは重症化が急激に進んで判断力が低下したからでは」と推測する。

低体温症に詳しい苫小牧東病院副院長の船木上総医師(56)によると、中高年者は血管が収縮する機能が低下し、低温に対する抵抗力が落ちている。同医師は「面倒がらず、天候に合わせて頻繁に服装を変えることが重要」と強調。体温を維持するため簡単に食べられる食料や防寒着を取り出しやすいところに入れるようアドバイスしている。〔共同〕

》

標的型攻撃を“OSの下”から防御する「McAfee Deep Defender」 の優位性とは

(ComputerWorld.jp, 5/11)。と言われても、日本ではまだ販売されてないわけで。

この記事では「未定」とあるけど、この記事では「2012年夏」になってますね。

》

南海トラフ新想定:11市町村役場で浸水も 高知県が予測

(毎日, 5/10)。関連:

》

大阪市中心部、津波で浸水想定 高さ2倍、府が被害予測

(朝日, 2011.07.06)。

元ねた:

東日本大震災を踏まえた大阪府の津波避難対策の基本的な考え方

(大阪府, 2012.07.06)

》

米FCC、グーグルに罰金 - 「ストリートビュー」関連の調査に「非協力的な態度」

(WirelessWire, 4/16)

Microsoft 2012 年 5 月のセキュリティ情報

MS12-035 修正プログラムのうち KB2604044 は Windows Update や WSUS では配布されていないそうだ。

WindowsやOfficeなどに危険な脆弱性、Outlook 2007ユーザーは特に注意

メールをプレビューするだけで被害の恐れ、パッチの適用が不可欠

(日経 IT Pro, 2012.05.10)

特に注意が必要なのは、Outlook 2007のユーザー。Outlook 2007の初期設定では、メールを表示するソフト(リーダー)としてWordが使われるからだ。

悪質なRTFファイルがメールとして送られてきた場合、Outlook 2007はWordを使ってそのメールを開こうとする。このため、脆弱性のあるWordをインストールしているパソコンでは、メールをプレビューするだけで被害に遭う。

Outlook 2007のユーザーでなくても、メールのリーダーにWordを設定している場合には、同様の危険性がある。

OpenSSL に欠陥。TLS 1.1 / 1.2 および DTLS における CBC モード暗号群の処理に欠陥があり、クライアントおよびサーバに対して DoS 攻撃を実施できる。CVE-2012-2333。

TLS 1.1 / 1.2 については OpenSSL 1.0.1 にのみ影響。

OpenSSL 1.0.1c / 1.0.0j / 0.9.8x で修正されている。iida さん情報ありがとうございます。

Safari 5.1.7 登場。WebKit のセキュリティ欠陥 4 件を修正。

いずれも Windows / Mac 共通。

CVE-2011-3046

CVE-2011-3056

CVE-2012-0672

CVE-2012-0676

おまけ機能があるそうで:

Note: In addition, this update disables Adobe Flash Player if it is older than 10.1.102.64 by moving its files to a new directory. This update presents the option to install an updated version of Flash Player from the Adobe website.

10.1.102.64 よりも古い Flash Player は無効化ですか。

2012.05.16 追記:

おまけ機能 (古い Flash Player の無効化) だけ、Mac OS X 10.5 に backport されました: About the security content of Leopard Security Update 2012-003

(Apple, 2012.05.14)

》

オン ・ デマンドのウイルス対策スキャン Windows Vista では、Windows 7、Windows Server 2008 または Windows Server 2008 R2 が期待どおりに動作しません。

(Microsoft KB 2698155)

注この問題は、ウイルス対策ソフトウェアがロックされている、メモリ マップト ファイルを使用してデータを読み取るときに通常発生します。

Hotfix 公開されてます。Ntfs.sys を修正。

》

Google Playに不正アプリを17種確認。ダウンロード総数は70万回以上

(トレンドマイクロ セキュリティ blog, 5/10)

》

Researchers spot fake mobile antivirus scanners on Google Play

(ZDNet Zero Day, 5/9)。Android にもにせアンチウイルスな時代。

》

インドネシア上空で消息絶ったロシア旅客機の残骸見つかる

(CNN, 5/10)。三菱 MRJ のライバル機の 1 つ、スホーイ Superjet 100 が墜落。

》

F22戦闘機で原因不明の低酸素症続出、パイロットや整備士も

(CNN, 5/10)。

事象継続中なのか……。

空軍の軍医は9日、利用を再開して間もなく、地上でF22の整備を担当している整備士5人に低酸素症の症状が出たことを明らかにした。整備士はコックピットに乗り込んでエンジンをかけ、地上を走行させることがあるという。

なんと、パイロットだけじゃないと。

6日にはF22のパイロット2人が米CBSテレビの番組に出演し、もうF22には乗らないと宣言した。空軍は8日、この2人を懲戒処分の対象とはしない方針を明らかにしている。

うへぇ。

》

声の大きい衰退業界について

(やまもといちろう Blog, 5/10)

》

【必見】アメリカ専門家が「TPPはNAFTAより後退している」とわかりやすく解説・批判(動画)

(ざまあみやがれい!, 2011.11.17)。TPP for 1%。

》

早期警戒情報フィールドレポート 三菱東京UFJ銀行

(JPCERT/CC, 5/10)

》

昨日の「パスワード流出」というニュースについて

(Twitter Blog, 5/10)。twitter からは一切洩れていない、当該アカウントについてはパスワードリセットリクエストを出した。

》

経済キャスター・鈴木ともみが惚れた、"珠玉"の一冊

(18) "サムライ"とは何か? 山口義正氏著『サムライと愚か者 暗闘オリンパス事件』

(マイコミジャーナル, 5/10)。山口氏は、FACTA の記事を書いた人。

》

山谷剛史のマンスリー・チャイナネット事件簿

楽天中国版「楽酷天」、ヤフー&淘宝網に続き中国から撤退 ほか

〜2012年4月

(Internet Watch, 5/9)

》

The day after patch Tuesday; sometimes called Wednesday

(SANS ISC, 5/9)。思い出したもの: ビッグ・ウェンズデー。新・14日の土曜日。

-

CGI 版 PHP に重大な欠陥、remote から任意のスクリプトを実行可能

-

関連:

CVE-2012-1823 CVE-2012-2311 PHPのCGIモードにおける脆弱性について

(IIJ SECT, 2012.05.10)

PHPのリリースとしては、2006年11月頃リリースされたバージョン5.2.0にて変更が取り入れられています。その一つ前は2006年8月頃リリースされたバージョン5.1.6ですが、こちらにはその変更は含まれていません。脆弱性の影響についてもこの変更に同期しており、バージョン5.1.6においては影響を受けず、バージョン5.2.0において影響を受ける事を確認しています。

この適用より更に前の2004年にリリースされているバージョン5.0.0の時点で、オプションの処理は既に複数に分かれており、CGI等の外部入力を考慮した実装になっていました。その部分の実装については、今回の脆弱性の影響を受けないバージョンと殆ど変わっていません。今回の問題はその設計の意図を読み取れずに、変更を適用してしまったため発生したのではないかと推測されます。

PHPの脆弱性(CVE-2012-1823)を悪用する攻撃の検知状況

(IBM ISS, 2012.05.10)

-

いろいろ (2012.05.07)

-

Microsoft 2012 年 5 月のセキュリティ情報

「レジストリをいじってキーボードレイアウトを変更していると KB2686509 (MS12-034) の適用に失敗する」という事例があるようです。

》

Android 方面

》

Foreign Travel Malware Threat Alert: Watch out for hotel Internet connections

(ESET, 5/8)。旅先アップデートにはご注意を。

》

pastebinに貼られた「twitterユーザのパスワード」を軽く分析した

(ockeghemのtumblr, 5/9)、

55.000 hacked Twitter accounts leaked… or?

(ESET, 5/8)

》

Cyber attacks on US gas pipeline operators

(H Security, 5/8)

》

“CIA協力者の情報でテロ阻止”

(NHK, 5/9)。「アラビア半島のアルカイダ」の件。

》

これは検閲か?Facebookが「無関係あるいは不適切な」コメントの掲載を拒否した

(techcrunch, 5/7)

》

tail -f が機能しない時にチェックすること

(熊猫さくらのブログ, 5/2)

inotify を使わせないようにするには、 ---disable-inotify という隠しオプションを使います。 - が3つ連続していることに注意してください。

》

ソースコードセキュリティ検査ツール「iCodeChecker」の公開

〜開発工程にソースコード検査技術を用いて、より安全なソフトウェア開発を〜 (IPA, 5/8)。

開発時に作り込みやすく、危険度の高い脆弱性8種類(別紙表1)について、本ツールで機械的に検出することができます。

この 8 種類だそうです。

あと、iCodeChecker のページに重要な情報が:

開発実施者

・株式会社 フォティーンフォティ技術研究所

・報告書概要

》

「コンプガチャ」終了のお知らせ

》